“WannaCry”, detto anche “WanaCryptor” o “WanaCrypt0r” è un ransomware che nel weekend ha colpito migliaia di computer in tutto il mondo. Numerose organizzazioni a livello mondiale sono state colpite da questo attacco hacker che ha utilizzato e sta utilizzando il protocollo SMB (Server Message Block) per propagarsi nei PC con Windows all’interno delle reti aziendali.

Gli utenti Mac sono al sicuro, ma tra i nostri lettori ci sono numerose persone che usano anche PC o Mac con macchine virtuali con installato Windows ed è per questo che vogliamo indicare come cautelarsi.

Il vettore d’attacco – spiega il team Incident Response di Check Point (azienda specializzata in sicurezza informatica) – può presentarsi in numerosi modi, come un link all’interno di una mail, un link all’interno di un PDF o come un file ZIP cifrato (protetto da password) che contiene un PDF che dà avvio alla catena di infezione.

Il ransomware che ha sferrato l’attacco è la versione 2.0 di WCry, noto come WannaCry o WanaCrypt0r. La versione 1.0 di questo ransomware era stata scoperta lo scorso 10 febbraio, ma il ransomware era stato poco utilizzato. Venerdì sera (quando gli addetti alla sicurezza di varie aziende hanno già lasciato il lavoro), la versione 2.0 è stata responsabile di un attacco mondiale che è ancora in corso.

In particolare questo ultimo attacco globale è particolarmente pericloso perché il malware utilizzato oltre a essere un ransomware, rientra nella categoria worm (malware in grado di autoreplicarsi). Il worm si diffonde ad altri computer tramite appunto una mail o una rete di PC. Una volta che il PC viene colpito, il worm cifra i dati e blocca il dispositivo finché non viene pagato un minimo di $300 in bitcoin. I cybercriminali tentano di intimidire le vittime spiegando che l’importo del riscatto sarà aumentato in tre giorni e che dopo sette giorni i file saranno impossibili da decifrare.

Secondo i ricercatori che hanno analizzato il malware, questo è stato creato con strumenti dell’NSA resi disponibili circa un mese fa.da un gruppo che si fa chiamare “Shadow Brokers”. Oltre gli ospedali britannici, l’attacco ha coinvolto aziende presenti in Russia, Turchia, Indonesia, Vietnam, Giappone, Spagna e Germania. In Spagna sono state coinvolte aziende come Telefonica e Santander. In Italia il Centro nazionale Anticrimine Informatico per la protezione delle Infrastrutture Critiche (CNAIPIC), sta costantemente analizzando il fenomeno, intensificando le attività di monitoraggio e le procedure idonee a garantire la massima sicurezza delle infrastrutture informatiche del Paese. Sono state colpite alcune università ma esbbene l’attacco sia presente nel nostro paese dal primo pomeriggio di venerdì, non si hanno al momento evidenze di gravi danni ai sistemi informatici o alle reti telematiche delle infrastrutture informatiche del Paese.

Cosa fa esattamemte il malware?

Le vittime ricevono il malware via rete o ollegando chiavette USB “infette” (nel nostro paese non si hanno al momento evidenze di mail sfruttate come vettore dell’infezione). Il malware si installa nella macchina “vittima” sfruttando un bug noto come “EternalBlue” e colloca l’eseguibile “mssecsvc.exe” nella directory di sistema C:\windows. Si installa quindi come servizio e procede ad eseguire due attività parallele utilizzando diversi eseguibili.

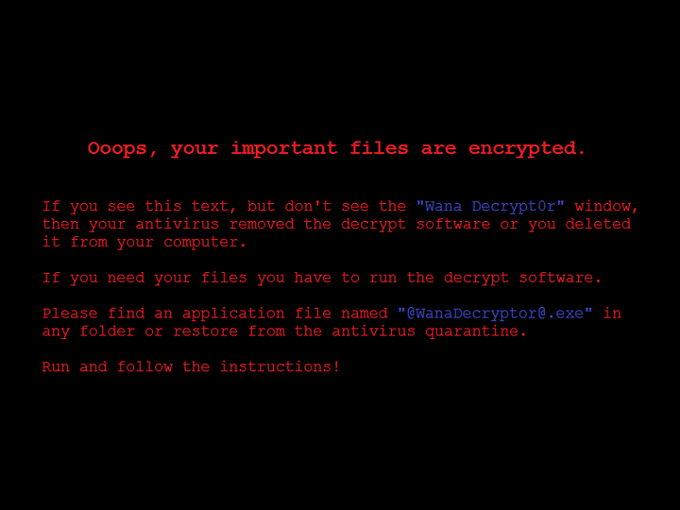

La prima attività consiste nel criptare determinate tipologie di file (sono elencati qui) compresi documenti, immagini, filmati, archivi compressi e altri file che di vario tipo. I i file crittografati vengono rinominati con l’estensione .WCRY e i diventano completamente inaccessibili. Il Trojan modifica lo sfondo del desktop con un’immagine che contiene informazioni sull’infezione e sulle azioni che l’utente dovrebbe eseguire per recuperare i file. WannaCry crea dei file come file di testo con le stesse informazioni in tutte le cartelle del computer per assicurarsi che l’utente riceva il messaggio.

La seconda attività consiste nel propagare il malware sulla eventuale LAN presente sfruttando la suddetta vulnerabilità del protocollo SMB con le porte TCP 445 e 139. Questa seconda componente inoltre effettua scansioni in rete alla ricerca di nuovi target da infettare via SMB porta 445. Non è ancora noto se installa anche qualche backdoor. Stranamente, il codice sorgente contiene una richiesta Open_Internet (non proxy aware) verso un sito pubblico (www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com) che, se raggiunto, blocca la seconda attività, quella di diffusione sulla rete (una “debolezza” che ha consentito di bloccare il malware grazie al giovane ricercatore di sicurezza di MalwareTech che ha registrato il dominio e permesso di fermare il dilagare di alcune varianti del malware).

La Polizia di Stato avverte che non si escludono ulteriori problematiche legate alla propagazione di un’ulteriore versione di “WannaCry” 2.0, ovvero al riavvio delle macchine con l’inizio della settimana lavorativa.

Come difendersi?

Per difendersi dall’attacco, oltre ad eseguire affidabili backup (memorizzando le copie sui dispositivi di archiviazione non costantemente connessi al computer) al fine di ripristinare facilmente i sistemi interessati in caso di cifratura da parte di WannaCry, si consiglia quanto prima di:

- eseguire l’aggiornamento di sistemi operativi della protezione per sistemi Microsoft Windows pubblicato con bollettino di sicurezza MS17-010 del 14 marzo 2017;

- aggiornare il software antivirus

- disabilitare dove possibile e ritenuto opportuno i seguenti servizi: Server Message Block (SMB) e Remote Desktop Protocol (RDP) (qui è spiegato come fare con le varie versioni di Windows).

- il ransomware si propaga anche tramite phishing pertanto non aprire link/allegati provenienti da email sospette;

- il ransomware attacca sia share di rete che backup su cloud, quindi per chi non l’avesse ancora fatto aggiornare la copia del backup e tenere i dati sensibili isolati.

Per le aziende

- eseguire gli aggiornamenti di sicurezza degli apparati di rete preposti al rilevamento delle istruzioni (IPS/IDS);

- dove possibile e ritenuto opportuno bloccare tutto il traffico in entrata su protocolli: Server Message Block (SMB) e Remote Desktop Protocol (RDP). A questo indirizzo le istruzioni sul sito Microsoft su come procedere per disabilitare/abilitare SMB.

Altri consigli per proteggersi genericamente dai malware

– Backup dei file più importanti: fare una copia offline dei propri file su un dispositivo esterno e su un servizio cloud online. Questo metodo protegge i file, non solo da ransomware, ma anche da altri pericoli. Nota: i dispositivi esterni devono essere utilizzati per solo per il backup ed essere disconnessi immediatamente dopo il completamento dello stesso.

I malintenzionati sono costantemente alla ricerca di modi per rubare il nostro denaro, i dati privati e le risorse del nostro dispositivo – non lasciamoglielo fare. Non apriamo email che non ci aspettiamo di ricevere, non clicchiamo sui link a meno che non sappiamo esattamente cosa sono e dove portano, e se viene chiesto di eseguire macro in un file di Office, non facciamolo. L’unica situazione in cui è sicuro eseguire le macro è nel raro caso in cui sappiamo esattamente cosa faranno le macro. Inoltre, tenersi informati sulle più recenti campagne di malware aiuta a non cadere vittima di una nuova e originale tecnica di phishing o a non scaricare un’app malevola, che può portare all’installazione di malware sul nostro computer o il furto delle credenziali.

Dotarsi di una soluzione di sicurezza completa e aggiornata: soluzioni e prodotti di sicurezza di qualità proteggono da una varietà di tipi di malware e da diversi vettori di attacco. Le odierne soluzioni di antivirus, IPS e sandboxing possono rilevare e bloccare i documenti di Office contenenti macro dannose e impedire a molti kit di exploit di sfruttare il sistema anche prima dell’infezione malware.