Nei giorni scorsi è stata individuata una falla nei router che integrano i chip Broadcom e supportano il protocollo WPS (Wireless Protected Setup), lo standard per la sicurezza delle reti domestiche senza filo della Wi-Fi Alliance. Il WPS è in grado di configurare in modo automatico un nome di rete casuale (SSID) e una protezione WPA per i router wireless, gli access point, i computer, gli adattatori, i telefoni Wi-Fi e altri dispositivi elettronici. Sfruttando questo meccanismo è possibile utilizzare pulsanti o dei codici PIN invece di immettere manualmente un nome della rete (SSID) e una protezione wireless.

La falla individuata permette di accedere a reti WiFi nel giro di poche ore. La debolezza è nel sistema utilizzato da molti router i quali informano il client se le prime 4 cifre sono corrette fornendo l’ottava cifra come codice di controllo. In poche parole in un attacco a forza bruta per azzeccare la combinazione corretta, anziché tentare 10^8 volte (pari a 100 milioni di combinazioni) è sufficiente provare 10^4 + 10^3, in altre parole 11.000 volte. Con un computer abbastanza recente, in un paio di ore si riesce a sfruttare una rete Wi-Fi con WPS abilitato.

I produttori di router sono stati avvisati dall’esperto in sicurezza Stefan Viehbock ma la maggiorparte di questi non ha ancora risolto il problema (è per questo che la vulnerabilità è stata resa nota). Nel dubbio, il consiglio di disabilitare la funzionalità Wi-Fi Protected Setup (alcuni router la chiamano anche “Push ‘n’ Connect) e sfruttare a un algoritmo di cifratura più robusto, come ad esempio il WPA2.

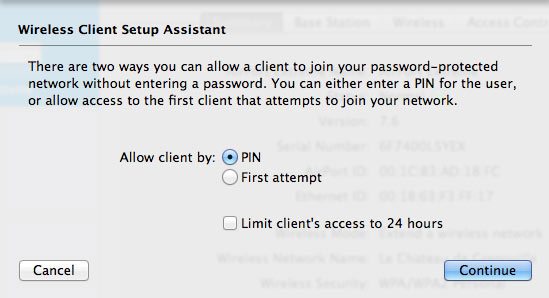

Le basi Airport di Apple sfruttano chip di Broadcom, prevedono la modalità wireless tramite WPS ma il francofono Journal Du Lapin spiega che queste non soffrono della vulnerabilità in questione per un motivo molto semplice: il WPS non è pienamente supportato. Apple supporta il WPS solo per la connessione di stampanti al network WiFI, integrazione insufficiente per portare al termine un ipotetico attacco.