In due diverse presentazioni alla Def Con di Las Vegas la scorsa settimana, ricercatori esperti di sicurezza hanno dimostrato vulnerabilità presenti in due droni Parrot. L’attacco più semplice che può essere portato a termine permette di prendere controllo di un qualsiasi drone del produttore, incluso il modello Bebop, e farlo cadere dal cielo semplicemente premendo alcuni tasti su una tastiera.

Nel corso di una dimostrazione dal vivo che si è svolta all’Internet of Things Village della Def Con l’8 agosto, Ryan Satterfield di Planet Zuda, una società specializzata in sicurezza informatica, ha dimostrato la possibilità di prendere il controllo di un Parrot AR.Drone 2.0, sfruttando il Wi-Fi integrato e la porta Telnet dell’implementazione BusyBox, sistema operativo real time del dispositivo. La connessione al drone ha permesso di ottenere i diritti di root nel controller, terminare il processo per il controllo del volo in esecuzione e di conseguenza far cadere il drone a terra.

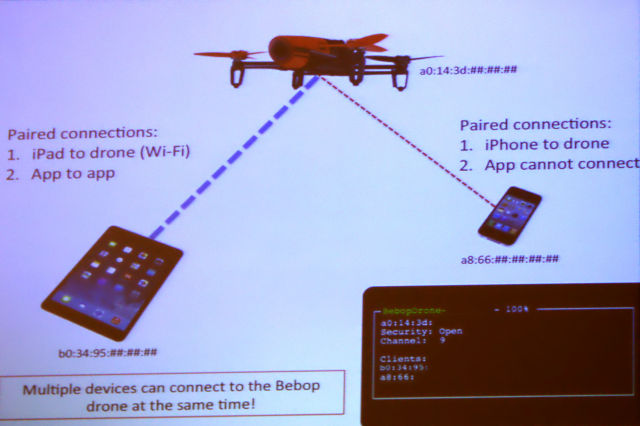

In una sessione del 9 agosto sempre alla Def Con, Michael Robinson, ricercatore, security analyst e professore associato della Stevenson University nel Maryland e della George Mason University nella Virginia del Nord, ha evidenziato altre vulnerabilità nei drone Bebop che sfruttano la connessione WiFi aperta permettendo a chiunque di collegare alla rete creata dal dispositivo e controllare il drone con l’app gratuita. È stata dimostrata la possibilità di prendere controllo del volo di un drone pilotato da un’altra persona e prendere possesso del dispositivo mentre l’altra cerca di ristabilire il collegamento.

Similarmente a quanto fatto da Satterfield, anche Robinson ha evidenziato la porta telnet aperta sul Bebop, una falla che ha permesso a molte persone di scoprire vulnerabilità ma anche aggiungere funzionalità particolari (alcuni hanno ad esempio aggiornato il sistema affinché supportasse le connessioni WPA-2 con password, anziché connessioni libere, senza password). Eliminare il processo di volo in esecuzione sul Bebop, non lo fa cadere a terra ma in test all’interno è stato mostrato come questo si scagliasse all’improvviso come una sorta di proiettile. Robinson ha spiegato anche che il Bebop sfrutta un server FTP per trasferire immagini e video all’utente; questo significa che chiunque può accedere in remoto al server, rimuovere e sostituire file sul dispositivo. Se c’è un’interferenza con il segnale GPS ricevuto dal Bebop (ad esempio sfruttando i cosiddetti GPS jammers), la funzionalità “ritorno a casa” integrata nel drone può essere ingannata.

Satterfield e Robinson hanno dichiarato di aver già contattato Parrot rendendo note le vulnerabilità: il costruttore ha fatto sapere che è a conoscenza del problema. Non è chiaro se le vulnerabilità in questione saranno risolte o meno; test sul più costoso DJI Phantom III hanno evidenziato risultati diversi, giacché questo sfrutta controller radio anziché il WiFI, meno suscettibile ad attacchi hacker. È ad ogni modo possibile creare problemi alla funzione “Back to home” con l’interferenza GPS creando, tra le altre cose, anche problemi di stabilità al video. Altro problema evidenziato ha a che fare con i campi magnetici: questi permettono di non far funzionare la bussola interna, creando instabilità e impedendo il volo.