Un minuscolo microcontroller USB, delle dimensioni di una piccola chiavetta USB, è stato creato per dimostrare la vulnerabilità che permette, usando un dispositivo modificato ad hoc, di installare malware su computer non bloccati. Benché il meccanismo richieda l’accesso fisico alla macchina o tecniche per ingannare l’utente e fargli credere che sia necessario collegare l’accessorio, il dispositivo è potenzialmente pericoloso poiché permette di ottenere diritti di amministrazione, modificare le impostazioni di rete, installare backdoor e rimuovere segni dell’intrusione.

Il microcontroller sfrutta BadUSB, vulnerabilità resa nota un po’ di tempo addietro che permette di infettare qualsiasi computer attaccando il controller USB; tale vulnerabilità non è facilmente identificabile poiché sfrutta codice integrato nel firmware del controller (il chip che gestisce lo scambio bidirezionale dei dati con l’USB), una tecnica ingegnosa che rende molto complesso, se non impossibile, rilevare la presenza del software malevolo.

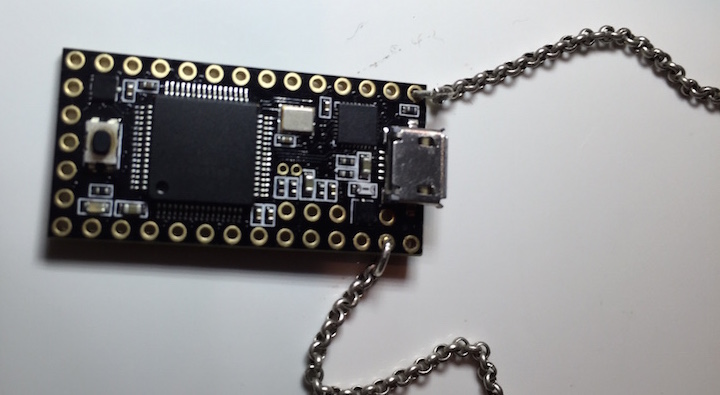

Samy Kamkar, un ricercatore che si occupa di sicurezza, ha creato come proof-of-concept (un abbozzo di progetto per dimostrarne la fattibilità o la fondatezza di alcuni principi o concetti), un dispositivo ad hoc che ha denominato USBdriveby dimostrando come in pochi minuti sia possibile ottenere varie informazioni e controllare un computer non bloccato (con la schermata che richiede la password).

La dimostrazione è stata fatta su un Mac con OS X ma Kamkar spiega che l’operazione può essere eseguita anche con Windows o Linux, con meccanismi persino meno complicati rispetto a quanto è stato necessario su OS X e con tecniche meno ricercate (Kamkar ha dovuto aggirare vari ostacoli intrinseci nei meccanismi di protezioni di OS X per dirottare i movimenti del mouse e identificare i tasti premuti sulla tastiera).

Per proteggersi sul Mac è sufficiente eseguire un logout quando ci si allontana dal computer e impostare nella sezione Generali di “Sicurezza e Privacy” delle Peeferenze di Sistema la voce “Richiedi password immediatamente dopo lo stop o l’avvio del salvaschermo”; questa opzione consente di bloccare il Mac quando viene lasciato inattivo. Dopo averlo riattivato, deve essere inserita la password di login dell’utente prima che Mac possa essere utilizzato.

La potenziale vulnerabilità riguarda in sostanza qualsiasi device con USB, anche dispositivi Android con porta USB. Nel corso dell’ultima conferenza Black Hat alcuni ricercatori avevano connesso uno smartphone a un computer, mostrando la possibilità di installare una backdoor usando il meccanismo in questione. Lo standard USB non prevede l’uso di firme per l’installazione dei firmware: ciò significa che chiunque può riprogrammare il firmware di un dispositivo senza disporre di autorizzazioni e tecnologie di cifratura note ai produttori.

Secondo gli esperti di sicurezza, la vulnerabilità potrebbe essere sfruttata creando cavi ad hoc o altri dispositivi apparentemente “innocenti”. Il consiglio più banale è ovviamente di non consentire a sconosciuti di collegare chiavette o altri dispositivi USB ai computer. Al momento non esistono prove di attacchi portati a termine usando tali tecniche; gli autori di malware sono ad ogni modo molto ingegnosi e veloci nell’usare le vulnerabilità e non da escludere l’arrivo sul mercato di dispostivi specifici per rubare dati usando le apparentemente innocenti porte USB.

![iGuide per i regali di Natale - macitynet..ti CTA Natale iGuida [per Settimio] - macitynet.it](https://www.macitynet.it/wp-content/uploads/2025/12/regali-di-natale-consigli-di-macitynet.jpg)