Un bug in Safari può essere sfruttato per ottenere dettagli sulla cronologia dei siti visitati ma anche per ottenere informazioni su account di servizi Google ai quali siamo loggati.

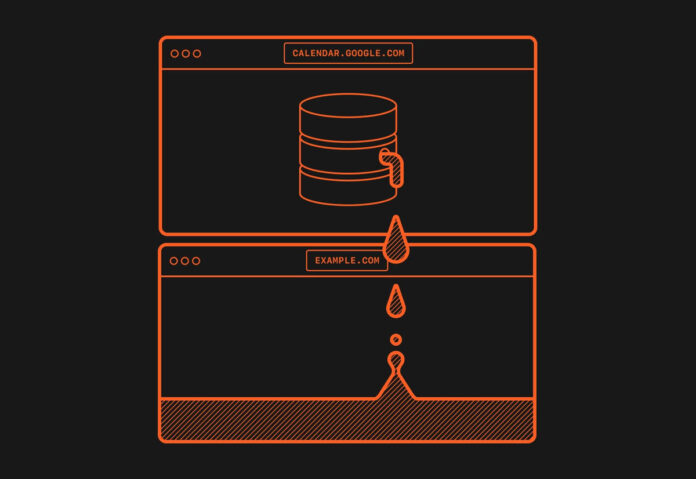

Lo riferisce il sito 9to5Mac citando a sua volta un post del blog FingerprintJS. Il bug riguarda l’implementazione IndexedDB di Safari (un archivio lato client che, usando JavaScript, permette di memorizzare le informazioni direttamente sul browser); il problema riguarda sia macOS, sia iOS, e consente in buona sostanza a un sito web di carpire dettagli presenti nel database relativi a qualsiasi dominio e non solo il proprio. I nomi in questo archivio possono essere sfruttati per estrarre informazioni identificative da una lookup table (una struttura dati). È possibile verificare da soli il problema visitando questo indirizzo.

I servizi di Google, ad esempio, memorizzano una istanza IndexedDB per ciascuno degli account loggati, con il nome del database corrispondente al proprio Google User ID.

Usando l’exploit, un sito malevolo potrebbe recuperare dettagli sul nostro Google User ID e sfruttare quest’ultimo per individuare altre informazioni personali, con l’ID utilizzabile per effettuare richieste usando le API dedicate ai servizi di Google. Qui un esempio di come è possibile recuperare l’immagine associata ad un account di Google.

La dimostrazione tiene conto di circa 30 nomi di dominio ma cybercriminali potrebbero sfruttare la tecnica per un set molto più grande di lookup table. Qualsiasi sito che sfrutta JavaScript per accedere all’IndexedDB è potenzialmente vulnerabile. Per risolvere il problema Apple deve fare in modo che un sito web possa accedere solo e soltanto al database creato dal nome di dominio al quale fa riferimento.

Come accennato in le attuali versioni di Safari per iPhone, iPad e Mac è presente la vulnerabilità; quest’ultima sarebbe stata segnalata a Apple il 28 novembre ma a tutt’oggi non è stata risolta.

Per tutte le notizie sulla sicurezza informatica vi rimandiamo a questa sezione di macitynet.