macOS è un sistema operativo robusto e affidabile, dotato di serie di svariati meccanismi di protezione che consentono di navigare sul web con estrema tranquillità, al sicuro da virus e malware. Apple ha integrato un sistema di difesa a più livelli contro i virus e altre applicazioni pericolose o malware. Una tecnica chiama “sandboxing”, ad esempio, impedisce agli hacker di danneggiare i programmi limitando le azioni che i programmi possono eseguire, a quali file possono accedere e quali altri programmi possono avviare. Altre funzionalità di sicurezza automatiche includono “Library Randomisation”, che impedisce a comandi pericolosi di trovare i propri obiettivi e “Execute Disable”, che protegge la memoria dagli attacchi.

Tutte queste tecniche non servono però a nulla senza un minimo di acume e sono vane se l’utente non segue o conosce alcune precauzioni. In quest’articolo, elenchiamo alcuni consigli, alcuni banali, dettati dal semplice buon senso, altri dall’esperienza, altri ancora esageratamente protettivi, ma in grado di salvaguardare adeguatamente il proprio sistema da sconosciuti.

2) Attenzione alle strategie d’ingegneria sociale. Con tecniche di social engineering si convincono gli utenti a scaricare ed eseguire finte applicazioni che in fase di installazione richiedono nome utente e password dell’amministratore, in modo da ottenere privilegi più alti e istallare componenti in aree protette e altri elementi da eseguire automaticamente all’avvio del sistema. Prima di digitare questi dati, verificate nella documentazione dei software scaricati se è normale che un’applicazione richieda queste informazioni. Non cliccate su link per lo scaricamento di bizzarri “codec” QuickTime inviati da amici o sconosciuti via e-mail: una delle tecniche più sfruttate per installare software pericolosi su Mac OS X consiste nell’ingannare gli utenti convincendoli della necessità di digitare username e password, facendogli credere che è necessario installare particolari codec per la visualizzazione di filmati.

3) Tenete il sistema sempre aggiornato. Apple rilascia periodicamente aggiornamenti software, alcuni dei quali sono specifici update di sicurezza. Se il vostro sistema non è impostato per controllare automaticamente la presenza di update, verificate regolarmente la loro disponibilità selezionando dal menu Mela la voce “Aggiornamento software”.

4) Attenzione al phishing. Prestate molta attenzione all’uso corretto della posta elettronica: potrebbero arrivarvi richieste finalizzate alla sottrazione di dati personali e confidenziali (il numero della propria carta di credito, la propria password o altri dati e codici di sicurezza). I falsi messaggi e-mail, camuffati in modo da assomigliare a quelli provenienti da soggetti affidabili (banche, compagnie di carte di credito o società molto note e attive nel commercio elettronico), inducono i destinatari a fornire – in assoluta buona fede – i propri dati personali, tra cui quelli della Carta di credito. Come consigliano i vari istituti, in generale è SEMPRE diffidare delle e-mail che:

- contengono un messaggio generico di richiesta d’informazioni personali per motivi non ben specificati (es. scadenza, smarrimento, problemi tecnici.)

- fanno uso di toni ‘intimidatori’, ad esempio minacciando il blocco della Carta in caso di mancata risposta

- provengono da indirizzi web molto lunghi contenenti caratteri inusuali, quali in particolare ‘@’

5) Non collegatevi a hotspot WiFi di dubbia derivazione. Un trucco per attirare gli utenti a collegarsi a network non sicuri consiste nel creare reti ad hoc nelle quali gli access point sfruttano SSID con nomi del tipo: “WiFiRistorante”, “HotSpotBarxxx”, ecc. Spesso le reti Wi-Fi pubbliche non hanno nessun sistema di sicurezza. Non è prevista la cifratura dei dati, non vi sono particolari limitazioni o filtri e la rete è sotto DHCP server: come dire che queste reti sono aperte a qualsiasi uso o fine. Esistono vari strumenti liberamente scaricabili dal web per rivelare i computer connessi in rete e con i quali è possibile tentare l’accesso al vostro computer e dunque a dati e documenti personali e riservati.

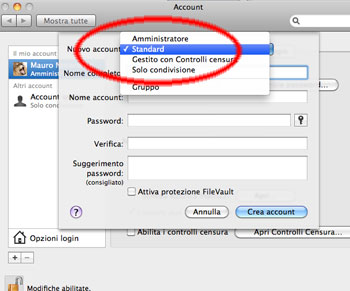

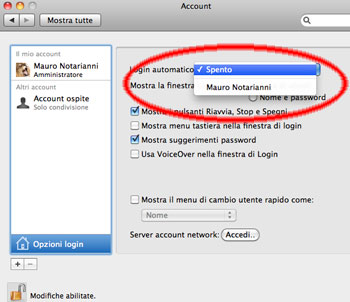

7) Disabilitate gli account ospite, la gestione remota e la condivisione. Se non strettamente necessari è consigliabili disabilitare l’opzione che consente agli ospiti di eseguire il login. Selezionate dalle Preferenze di Sistema la voce “Account”, cliccate sul lucchetto per abilitare le modifiche, digitate nome utente e password, fate click su “Account ospite” e disabilitate le voci “Consenti agli ospiti di eseguire il login su questo computer” e “Consenti agli ospiti di connettersi alle cartelle condivise” (attenzione però: disabilitando quest’ultima opzione, gli “ospiti” in rete collegati da altri computer non potranno ottenere l’accesso alle cartelle condivise). Se non avete la necessità di accedere al computer utilizzano Apple Remote Desktop o altri applicativi, disabilitate il servizio “Gestione remota” dalla sezione “Condivisione” delle Preferenze di Sistema.

8) Se non sono utilizzate, disabilitate AirPort (WiFi) e la condivisione Bluetooth. Le connessioni wireless sono comode ma sono anche le meno sicure. Se non strettamente necessarie potete disabilitarle o bloccare alcune funzioni: per AirPort è sufficiente fare click sull’icona nella barra dei menu e selezionare “Disabilita AirPort”; per il Bluetooth potete disattivare la funzione “Condivisione Bluetooth” dalla sezione “Condivisione”, abilitandola solo e soltanto quando avete la necessità di ricevere documenti (mouse e tastiere wireless continueranno a funzionare; questa opzione abilita la ricezione di documenti da altri computer e dispositivi con tecnologia Bluetooth).

9) Sfruttate le funzioni di “Navigazione Privata”. Quando si naviga sul web, Safari e altri browser archiviano varie informazioni sui siti web visitati, compresi i contenuti, i nomi utente e le password inserite. Altri utenti che utilizzano lo stesso computer potrebbero essere in grado di visualizzare queste informazioni. Per fare in modo che queste informazioni non siano archiviate, utilizzate la navigazione privata (selezionate dal menu “Safari” la voce “Navigazione privata”). Ricordate che all’apertura di Safari, la navigazione privata è sempre disattivata, anche se l’ultima volta che siete usciti dal programma questa era attiva. Dalle preferenze di Firefox è possibile richiamare la sezione “Privacy” e qui impostare se utilizzare o no sempre la modalità di navigazione anonima e altre utility impostazioni.

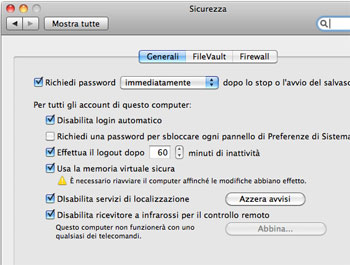

- Selezionate “Richiedi password…” per assicurarvi che il computer sia protetto quando viene lasciato inattivo (quando si esce dallo stato d’inattività, deve essere inserita la password dell’account prima che il computer possa essere utilizzato; è possibile specificare il tempo che deve trascorrere dopo l’avvio del salvaschermo o dello stato di stop prima che venga richiesta la password).

- L’opzione “Disabilita login automatico” richiede all’utente di eseguire l’autenticazione tramite password al login per utilizzare il computer.

- Selezionate “Usa la memoria virtuale sicura” per codificare qualsiasi informazione della RAM, scritta sul disco rigido dalla memoria virtuale.

- La voce “Disabilita servizi di localizzazione” interrompe la fornitura delle informazioni concernenti la posizione del computer alle applicazioni.

- Se presente, disabilitate la voce “Disabilita ricevitore a infrarossi per il controllo remoto” per fare in modo che il computer smetta di ricevere comandi da un ricevitore a infrarossi (il telecomando) per il controllo remoto.

11) Usate FileVault per codificare i documenti più importanti. FileVault è una tecnologia per la protezione dei dati di serie con il sistema operativo sin da Mac OS X 10.3 (“Panther”) e che impedisce a terzi di visualizzare o copiare i file cifrando i documenti della cartella Inizio (la cartella Home, quella con la “casetta” disegnata). FileVault crea un volume separato per questa cartella codificandone il contenuto. I dati contenuti nella cartella utente vengono codificati, mettendo al sicuro le informazioni nel caso in cui il computer venga rubato o perso. Per la codifica, FileVault utilizza lo standard AES-128 (Advanced Encryption Standard con chiave a 128 bit). FileVault è una scelta da considerare per chi memorizza nel computer informazioni delicate. Utilizzando ad esempio un computer portatile sul quale sono presenti dati finanziari o dati sensibili, perdendolo chiunque potrà avere accesso a informazioni e compromettere la sicurezza aziendale; se si perde il computer e FileVault è attivato, invece, le informazioni sono al sicuro: poiché la cartella Inizio è codificata, è impossibile accedere a essa senza conoscere la password. Tra gli aspetti negativi di questa opzione: il rallentamento delle normali operazioni di lettura/scrittura su disco e l’impossibilità di automatizzare o eseguire script che hanno bisogno di archiviare i dati presenti nella cartella Inizio; bisogna, inoltre, considerare che alcune utility di backup potrebbero interpretare il lavoro di cifratura sui file come continui cambiamenti nella cartella Inizio, rallentando le operazioni di backup.

12) Disabilitate in Safari la voce “Apri i doc. sicuri dopo il download”. Se questa opzione è selezionata, Safari aprirà automaticamente alcuni documenti e file al termine del loro scaricamento da Internet: nel dubbio è sempre meglio lasciare disabilitata questa opzione.

13) Abilitate il Firewall. Dalla sezione “Sicurezza” delle Preferenze di Sistema è possibile attivare il firewall integrato in Mac OS X, impedendo le connessioni non desiderate da Internet o da altri network. I servizi di condivisione possono connettersi attraverso il firewall quando sono attivati nelle preferenze Condivisione. Per impedire che avvengano connessioni in ingresso provenienti da uno di questi servizi, è necessario disattivare il servizio nelle preferenze Condivisione. Dalla sezione “Avanzate…” del Firewall è possibile bloccare le connessioni in entrata provenienti da servizi e applicazioni non essenziali, aggiungere o rimuovere applicazioni, abilitare la modalità “Stealth”, impedendo al sistema di rivelare la propria esistenza.

14) Eliminate i file sensibili che non servono più con il comando “Vuota il Cestino in modalità sicura”. Quando eliminiamo dei documenti, lo spazio su disco occupato in precedenza dai documenti è reso di nuovo disponibile per l’utilizzo. Tuttavia, fino a che la sezione del disco interessata non viene sovrascritta con dei nuovi dati, le informazioni possono essere recuperate utilizzando utility specifiche. Se i documenti spostati nel Cestino contengono informazioni importanti, è possibile utilizzare il comando “Vuota il Cestino in modalità sicura” (la voce si trova nel menu “Finder”) sovrascrivendo più volte tali informazioni. L’utilizzo della funzionalità “Vuota il Cestino in modalità sicura” richiede più tempo rispetto al normale svuotamento del Cestino.

15) Attenzione a virus e malware per Windows. Ricordate che se usate Boot Campo o applicazioni per la virtualizzazione di Windows è fondamentale installare una buona applicazione antivirus/antispyware che protegga il sistema virtualizzato. Acquistate queste applicazioni solo da produttori noti e riconosciuti (Symantec, McAfee, Avast, Intego, ecc.). Esistono anche applicazioni specifiche per Mac OS X (esempio Virus Barrier di Intego e altre soluzioni di F-Secure, Kaspersky e altri), utili per proteggersi da minacce Windows: se riceviamo via e-mail o leggiamo da un supporto un file contenente un virus per Windows e a nostra volta inviamo via e-mail o memorizziamo su qualche supporto il file in questione, a noi utenti Mac OS X non succede nulla, ma se il destinatario che riceve il nostro file è un utente di un PC Windows potrebbe avere l’impressione che siamo stati noi gli “untori”. Le applicazioni antivirus per Mac sono utili anche per chi sfrutta software di virtualizzazione quali Parallels Desktop, VMware Fusion o il VirtualBox di Oracle: esaminando in anteprima (sul Mac) i file ricevuti, potremo passarli agli ambienti virtuali con relativa tranquillità avendo il sistema provveduto a scansionarli preventivamente (sperando che l’eventuale virus o malware non sia uno di quelli non ancora riconosciuti dal software).

16) Attivate i Controlli censura se il computer è usato da bambini. La sezione “Controlli censura” delle Preferenze di sistema di Mac OS X mette a disposizione varie utili opzioni che consentono ai genitori di gestire l’utilizzo che i figli fanno del computer, le applicazioni e Internet. E’ possibile restringere l’accesso solamente ad alcuni siti web con contenuti appropriati o a siti web specifici, limitare l’uso di alcune applicazioni, lo scambio di e-mail, consentire l’accesso al computer solo in determinati giorni e ore, disattivare la modifica delle password.

18) Non comunicate numeri di carta di credito a estranei. Diffidate di e-mail con richieste della banca di comunicare password o altri dati. Quando fate un acquisto su internet, usate alcune cautele:

- Verificate sempre che il “venditore” sia un esercizio reale, meglio se conosciuto, e che il sito indichi tutti dati quali: la partita IVA, l’indirizzo fisico e un numero di telefono.

- Evitate di inserire il numero della Carta come “prova della maggiore età” o per qualsiasi altro motivo e, comunque, diffida degli accessi gratuiti a siti che richiedono poi, a vario titolo, i dati della carta di credito

- Non inserire il numero della propria carta in siti non protetti da sistemi di sicurezza internazionali, riconoscibili dal lucchetto che appare sulla schermata e dal relativo certificato di protezione. All’interno del certificato, il nome visualizzato accanto alla voce “Rilasciato a” deve corrispondere, o quantomeno essere simile, a quello del sito che si sta visitando. Se invece il nome è molto diverso, o non siete certi dell’autenticità di un certificato, non inserite i dati, evitate di eseguire qualsiasi operazione e abbandonate il sito.

- Prendete sempre nota dell’indirizzo Internet del sito presso il quale avete portato a termine un acquisto.

- Leggete attentamente le condizioni del servizio offerto ed eventuali clausole contrattuali, tenendo copia cartacea di quanto “sottoscritto virtualmente” inserendo il numero della Carta

- Ponete particolare attenzione alle condizioni di pagamento del servizio: spesso il pagamento occasionale è in realtà la sottoscrizione inconsapevole di un abbonamento con ripetuti addebiti mensili

- Diffidate di offerte “incredibilmente vantaggiose”: se non si tratta d’iniziative di aziende note e affidabili, possono nascondere spiacevoli sorprese

Non vogliamo farvi diventare paranoici, ma ricordate sempre che, benché tutti questi consigli siano utili, l’unico computer realmente al sicuro è un computer spento e sottoterra. Se volete approfondire l’argomento, vi rimandiamo a questo documento di Apple e a questo documento dell’Agenzia di sicurezza USA con le linee guide per blindare il proprio Mac.

![iGuide per i regali di Natale - macitynet..ti CTA Natale iGuida [per Settimio] - macitynet.it](https://www.macitynet.it/wp-content/uploads/2025/12/regali-di-natale-consigli-di-macitynet.jpg)