Ricercatori specializzati in sicurezza hanno individuato un malware per Mac di cui non è del tutto chiaro lo scopo e il funzionamento. Denominato “Tarmac (OSX/Tarmac), il nuovo malware è distribuito agli utenti Mac mediante campagne di malvertising (annunci pubblicitari malevoli).

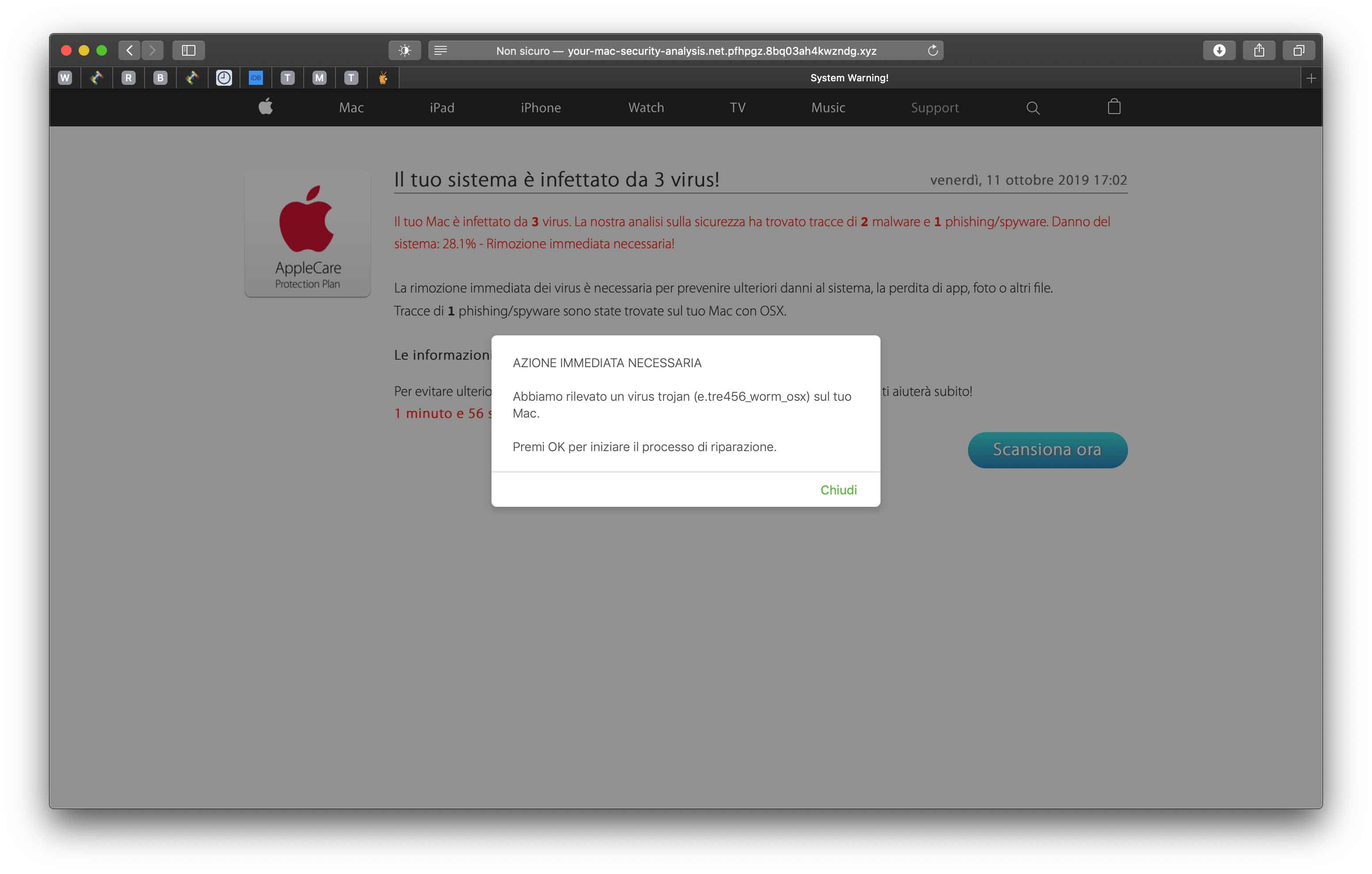

Gli annunci fanno in modo di reindirizzare il browser a siti che propongono update fasulli di software come il Flash Player di Adobe, presunte utility “per velocizzare il Mac”, scoperte di falsi virus con frasi come “Il tuo Mac è infettato da 3 Virus” o simili.

Le vittime che cadono nell’inganno, scaricano il finto Flash Player o altro software indicando nome utente e password dell’utente amministratore e installando in questo modo due malware allo stesso tempo: OSX/Shlayer (un malware che normalmente viene diffuso tramite file torrent) e OSX/Tarmac.

Il ricercatore Taha Karim dell’azienda Confiant riferisce che la campagna di malvertising con la quale si tenta di distribuire questi malware è partita da gennaio di quest’anno. I ricercatori avevano individuato già a gennaio il malware Shlayer ma non Tarmac.

In una relazione pubblicata due settimane addietro, Confiant ha approfondito la questione del malvertising e del relativo payload (la porzione di codice eseguibile di un malware che esegue l’azione malevola, come ad esempio la cancellazione dei dati, l’invio di spam o la cifratura dei dati e il codice aggiuntivo che viene utilizzato per diffondersi o per evitare di essere rilevati da parte dei sistemi di sicurezza).

Karim ha scoperto in questo modo Tarmac, malware che agisce in una seconda fase dopo l’infezione con Shlayer. La versione di Tarmac che il ricercatore ha individuato sembra relativamente vecchia e i server che agiscono da centro di comando e controllo legati al malware sembrano non più funzionare o più probabilmente sono stati spostati a indirizzi diversi. Questo ha ostacolato le indagini, giacché Karim non è stato in grado di capire a fondo come opera Tarmac.

Tutto ciò che si conosce al momento è che Shlayer scarica e installa Tarmac sugli host presi di mira; Tarmac recupera dettagli sulla macchina della vittima, invia informazioni a un sever di comando e controllo e attende di sapere cosa fare. Poiché i server di comando e controllo non sono (almeno al momento) attivi, Karim non è stato in grado di determinare qual è lo scopo di chi ha creato il malware.

Il ricercatore ha spiegato al sito ZDNet che la campagna di malvertising per la distribuzione di Shlayer e Tarmac è stata predisposta per prendere di mira utenti di determinati paesi, con utenti-target negli Stati Uniti, in Italia e Giappone. Non meraviglia la presenza di USA e Giappone come potenziali utenti-target da attaccare; è la prima volta che, invece, anche l’Italia viene presa di mira, tentando di puntare forse sull’ingenuità di tanti utenti che usano il Mac senza fare troppa attenzione a ciò che scaricano, installano e avviano.

I payload di Tarmac sembrano registrati usando legittimi certificati per sviluppatori rilasciati da Apple e, almeno al momento (fino a quanto Apple on blocca le firme), il malware non viene identificato da tecnologie di protezione intrinseche di macOS quali Gatekeeper e XProtect.

Per tenere al sicuro il Mac, fate riferimento alla nostra guida dedicata.