Passware, società moscovita specializzata in software di analisi forense per le forze dell’ordine, afferma di avere un tool con il quale è possibile bypassare i dischi cifrati con l’utility FileVault di serie con Mac OS X, a patto che il computer target non sia spento ma lasciato in stop. Il meccanismo utilizzato consisterebbe nel recuperare le chiavi di decifratura utilizzate dall’utente scandagliando la memoria del computer. Benché i clienti del vendor siano tipicamente le forze dell’ordine, la società ha voluto evidenziare “la fragilità delle soluzioni di cifratura”, consigliando agli utenti di “spegnere i computer, soprattutto quando su questi sono presenti dati sensibili”.

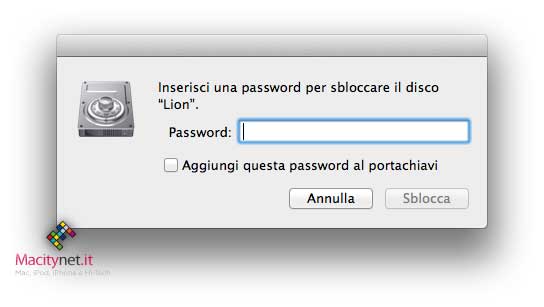

Se un computer viene lasciato acceso, i dati presenti nei dischi cifrati possono essere recuperati analizzando alcuni dati nella memoria RAM o in alcune memorie temporanee sul disco, individuando le chiavi che consentono di accedere ai dischi cifrati. A detta della società servono “non più di 40 minuti” per avere accesso al disco, indipendentemente dalla complessità dalla password.

Il presidente della società in questione, Dmitry Sumin, afferma che, finché i dati restano memorizzati nella memoria del computer, l’analisi di una macchina “live” permette sempre di ottenere password e l’accesso a dischi cifrati. Per loro natura, un po’ tutti i sistemi operativi memorizzano continuamente dati di vario tipo per accedere a essi più in fretta in caso di necessità. Lo stesso Sumin afferma che non è possibile ottenere accesso a molti dati se il computer, al termine dell’utilizzo, viene spento.

Oltre a decrittare i dischi cifrati con FileVault, gli sviluppatori del tool affermano di poter decifrare le unità (memorie flash, dischi rigidi e così via) cifrate con la tecnologia BitLocker di Windows 7 e persino con la nota e completa soluzione crossplatform TrueCript, evidenziando come il problema non riguardi solo Apple ma tutti i sistemi operativi moderni.

Gli sviluppatori russi del tool hanno uffici a Mountain View (California) e vendono il Passware Kit Forensic a 995$, prezzo comprensivo di update per un anno. A loro dire lo strumento è in grado di recuperare e decifrare gli hash (le password memorizzate con particolari codifiche in modo da non essere leggibili in chiaro), sfruttare Rainbow Table (una sorta di grande archivio che è copiato nella RAM confrontandolo, valore dopo valore, con le password da trovare), estrarre password dal Portachiavi e costruire un dizionario di parole esaminando la memoria del computer sfruttabile in seguito per attaccare il target di riferimento.

La società vende anche a 39$ un tool che permette di resettare “facilmente e velocemente” le password di Windows in un paio di minuti e un pacchetto da 79$ con il quale è possibile recuperare le password dei file di Microsoft Office, dei documenti Acrobat, di account email, le password utilizzate nelle connessioni di rete, quelle di archivi ZIP e RAR e anche quelle degli account degli utenti-amministratori di Windows nelle varianti workstation/server con Windows 7, Vista, XP, 2000, NT.

[A cura di Mauro Notarianni]