Cellebrite è l’azienda israeliana che è riuscita a sbloccare l’iPhone di Syed Rizwan Farook, uno dei due attentatori di San Bernardino (California). Dopo un’estenuante lotta con Apple, il dipartimento di Giustizia USA aveva annunciato di avere trovato una soluzione per lo sblocco del dispositivo grazie all’aiuto di un “soggetto terzo”, riferimento a Cellebrite.

L’azienda israeliana è specializzata in indagini forensi offrendo tecnologie di cracking che consentono di intromettersi nei dispositivi mobili, recuperando dati da software e dispositivi hardware. Secondo Cellebrite il suo UFED Physical Analyzer è in grado di fornire accesso ai dati dei dispositivi mobili permettendo di accedere “a tutti i segmenti della memoria di un dispositivo” utilizzando funzioni per estrazioni di file di sistema, dati fisici e codificati, offrendo analisi e generare rapporti ad hoc.

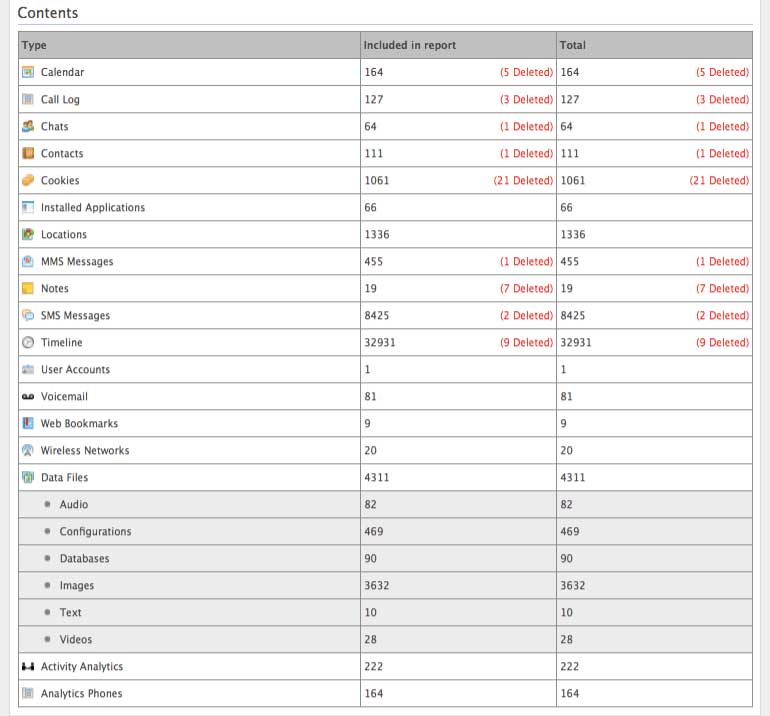

ZDNet riporta i dati che è possibile ricavare da un iPhone 5 con iOS 8 evidenziando l’importanza delle funzionalità di cifratura. Tra i dati che è possibile ricavare: informazioni di sistema, eventi nel calendario, messaggi vocali, log con le chiamate, cookie, luoghi visitati, note e altro ancora. È possibile recuperare elementi cancellati che, come sa bene, sono in realtà sempre presenti negli spazi di memoria fino a quando le aree libere in questione non vengono sovrascritte. Alcune delle informazioni che lo strumento di Cellebrite è in grado di recuperare, possono essere estratte in abbinamento a software per computer, per altre sono richieste procedure più complesse.

Come risposta a queste eventualità, Apple ha integrato nelle versioni più aggiornate di iOS funzionalità di cifratura end-to-end che sfruttano il Secure Enclave (un SOC all’interno dei processori A7 e successivi di iPhone) che rendono estremamente improbabile la possibilità di accedere ai dati. La stessa Cellebrite spiega che il suo sistema non è in grado di bypassare le passare di iPhone 4s e seguenti con sistemi operativi aggiornati. Gli

Il Secure Enclave degli iPhone sfrutta una chiave AES a 256 bit impressa in ciascun processore nella fase di fabbricazione. Non può essere letta dal firmware o dal software ed è utilizzata solo dal motore AES hardware del processore.

In fase di produzione, a ogni Secure Enclave viene fornito un UID (ID unico) che non è accessibile da altre parti del sistema e non è noto ad Apple. Quando il dispositivo si avvia, viene creata una chiave momentanea, legata all’UID e utilizzata per codificare la porzione di Secure Enclave nello spazio di memoria del dispositivo. Inoltre, i dati salvati nel file system da Secure Enclave sono codificati con una chiave legata all’UID e con un contatore anti-replay. Per ottenere la chiave effettiva, un malintenzionato dovrebbe sferrare un attacco materiale altamente sofisticato e costoso contro il chip del processore. L’UID non è collegato a nessun altro identificatore sul dispositivo, nemmeno all’UDID.

Le protezioni integrata da Apple negli iPhone più recenti e nelle ultime versioni di iOS, sono fonte di polemiche con le forze dell’ordine USA che da tempo chiedono a Cupertino un sistema per bypassare le protezioni. Melanie Newman, portavoce del dipartimento di Giustizia, ha spiegato che “avere la possibilità di ottenere informazioni digitali cruciali per proteggere la sicurezza nazionale del pubblico resta una priorità del governo, sia che questa sia raggiunta “con la cooperazione di parti rilevanti”, “o attraverso il sistema giudiziario quando la cooperazione fallisce”.