Se avete mai usato una cuffia Sennheiser per ufficio, o un dispositivo vivavoce dello stesso brand su Mac o PC Windows, sappiate che l’applicazione di supporto HeadSetup ha lasciato la vostra macchina vulnerabile ad eventuali attacchi esterni. Ecco perché e come mettere in sicurezza il vostro PC o Mac.

In quello che è stato descritto come una monumentale vulnerabilità alla sicurezza, il sistema adottato dalla companion app Sennheiser permette a eventuali malintenzionati di fingersi con successo un qualsiasi sito web sicuro.

Per consentire alle cuffie Sennheiser e agli altoparlanti di lavorare senza problemi con PC e Mac, l’app HeadSetup stabilisce un websocket crittografato con un browser, come riporta ArsTechnica. Lo fa con l’installazione di un certificato TLS autofirmato in una posizione che i sistemi operativi riservano per la memorizzazione di certificati browser attendibili. Su Windows, questa posizione è chiamata Root CA certificate store, su Mac invece, è nota come Trust Store.

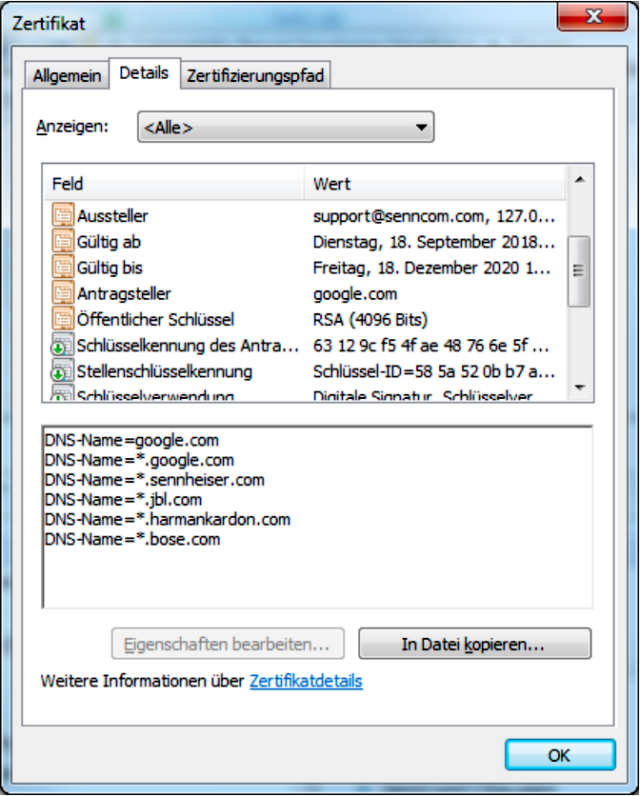

La vulnerabilità del software Sennheiser HeadSetup deriva da un certificato autofirmato installato dalla versione 7.3 della stessa applicazione, che teneva la chiave privata di crittografia in un formato facilmente estraibile. Peraltro, poiché la chiave generata era identica per tutte le installazioni del software, sarebbe stata sufficiente una singola estrazione per generare certificati TLS falsi in grado di impersonare qualsiasi sito web HTTPS su Internet. Anche se i certificati autofirmati erano palesemente falsi, sarebbero stati accettati come autentici su tutti quei computer che avevano memorizzato il certificato creato dalla companion app di Sennheiser.

Le cattive notizie non finiscono qui. “Ci sono voluti pochi minuti per estrarre il passphrase dal binario”, ha dichiarato il ricercatore di Secorvo, André Domnick. Ed ancora, si scopre che anche disinstallando l’applicazione, il certificato falso creato risultava ancora attendibile.

Ed allora, si consiglia a tutti gli utenti Mac che abbiano mai usato l’applicazione HeadSetup di disinstallare manualmente il certificato seguendo le istruzioni di Sennheiser. Attenzione, nel seguire queste istruzioni, dovrete prima entrare nel Finder. Se si utilizza ancora l’applicazione incriminata, è possibile scaricare l’ultima versione disponibile, che dovrebbe al tempo stesso eliminare il certificato vulnerabile; in ogni caso l’opzione più sicura rimane quella di eliminarlo manualmente.w