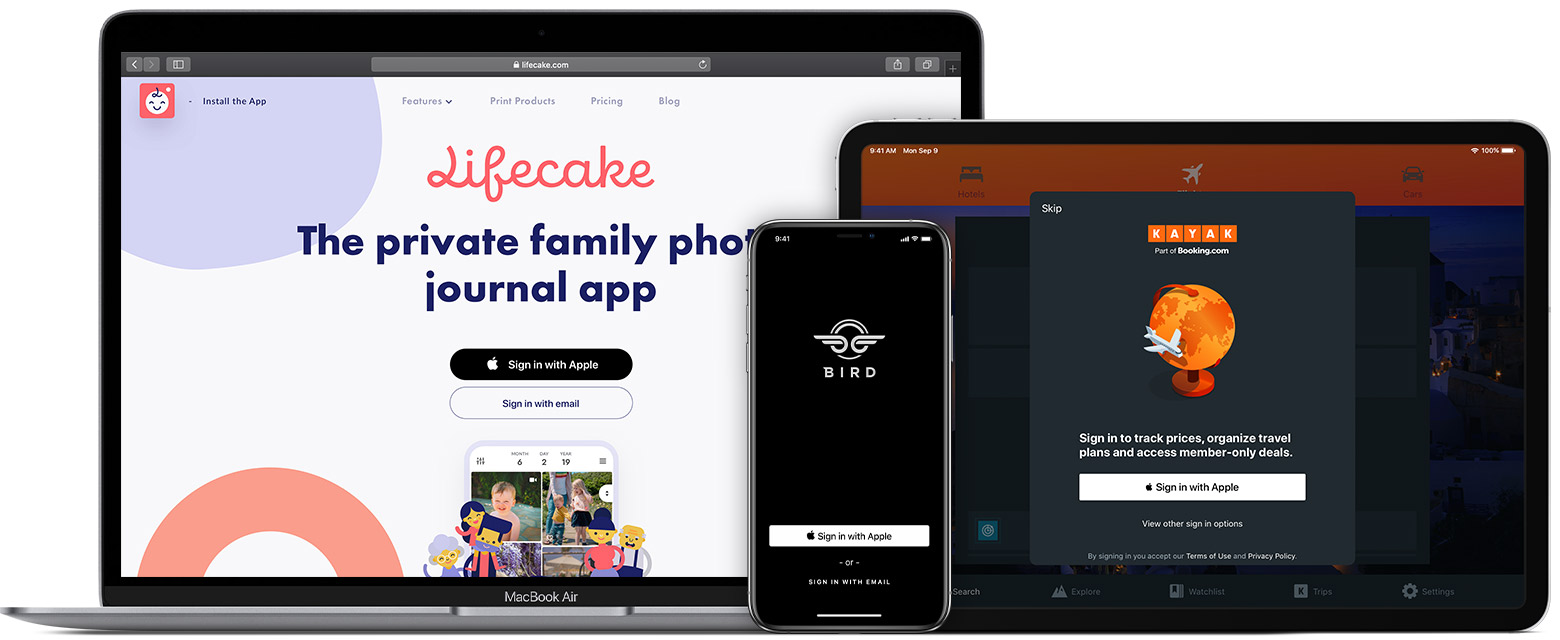

Tra le novità lanciate lo scorso anno alla conferenza per sviluppatori di Apple, c’è “Sign In With Apple”, piattaforma che consente agli utenti di accreditarsi in vari siti e servizi, con un meccanismo alternativo rispetto a quelli offerti da Facebook e Google.

“Accedi con Apple” comincia a essere offerto da vari siti e servizi, ed è comodo perché permette di configurare un account e accedervi utilizzando il proprio ID Apple; anziché utilizzare l’account di un social network o compilare moduli di registrazione e specificare una nuova password, basta scegliere “Accedi con Apple”, controllare le informazioni e registrarsi in modo rapido con Face ID, Touch ID o con il codice del proprio dispositivo.

Recentemente è stato individuata una falla in “Sign with Apple”, una vulnerabilità che poteva teoricamente permettere di prendere controllo dell’account dell’utente.

La falla è stata individuata da Bhavuk Jain, uno sviluppatore specializzato in vulnerabilità, che ha segnalato a Apple la possibilità per un attacker di ottenere accesso e il piano controllo dell’account con applicazioni di terze parti. Stando a quanto riferisce Jain il bug poteva essere sfruttare dall’applicazione per controllare l’account dell’utente, a prescindere dal fatto che si usasse un ID Apple valido o meno.

Le funzionalità di “Sign in with Apple”, riferisce il sito Appleinsider, si basano sullo JSON Web Token (JWT), uno schema in formato JSON per lo scambio di informazioni tra vari servizi che prevede l’uso di token firmati con algoritmi per la sicurezza. Nella fase di autorizzazione, Apple consente all’utente di mostrare o nascondere la propria mail mostrando una mail fittizia generata di volta in volta in modo diverso al fine di proteggere il reale account dell’utente.

Ad aprile di quest’anno Jain ha scoperto che era possibile richiedere JWT per qualsiasi email ID e che il token generato e firmato usando la chiave pubblica di Apple, era considerato sempre valido. Senza entrare troppo nei dettagli tecnici, un malintenzionato poteva sfruttare JWT per ottenere accesso all’account della potenziale vittima.

Indagini da parte del security team di Apple hanno appurato che la vulnerabilità non è stata sfruttata in nessun attacco.

Jain ha comunicato la sua scoperta a Apple e il programma di bug bounty ha permesso allo sviluppatore di guadagnare 100.000$.

La Casa di Cupertino ha nel frattempo risolto la vulnerabilità ma non è chiaro quando e come (probabilmente una patch è stata integrata negli aggiornamenti degli ultimi sistemi operativi e/o con modifiche specifiche lato-server).

Tutti gli articoli di macitynet dedicati alla sicurezza sono disponibili da questa pagina.