Il rischio di attacchi DDoS (Distributed Denial of Service) non è mai stato così elevato. Negli ultimi anni, le aziende si sono trovate di fronte a un vero e proprio dilagare di estorsioni DDoS, nuove minacce, hacktivism state-sponsored e un’innovazione senza precedenti nel panorama delle minacce. E gli aggressori non mostrano alcun segno di cedimento.

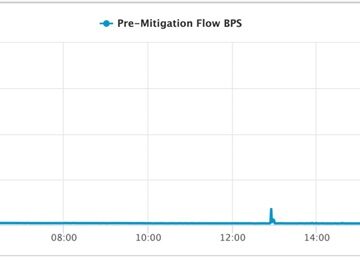

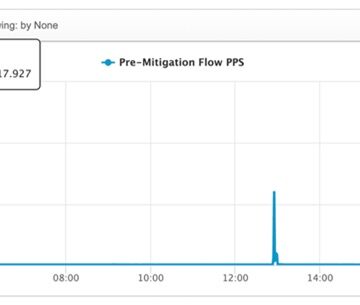

Giovedì 21 luglio 2022, Akamai (una piattaforma di computing) ha rilevato e mitigato il più grande attacco DDoS mai lanciato contro un cliente europeo sulla piattaforma Prolexic, con un traffico di attacco distribuito a livello globale che ha raggiunto un picco di 853,7 Gbps e 659,6 Mpps per 14 ore. L’attacco, che ha preso di mira una serie di indirizzi IP di clienti, ha costituito il più grande attacco orizzontale globale mai mitigato sulla piattaforma Prolexic.

La vittima, un cliente Akamai con sede nell’Europa dell’Est, è stata presa di mira 75 volte negli ultimi 30 giorni con attacchi orizzontali costituiti da UDP, frammentazione UDP, flood ICMP, RESET flood, SYN flood, anomalia TCP, frammento TCP, PSH ACK flood, FIN push flood e PUSH flood, tra gli altri. UDP è stato il vettore più frequente osservato in entrambi i picchi registrati.

Dopo cinque giorni, la campagna ha raggiunto il picco PPS (659 Mpps) alle 4:44 AM UTC; Il volume degli attacchi è poi aumentato fino a 853 Gbps alle 18:40 UTC. Il traffico distribuito degli attacchi suggerisce che i criminali hanno sfruttato una botnet globale altamente sofisticata di dispositivi compromessi per orchestrare questa campagna.

Senza le giuste difese, anche una rete robusta e moderna potrebbe cedere sotto un attacco di questa portata, rendendo completamente inaccessibile qualsiasi attività online che dipenda da quella connessione, il che può mettere a repentaglio la fiducia dei clienti, causare perdite finanziarie e avere altre gravi conseguenze.

Tra i consigli di Akamai: implementare controlli di sicurezza DDoS in modalità “always-on” come primo livello di difesa, per evitare una situazione di emergenza e ridurre l’onere per i responsabili degli incidenti, rivedere le sottoreti e gli spazi IP critici e assicurarsi che siano disponibili controlli di mitigazione.

Per tutte le notizie sulla sicurezza informatica vi rimandiamo a questa sezione del nostro sito.