Pwn2Own 2020, la competizione per hacker che ha come scopo quello di riuscire a trovare falle e vulnerabiltià in specifici software, ritorna a Vancouver dove l’iniziativa è nata nel 2007. Tra gli obiettivi del contest di questo anno c’è di nuovo la Model 3 di Tesla e tra gli sponsor ci sono anche Microsoft e VMware che hanno permesso di mettere a disposizione oltre un milione di dollari e premi vari, inclusa la stessa auto di Tesla.

Lo scorso anno gli hacker (nel senso più nobile del termine) identificarono un bug nel compilatore JIT (Just-In-Time) del browser incluso nel sistema di infotainment della Model 3, visualizzando un messaggio personalizzato sul display interno della berlina elettrica. L’evento Pwn2Own 2020 si terrà come di consueto nell’ambito della conferenza CanSecWest che si svolgerà dal 18 al 20 marzo. I target (qui i dettagli) sono divisi in categorie: automotive, web browser, virtualizzazione, applicazioni enterprise, server-side, escalation privilegi locali.

Altre categorie della competizione nelle quali sarà possibile confrontarsi sono i software di virtualizzazione (VirtualBox di Oracle, Workstation e ES Xi di VMware, Hyper-V di Microsoft); applicazioni aziendali (Adobe Reader e Office 365 ProPlus); software lato server (Windows RDP / RDS), ma anche la privilege escalation con Ubuntu e Windows 10.

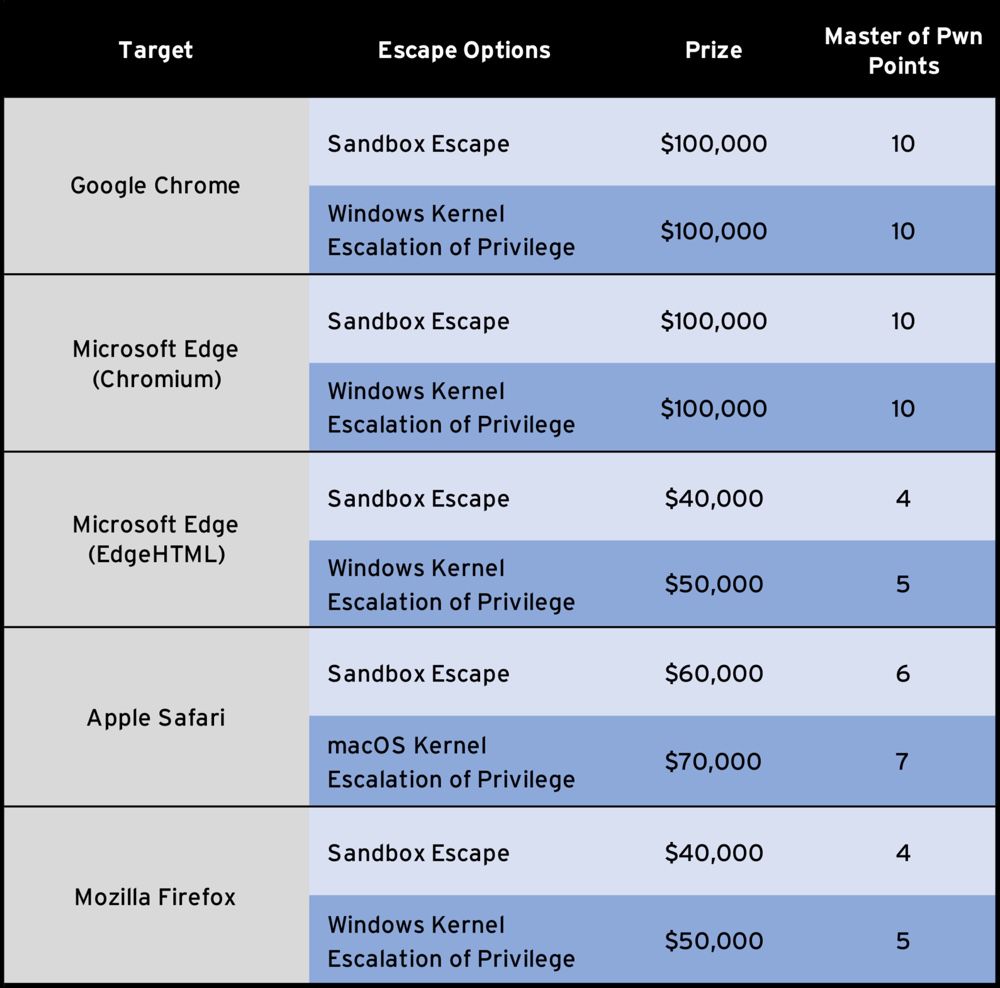

Per ogni dimostrazione di vulnerabilità, sarà possibile ottenere punteggi che porteranno all’incoronazione del “Master of Pwn” e punti Zero Day Initiative (ZDI). Le vulnerabilità individuate in competizioni di questo tipo sono attentamente valutate dai vari produttori e risolte generalmente poco dopo.

Lo scorso anno ZDI ha consentito la scoperta di 916 vulnerabilità, 64 delle quali erano critiche, 598 classificate come “di importanza elevata” e 225 di “importanza media”. Il 72% delle vulnerabilità rappresentava “un rischio rilevante per il business” e oltre 500 erano correlate al software PDF.

Sulle pagine di macitynet abbiamo parlato delle vulnerabiltà scoperte, in alcuni casi sorprendenti, nelle precedenti edizioni del contest: tutti gli articoli sono disponibili da questa pagina. Toernemo a parlare della gara di hacker nei giorni immediatamente precedenti e di svolgimento di Pwn2Own 2020.

Tutti gli articoli dedicati alla sicurezza sono disponibili da questa pagina.