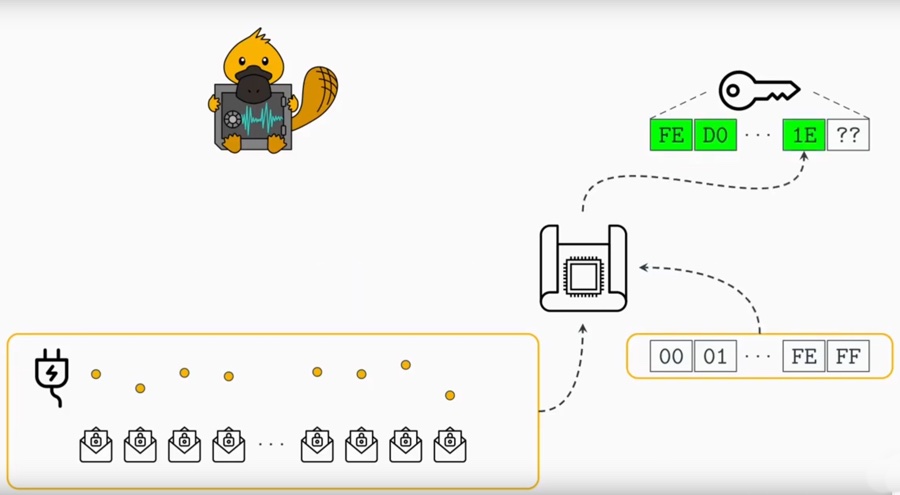

Un gruppo di ricercatori ha individuato nuove vulnerabilità nelle CPU Intel che possono essere usate per estrarre dati e password: il nuovo tipo di attacco è denominato Platypus e prende di mira il Running Average Power Limit (RAPL), interfaccia che consente a firmware e software di monitorare e gestire il consumo energetico del processore e delle memorie DRAM.

In uno studio pubblicato l’11 novembre tre poli accademici (Università tecnica di Graz, CISPA Helmholtz Center for Information Security e Università di Birmingham) hanno indicato i dettagli di come l’attacco Platypus permetta di risalire alle istruzioni elaborate dalla CPU e offrire la possibilità di sottrarre dati personali e informazioni sensibili dalla memoria.

Platypus, acronimo di “Power Leakage Attacks: Targeting Your Protected User Secrets”, permette di individuare password, accedere a documenti sensibili, chiavi di cifratura e virtualmente qualsiasi altro tipo di dati.

Linux è il sistema più vulnerabile perché integra un driver universale per l’interfacciamento con RAPL. Sono possibili anche attacchi con Windows e macOS ma è necessario che su questi sistemi sia installata l’app Power Gadget di Intel. Sono stati già rilasciati aggiornamenti per i kernel Linux e Windows per mitigare i possibili attacchi. Intel ha stilato un elenco delle CPU interessate da questo problema, specificando di non essere a conoscenza di attacchi che sfruttano queste vulnerabilità.

I ricercatori che hanno individuato le vulnerabilità riferiscono che lo stesso problema è molto probabilmente presente anche sulle CPU AMD e sui dispositivi ARM-based.

Per quanto riguarda i Mac è possibile evitare il problema evitando di installare il tool Power Gadget di Intel. Come sempre è bene non installare software da font non affidabili e impedire a terzi di accedere alla propria macchina.

Tutti gli articoli di macitynet dedicati alla sicurezza sono disponibili da questa pagina.