Giovedì 6 giugno in mezza Europa il traffico di alcuni grandi operatori di rete mobile è stato per più due ore reindirizzato facendolo passare per China Telecom, società di telecomunicazioni statale cinese. È l’ultimo di una serie di avvenimenti che, spiega ArsTechnica, sono fonte di preoccupazione per la sicurezza del sistema di routing globale di internet noto come Border Gateway Protocol (BGP).

L’incidente è avvenuto alle 9.43 ora UTC: AS21217, un sistema autonomo del provider elvetico Safe Host che offre servizi di colocation, ha aggiornato in modo improprio i suoi router con una patch che ha coinvolto 70.000 aree di routing interconnesse e una stima di 368 milioni di indirizzi IP, dirottando le tabelle di routing (un database che viene memorizzato nel router e che tiene traccia dei percorsi dei dati inviati a una data rete), verso l’Internet Service Provider cinese.

In pratica, il traffico in entrata e uscita degli indirizzi IP coinvolti prima di arrivare a destinazione passava per apparati di China Telecom o portava alla caduta di nodi nel tentativo di reinstradare il traffico.

Il tracerouting (il percorso seguito dai pacchetti sulle reti) monitorato da Doug Madory, analista di Oracle che per primo ha individuato il data leak, mostra il tortuoso percorso dei pacchetti. La schermata che vedete qui sotto mostra il traffico partito da un server Google Cloud in Virginia evidenziando il passaggio per la dorsale di rete (backbone) di China Telecom prima di raggiungere il previsto IP di destinazione a Vienna (Austria).

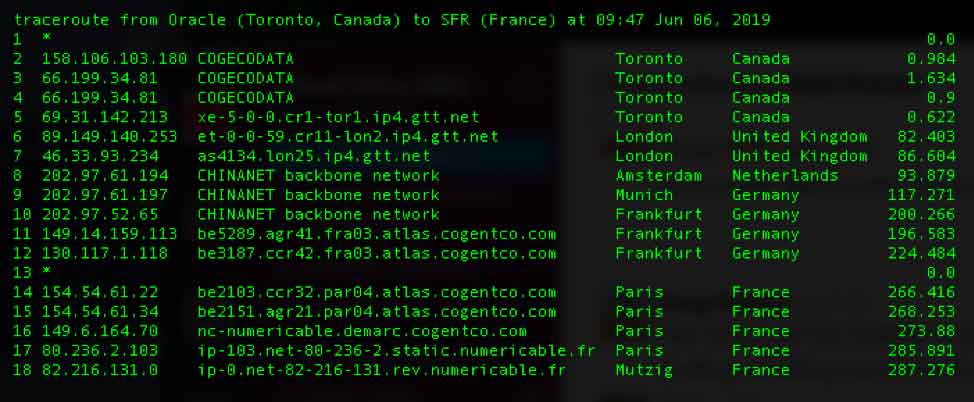

Una seconda schermata mostra un simile percorso seguito dai pacchetti sulle reti tra un data center Oracle a Toronto e un indirizzo IP colpito dal problema in Francia.

Resta da capire se quanto avvenuto è stato effettivamente un inconveniente tecnico o un dirottamento intenzionale.

In passato China Telecom è stata più volte pizzicata a intercettare flussi, “agguantando” e dirottando traffico internet da tutto il mondo. Nel 2010, ad esempio, il problema ha riguardato il 15% dell’intero traffico internet che viaggiava nel mondo: non una percentuale a caso ma il traffico legato ai suffissi .gov e .mil, in altre parole quello dei siti governativi e militari Usa.

Il traffico intercettato in questi giorni è per la maggior parte cifrato, rendendo difficile se non impossibile leggere i contenuti. Esperti di sicurezza teorizzano che meccanismi di hijacking (tecniche di dirottamento che modificano artificiosamente le corrispondenze tra domini ed indirizzi IP) per il BGP potrebbero in alcuni casi consentire di richiamare exploit che rendono meno sicuri i sistemi di cifratura o sfruttare in modo fraudolento certificati TLS (acronimo di Transport Layer Security ed eredi dei certificati SSL, oggi ritenuti insicuri), strumenti di sicurezza che garantiscono “l’identità” di un sito Internet e fanno sì che la connessione utilizzata sia crittografata e protetta.