“Il più ricercato attacco mai visto”. Con queste parole Kaspersky – azienda nota per i suoi software antivirus – riferisce di un attacco che è stato per diverso tempo portato a termine nei confronti degli iPhone di alcuni loro dipendenti (e non solo).

Kasperksy afferma che i telefoni di alcuni loro dipendenti sono stati presi di mira. L’attacco – estremamente complesso e mirato – avrebbe permesso di portare a termine l’installazione di uno spyware tra gli iPhone dei dipendenti, sia in quelli dei dirigenti che dei quadri intermedi.

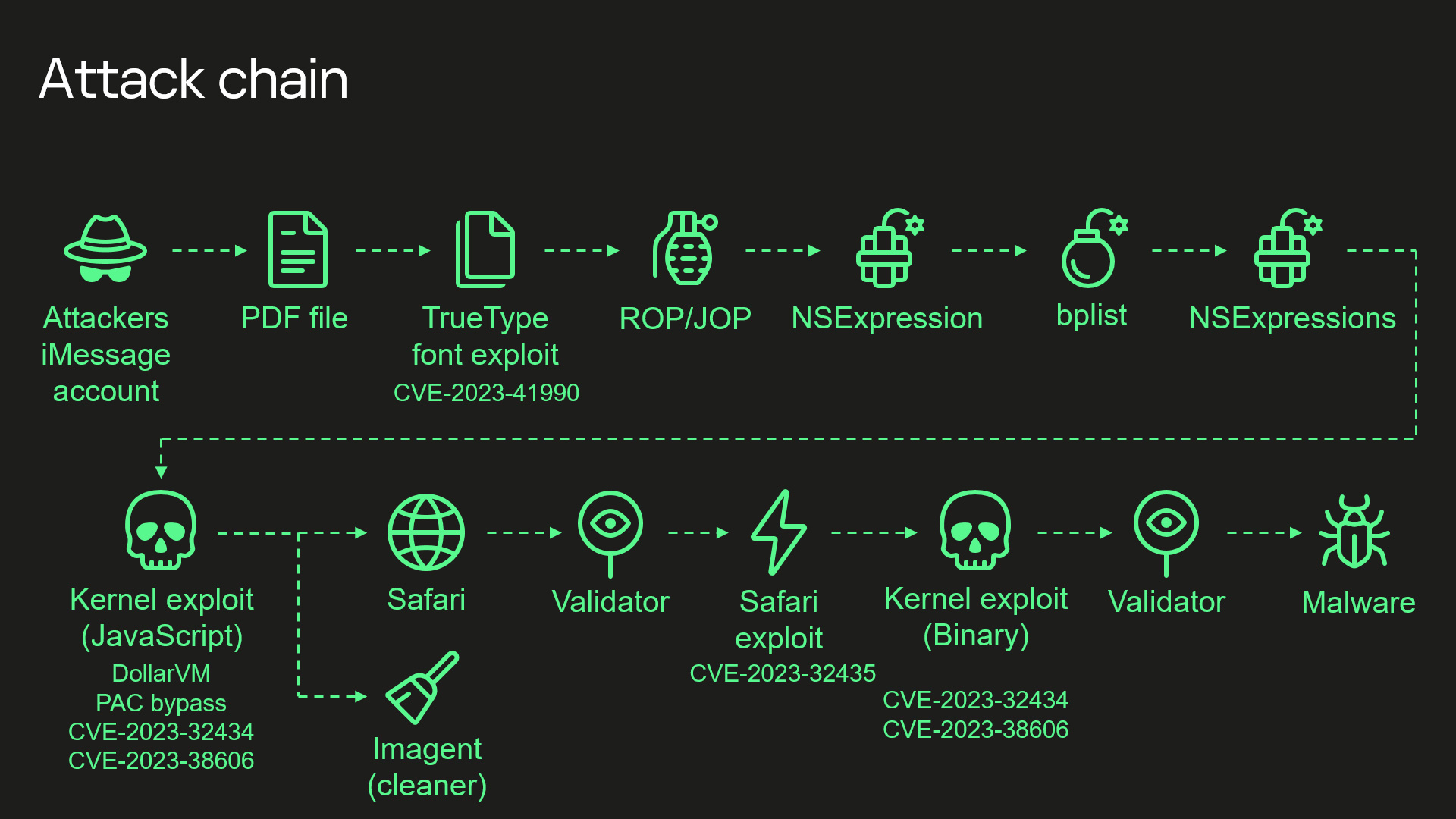

Gli attacchi, a quanto pare consistevano nell’inviare iMessage apparentemente innocui, contenenti in realtà un allegato dannoso che, sfruttando una serie di vulnerabilità di iOS (ora risolte), permetteva in realtà l’esecuzione e l’installazione dello spyware.

Lo spyware veniva distribuito in modo “discreto”, senza richiede alcuna azione da parte dell’utente; una volta installato, il malware entrava in funzione inviando silenziosamente dati sensibili ai server remoti dei cybercriminali: registrazioni realizzate con il microfono, foto dalle app di messaggistica, dati sulla geolocalizzazione e dati relativi a molte altre attività del proprietario del dispositivo infetto.

Il malware in questione è circolato per almeno quattro anni prima di essere rilevato e identificato come operazione “Triangulation”, riferimento a una fase dell’infezione in cui il software “disegna” una forma triangolare nella memoria del dispositivo bersaglio.

Dopo mesi di studio non si conoscono ancora tutti i dettagli. È stato pubblicato un primo resoconto molto tecnico di quanto scoperto finora; altri report seguiranno per rendere noti altri elementi e comprendere come è stato possibile portare a termine l’infezione che iniziava con la ricezione di un iMessage contenente un PDF, che l’app di messaggistica elaborava, senza alcuna azione richiesta dall’utente.

La spiegazione su come agivano i cybercriminali è complessa ma, semplificando, faceva leva su 4 diverse vulnerabilità precedentemente non note, elemento che evidenzierebbe l’elevato livello di conoscenza dell’hardware. Secondo Kaspersky, il malware sfruttava una funzione hardware riservata e teoricamente non nota (conosciuta da poche persone).

Un indizio evidente della presenza di Triangulation sul dispositivo era la disabilitazione della funzione che consente di aggiornare il sistema operativo iOS (l’eliminazione del malware era possibile solo impostando il telefono in DFU in modo da ripristinare il dispositivo da zero).

Kaspersky afferma che il motivo per il quale è stato possibile diffondere un malware di questo tipo è la natura proprietaria di iOS. «Questo sistema operativo è una “scatola nera” in cui spyware come Triangulation possono nascondersi per anni». Kaspersky afferma che il «Rilevamento e l’analisi di minacce simili sono resi più difficili dal monopolio di Apple sugli strumenti di ricerca” dei malware (lamentano, in altre parole, l’impossibilità di proporre soluzioni antivirus dedicate).

Per quanto riguarda l’identità o la possibile origine degli autori, Kaspersky ipotizza che dietro gli attacchi via sia qualche governo o simile. Non vi sono ad ogni modo prove che consentano di collegare il malware a entità note.

A giugno di quest’anno l’FSB (Servizio federale per la sicurezza della Federazione Russa, ex-KGB) ha accusato Apple di aver collaborato con la NSA per spiare gli iPhone di utenti di missioni diplomatiche russe che operano in alcuni paesi membri della NATO e altre parti del mondo.

Apple ha corretto le falle sfruttate da “Triangulation” con gli aggiornamenti di iOS 15 e iOS 16.

Il consiglio è di aggiornare sempre i sistemi operativi: gli update includono tipicamente la soluzione a bug ma anche miglioramenti relativi alla sicurezza ed è pertanto bene eseguirli prima possibile. In casi particolarmente urgenti, Apple rilascia “interventi di sicurezza rapidi”: update specifici per la sicurezza, prima che siano inclusi in aggiornamenti software futuri.

Per tutte le notizie che trattano di sicurezza informatica rimandiamo i lettori alla sezione dedicata di macitynet.