Intel è pronta a lanciare una nuova funzionalità di sicurezza denominata Control-Flow Enforcement Technology (CET) e che dovrebbe aiutare a salvaguardare la tecnologia dall’evolversi delle minacce dei criminali informatici.

La funzione in questione arà resa disponibile per la prima volta sul prossimo processore mobile di Intel, nome in codice Tiger Lake. CET fornisce funzioni di sicurezza a livello della CPU per proteggere i sistemi dai comuni metodi di attacco malware che sono tipicamente complessi da mitigare con i soli interventi software.

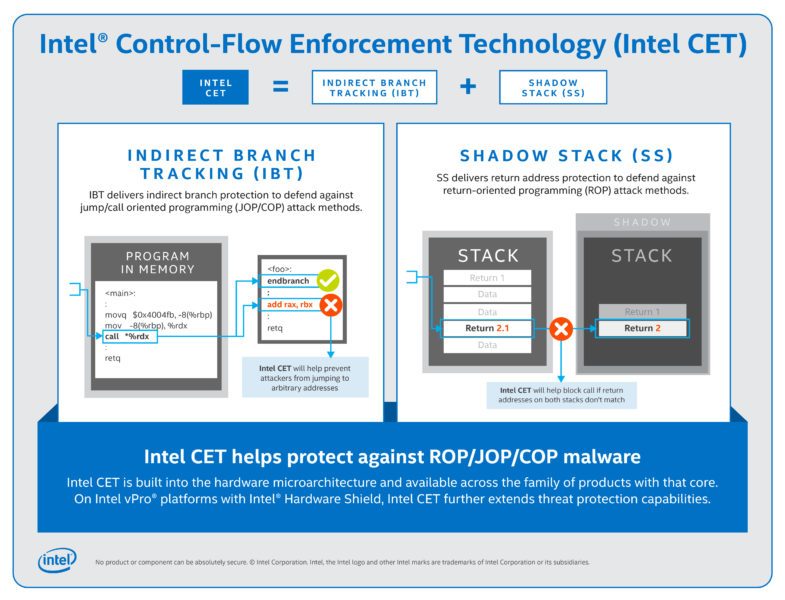

Il produttore spiega che la funzionalità CET è progettata per proteggere i sistemi dall’uso scorretto di codice legittimo attraverso attacchi di control-flow hijacking, comunemente utilizzati da molti tipi di malware. Dal punto di vista tecnico Agli sviluppatori di software sono offerte due funzionalità per la difesa contro questo tipo di attacchi: indirect branch tracking e shadow stack. L’indirect branch tracking protegge i sistemi dai metodi di attacco basati su jump/call-oriented programming (JOP/COP). Shadow stack protegge gli indirizzi di ritorno dai metodi di attacco basati su return-oriented programming (ROP). Queti metodi di attacco sono parte di una classe di malware che sfrutta problemi di sicurezza della memoria, e che prevono tattiche come la corruzione dell’overflow del buffer dello stack e use-after-free.

Secondo la Zero Day Initiative (ZDI) di Trend Micro, il 63,2% delle 1.097 vulnerabilità rilevate dal 2019 a oggi era correlato alla sicurezza della memoria. Questi tipi di malware attaccano i sistemi operativi (OS), i browser, i lettori e molte altre applicazioni. È necessaria una profonda integrazione di base nell’hardware per fornire efficaci funzioni di sicurezza con un impatto minimo sulle prestazioni.

Per accelerarne l’adozione, intel ha pubblicato le specifiche CET nel 2016. L’azienda riferisce di avere collaborato con Microsoft per preparare Windows 10 e strumenti per gli sviluppatori in modo che le applicazioni e il settore IT in generale potessero offrire maggiore protezione contro le minacce di control-flow hijacking.

L’importanza di CET sta nel fatto che è parte integrante della microarchitettura ed è disponibile su tutta la famiglia di prodotti dotati di quel core. La disponibilità di Intel CET è prevista anche per le future piattaforme desktop e server.