Nel momento un cui scriviamo la situazione CrowdStrike è quasi tornata alla normalità e secondo l’a.d. dell’azienda di sicurezza circa il 97% dei computer Windows colpiti è tornato online.

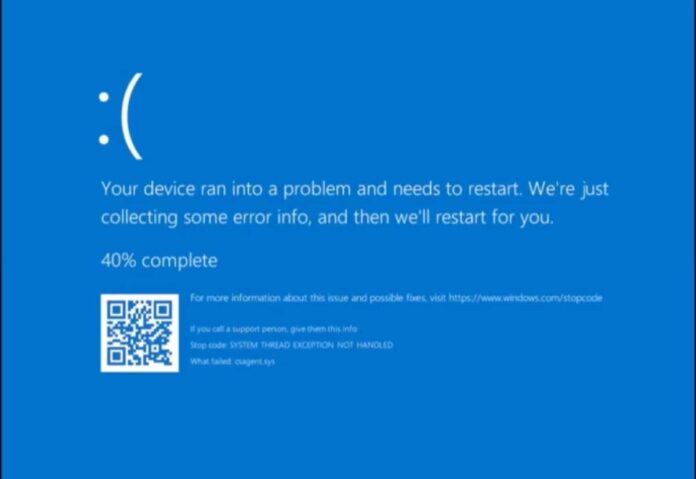

Si calcola che il crash (la comparsa si una schermata blu che impediva l’avvio di Windows) ha riguardato circa 8,5 milioni di dispositivi, bloccando banche, compagnie aeree, enti e aziende varie (si è salvato chi usava vecchissime versioni di Windows).

Microsoft, pur non direttamente incolpabile per quanto accaduto, non ha gradito quanto successo e studia cambiamenti radicali per Windows, modifiche per rendere il suo sistema operativo più sicuro e resistente a problematiche come quelle causate dall’aggiornamento difettoso del software di sicurezza CrowdStrike.

Uno degli aspetti che Microsoft potrebbe/dovrebbe modificare riguarda il funzionamento del kernel, alla stregua di quanto fatto da Apple su macOS: macOS 10.15 e versione successive consentono agli sviluppatori di espandere le funzionalità di macOS tramite l’installazione e la gestione delle estensioni di sistema che vengono eseguite nello spazio dell’utente invece che a livello di kernel.

Grazie all’esecuzione nello spazio utente, le estensioni di sistema aumentano stabilità e sicurezza di macOS. Anche se le kext hanno intrinsecamente accesso completo all’intero sistema operativo, alle estensioni in esecuzione nello spazio utente sono concessi solo i privilegi necessari per eseguire la loro specifica funzione.

Con macOS 11 o versione successiva, Apple ha ulteriormente ridotto la possibilità di sfruttare estensioni del kernel (kext) di terze parti; se queste sono abilitate, non possono essere caricate nel kernel su richiesta ma richiedono l’approvazione dell’utente e il riavvio di macOS per caricare le modifiche nel kernel; richiedono inoltre che l’avvio sicuro sia configurato su “Sicurezza ridotta” su un Mac con Apple Silicon.

Apple sconsiglia in ogni caso l’uso di estensioni del kernel perché mettono a rischio l’integrità e l’affidabilità del sistema operativo, suggerendo agli utenti di preferire soluzioni che non richiedono estensioni del kernel e utilizzare estensioni di sistema.

John Cable, vice presidente di Microsoft responsabile Windows Servicing and Delivery, spiega sul blog aziendale che l’incidente con CrowdStrike “mostra chiaramente che Windows deve dare priorità ai cambiamenti e alle innovazione per quanto concerne la resilienza end-to-end”, migliorie che devono procedere di pari passo con costanti miglioramenti nella sicurezza, in collaborazione con i vari partner.

Tra gli esempi di possibili innovazioni indicate per Windows, vi sono enclave di sicurezza basati sulla virtualizzazione (un ambiente di esecuzione attendibile basato su software all’interno dello spazio indirizzi di un’applicazione host), ambienti isolati che non richiedono driver in modalità kernel, con ovvia resilienza a possibili manomissioni.

Il dirigente Microsoft fa inoltre riferimenti a servizio Microsoft Azure Attestation e altri esempi che prevedono un approccio “Zero Trust” incoraggiando pratiche di sviluppo che non si basano sull’accesso al kernel… come deciso Apple da tempo.

Microsoft, insomma, sembra avere compreso una debolezza di Windows e sta studiando come evitare che quanto accaduto con CrowdStrike si verifichi di nuovo in futuro. Non sarà ad ogni modo facile e il suggerimento per molte aziende è quello sempre valido dei backup frequenti e di prevedere procedure di ripristino per consentire sempre e comunque di tornare a lavorare velocemente, quando necessario.