Cortesie tra nemico: Microsoft ha dato una pastiglia per il mal di testa ad Apple. Così si potrebbe sintetizzare una vicenda, simile a quella accaduto qualche tempo fa, che ha portato alla identificazione e chiusura di un bug di sicurezza di macOS avvertendo del problema la rivale di sempre.

Quel che è accaduto lo rende nota la stessa Microsoft che ne parla in un documento tecnico. La falla denominata “Migraine” – gioco di parole tra emicrania e riferimento all’utility Assistente Migrazione (vedremo dopo perché) – permetteva di bypassare il System Integrity Protection (SIP), tecnologia di sicurezza pensata per impedire a software potenzialmente dannosi di modificare file e cartelle protetti sul Mac e che in passato ha già avuto qualche problema in proposito. Quella che in italiano è denominata “protezione dell’integrità di sistema” limita l’account utente root e azioni che è possibile eseguire sulle parti protette del sistema operativo del Mac.

Prima della System Integrity Protection (arrivata con macOS Yosemite), l’utente root non aveva limitazioni di autorizzazione e poteva accedere a qualsiasi cartella o app di sistema sul Mac. Il software otteneva l’accesso al livello root quando l’utente immetteva nome e password di amministratore per eseguire ad esempio l’installazione di un software, consentendo al software di modificare o sovrascrivere qualsiasi file di sistema o app.

Con la System Integrity Protection sono protette varie cartelle riservate al sistema, ma anche percorsi e le app su cui i programmi di installazione e le app di terze parti possono continuare a scrivere includono, consentendo le modifiche a queste parti protette esclusivamente a processi firmati da Apple, che dispongono di speciali diritti di scrittura sui file di sistema, come gli aggiornamenti software e i programmi di installazione Apple.

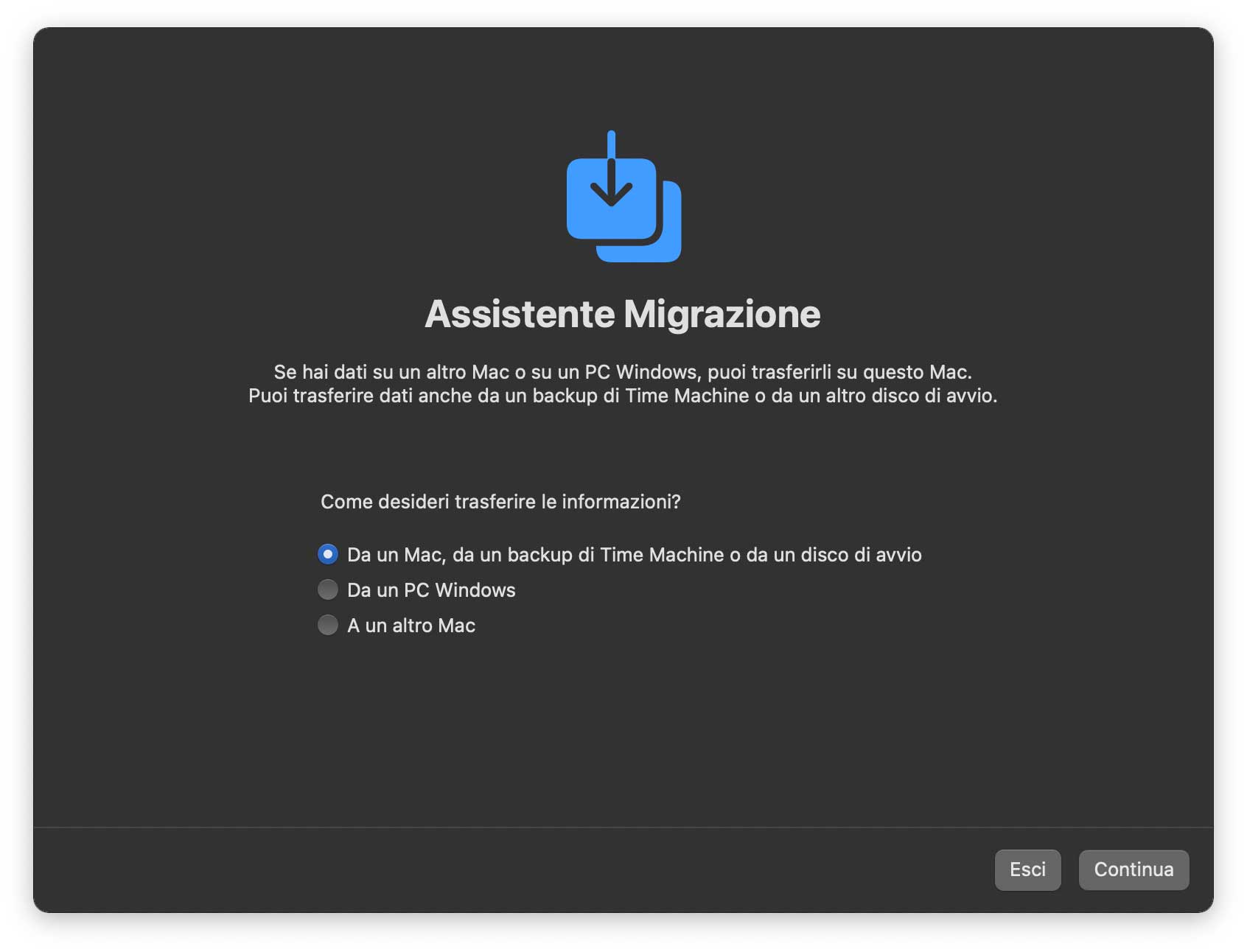

La vulnerabilità (qui i dettagli tecnici) permetteva di bypassare la System Integrity Protection, sfruttando l’utility Assistente Migrazione (normalmente avviato al primo setup del Mac), un backup con Time Machine predisposto ad hoc, e uno script con AppleScript per montare automaticamente il backup e interagire con l’utility Assistente Migrazione, consentendo la migrazione di dati dal “backup malevolo”.

Benché molto improbabile come potenziale attacco, la vulnerabilità è stata ad ogni modo risolta con l’aggiornamento a macOS 13.4. Se non l’avete ancora fatto, potete scaricare l’update di macOS Ventura e chiudere la falla.

Come abbiamo accennato in apertura non è comunque questa la prima volta che Microsoft scopre un falla in MaOs. Lo scorso anno il 365 Defender Research Team di Microsoft aveva trovato un bug denominato Powerdir e che poteva potenzialmente consentire ad un attacker di bypassare il Transparency Consent and Control (TCC), il framework che permette agli utenti di avere “trasparenza, consapevolezza e controllo” totali su ciò che fanno le app con i loro dati, garantendo che tutte le app ottengano il consenso dell’utente prima di accedere ai file presenti in Documenti, Download, Scrivania, iCloud Drive e su volumi di rete.

Per conoscere i dettagli dei vari meccanismi di sicurezza integrati in macOS, fate riferimento a questo nostro articolo.

Per tutte le notizie sulla sicurezza informatica vi rimandiamo a questa sezione di macitynet.

![iGuide per i regali di Natale - macitynet..ti CTA Natale iGuida [per Settimio] - macitynet.it](https://www.macitynet.it/wp-content/uploads/2025/12/regali-di-natale-consigli-di-macitynet.jpg)