A maggio di quest’anno è stata individuata una vulnerabilità in Utility Compressione, l’applicazione di serie in macOS che consente di comprimere/decomprimere file.

La vulnerabilità è stata individuata in macOS Monterey 12.5 dai ricercatori del Jamf Threat Labs; il problmema è stato segnalata a Apple il 31 maggio e quest’ultima ha rilasciato un aggiornamento a luglio, risolvendo il problema.

Jamf riferisce che era stata individuata una falla in Safari con la quale era possibile bypassare la sicurezza endpoint, in altre parole l’insieme di API che monitorano il sistema da attività potenzialmente malevole.

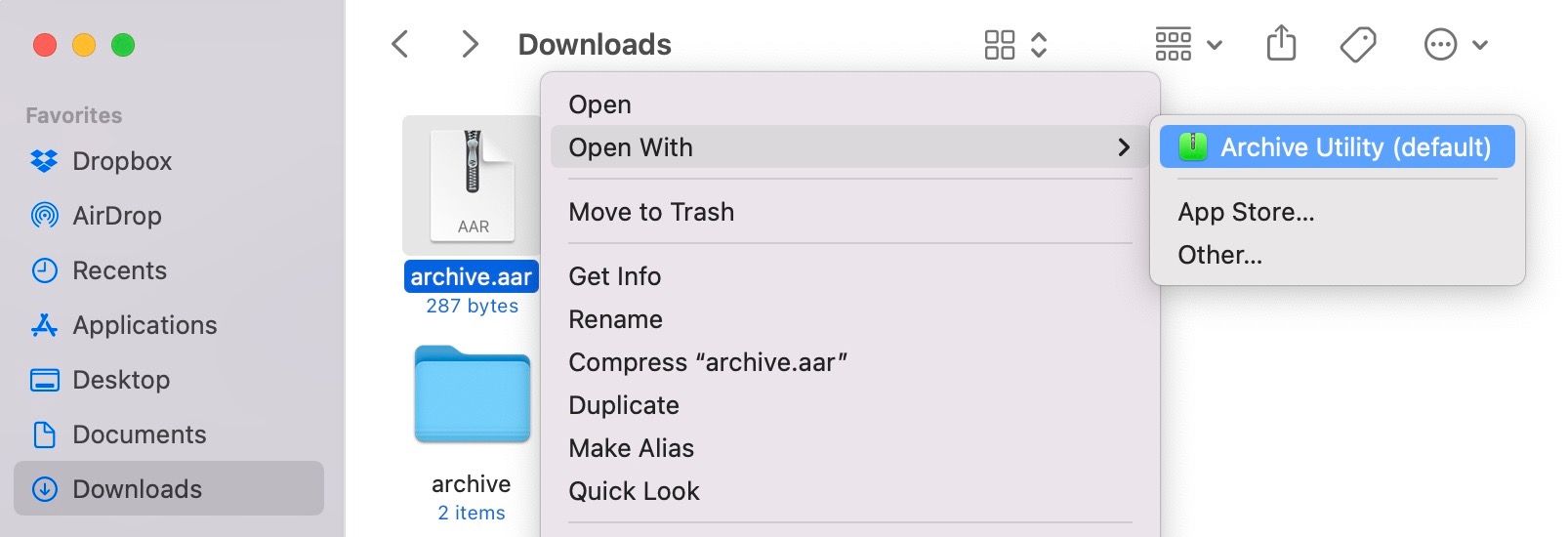

Prima che Apple integrasse la patch nel sistema era possibile collocare un’app malevola all’interno di un file ZIP usando uno specifico comando del Terminale per attivare la falla. Dopo la scoperta della falla, i ricercatori hanno cercato altre funzionalità nell’utility di archiviazione e decompressione che potevano essere sfruttate per finalità simili, individuando una vulnerabilità riportata nel db dedicato come CVE-2022-32910. La vulnerabilità in questione permetteva di bypassare il Gatekeeper, la tecnologia che garantisce unicamente l’esecuzione di software attendibile.

Quando un utente scarica e apre un’app, un plugin o un pacchetto di installazione che non proviene da App Store, Gatekeeper verifica che il software sia di uno sviluppatore verificato, indicato da Apple come privo di contenuti dannosi noti e quindi non alterato. Prima di aprire per la prima volta il software scaricato, Gatekeeper richiede inoltre l’approvazione dell’utente assicurandosi così che l’utente non sia stato indotto ad avviare del codice eseguibile che pensava invece essere un semplice file di dati.

Di default, Gatekeeper auta a garantire che tutto il software scaricato sia stato firmato da App Store oppure firmato da uno sviluppatore registrato e autenticato da Apple. Sia il processo di verifica di App Store che il flusso di autenticazione sono progettati per controllare che le app non contengano malware noti. Quindi, quando viene aperto per la prima volta, di default tutto il software di macOS viene verificato per rilevare la presenza di contenuti dannosi conosciuti, a prescindere dal modo in cui è arrivato sul Mac.

Se non l’avete già fatto, verificate la presenza di aggiornamenti e installate tutti gli update di sicurezza eventualmente proposti.

Per tutte le notizie sulla sicurezza informatica vi rimandiamo a questa sezione del nostro sito.