L’imminente update a OS X 10.10.2 correggerà la vulnerabilità nota come Thunderstrike, falla che – teoricamente – potrebbe permettere a un hacker malintenzionato di “iniettare” codice malevolo nel computer collegando un dispositivo Thunderbolt costruito ad hoc.

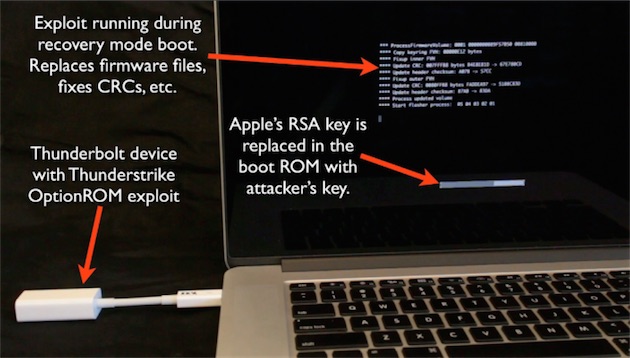

La vulnerabilità in questione era stata dimostrata nel corso del Chaos Communication Congress che si è svolto a dicembre in Germania; un ricercatore esperto in sicurezza aveva dimostrato che avendo accesso alla macchina e sfruttando un dispositivo ad hoc era possibile iniettare un bootkit molto difficile da rimuovere, nell’EFI boot ROM di qualunque Mac con porta Thunderbolt.

Trammell Hudson, ha mostrato come, oltre a scrivere codice personalizzato nella Boot ROM, l’ipotetico bootkit può essere impostato per replicare se stesso su altri dispositivi, permettendo potenzialmente la sua diffusione su dispositivi collegati in cascata nella catena Thunderbolt.

Poiché il codice malevolo viene essere installato in una ROM sulla scheda logica, un attacco di questo tipo non si risolverebbe reinstallando OS X o usando un diverso drive come disco di avvio. Nell’abstract della sua presentazione, Hudson aveva spiegato che potenzialmente potrebbe anche essere possibile sostituire la chiave di cifratura RSA usata da Apple con una nuova, impedendo in seguito di accettare l’installazione di firmware perfettamente legittimi.

Non è chiaro in che modo ma secondo il sito iMore Apple ha risolto il problema (che ad ogni modo non è presente negli iMac più recenti) e la vulnerabilità sarà eliminata con l’arrivo dell’update a OS X 10.10.2. Oltre a questa vulnerabilità, l’update in questione risolve tre falle del tutto diverse recentemente individuate da Google. Bisogna pertanto ora solo attendere che Apple renda disponibile l’udpate (da qualche giorno è in circolazione tra gli sviluppatori e i beta tester la sesta beta ma l’arrivo per tutti gli utenti dovrebbe essere imminente).