[banner]…[/banner]

Com’è facile immaginare, l’ultima beta dell’update a macOS 10.13.2 risolve, tra le altre cose, il problema della vulnerabilità che consentiva di ottenere i permessi di amministratore inserendo al prompt di sistema il nome utente “root” e lasciando vuoto il campo password, problema che si manifestava solo sui Mac nei quali era abilitato l’utente ospite.

Apple ha rilasciato un aggiornamento di sicurezza per gli utenti di macOS 10.13.1 ma rimanevano senza protezione sviluppatori e beta tester con la beta di macOS 10.13.2, problema risolto con la beta sei di macOS 10.13.2.

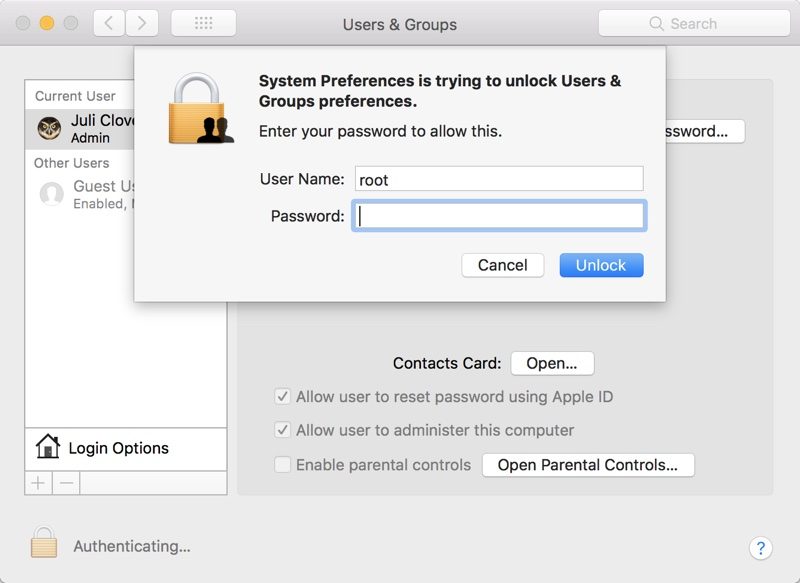

Sviluppatori e public beta tester che hanno istallato macOS 10.13.2 devono aggiornare il loro sistema alla beta sei di macOS 10.13.2 per chiudere la vulnerabilità. Come abbiamo spiegato qui, la vulnerabilità era sfruttabile attraverso la finestra di dialogo mediante il quale il sistema richiede all’utente di inserire le credenziali di amministratore per eseguire operazioni che richiedono privilegi elevati, come ad esempio la modifica dei dati relativi a Utenti e Gruppi nel pannello delle Preferenze di Sistema.

Per ottenere l’accesso completo al sistema con i privilegi di amministratore era sufficiente inserire come nome utente “root”, lasciare la password in bianco e premere il pulsante “Sblocca” due o più volte. La falla è potenzialmente sfruttabile da chiunque abbia accesso fisico alla macchina e – se non lo avete ancora fatto – è bene aggiornare il sistema prima possibile, installando tutti gli update di sicurezza proposti.