I ricercatori di ESET, azienda specializzata in cybersecurity, hanno scoperto Kobalos, un malware che attacca i supercomputer – i cluster di computer ad alte prestazioni (HPC). ESET ha lavorato insieme al team di sicurezza informatica del CERN e ad altre organizzazioni operanti nella prevenzione degli attacchi alle reti di ricerca scientifica. Tra le vittime, un importante Internet service Provider (ISP) asiatico, un vendor di sicurezza degli endpoint nordamericano e diversi server privati.

I ricercatori hanno decodificato questo piccolo ma complesso malware che può trasferirsi a molti sistemi operativi, tra cui Linux, BSD, Solaris e probabilmente anche AIX e Windows. “Abbiamo chiamato questo malware Kobalos per le dimensioni minuscole del codice e la sua insidiosità; nella mitologia greca, un Kobalos è una piccola creatura dispettosa”, ha spiegato Marc-Etienne Léveillé, ricercatore che ha partecipato all’indagine. “Va detto che un simile livello di sofisticazione si vede molto raramente nel malware per Linux.

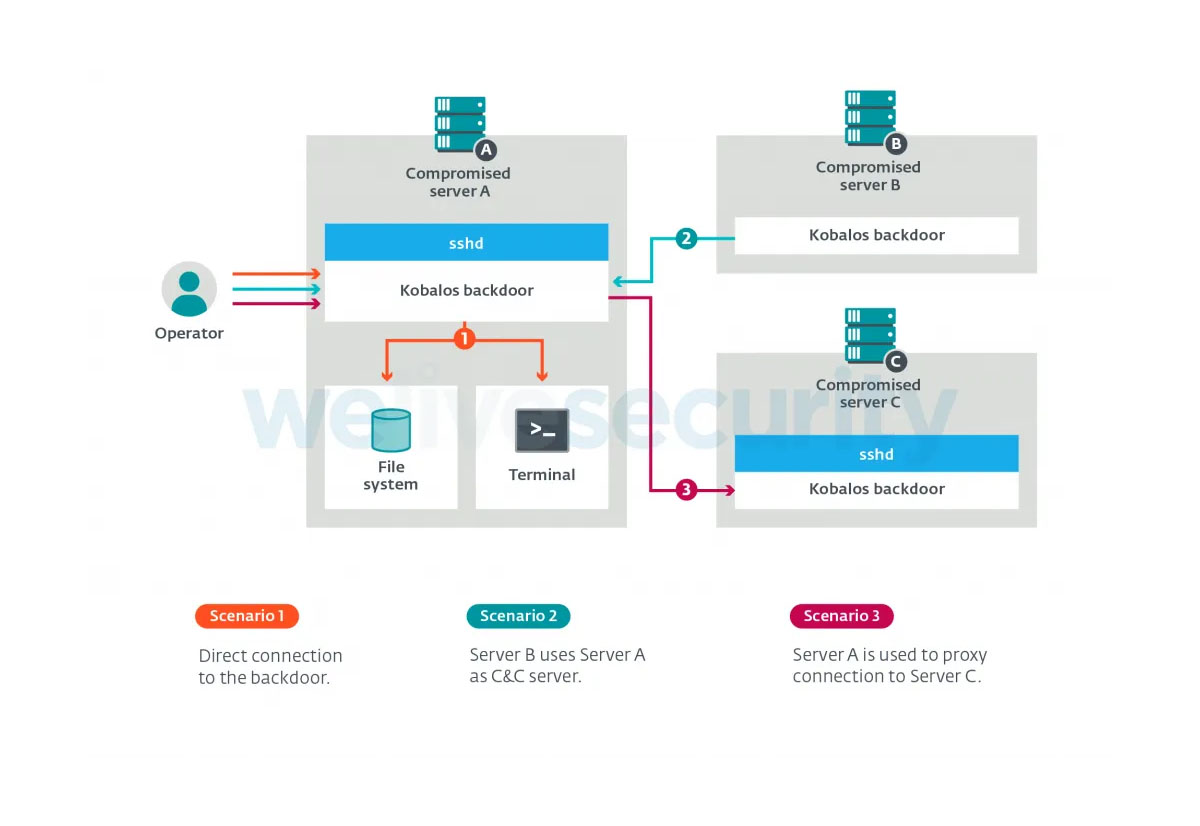

Kobalos è una backdoor contenente una serie di comandi che non rivelano l’intento degli aggressori. “In sostanza, Kobalos permette l’accesso remoto al file system, e dà la possibilità di generare sessioni terminali e di collegarsi tramite proxy ad altri server infettati da questo malware”, ha proseguito Léveillé.

Qualunque server compromesso da Kobalos può essere trasformato in un server Command&Control (C&C) dagli hacker che lo controllano, attraverso un singolo comando. Poiché gli indirizzi IP e le porte del server C&C hanno delle codifiche fisse negli eseguibili, gli operatori possono generare nuovi esemplari di Kobalos che sfruttano questo nuovo C&C server. Inoltre, nella maggior parte dei sistemi compromessi da Kobalos, il client per la SecureShell (SSH) non è più in grado di proteggere le credenziali.

“Chiunque utilizzi un server SSH di un computer infettato si vedrà sottrarre le proprie credenziali. Queste potranno essere utilizzate in un secondo momento dagli aggressori per installare Kobalos sul server appena violato”, ha aggiunto Léveillé. La configurazione dell’autenticazione a due fattori per la connessione ai server SSH può attenuare la minaccia, poiché l’uso di credenziali rubate sembra essere uno dei modi in cui il malware si propaga su sistemi diversi.

Per tutte le notizie sulla sicurezza informatica vi rimandiamo a questa sezione di macitynet.