Non tutti lo ricordano, ma fino a qualche anno addietro Apple aveva a listino dispositivi come AirPort Express, AirPort Extreme e AirPort Time Capsule, router/extender e prodotti basati su tecnologie di connessione per rete wireless da molti rimpianti per la loro semplicità d’uso e le funzionalità offerte: ora c’è un jailbreak anche questi dispositivi.

Dal 2018 Apple ha deciso di non produrre più i vari dispositivi AirPort ma ci sono ancora alcuni utenti che li usano e c’è anche chi è riuscito a effettuare il jailbreak, in altre parole superare le restrizioni software e richiamare il sistema operativo interno.

Questi dispositivi, sfruttano internamente NetBSD, un sistema operativo Unix-like derivato da BSD UNIX usato da molte piattaforme (server inclusi) che mette a disposizione una ricca dotazione di applicazioni (richiamabili da riga di comando).

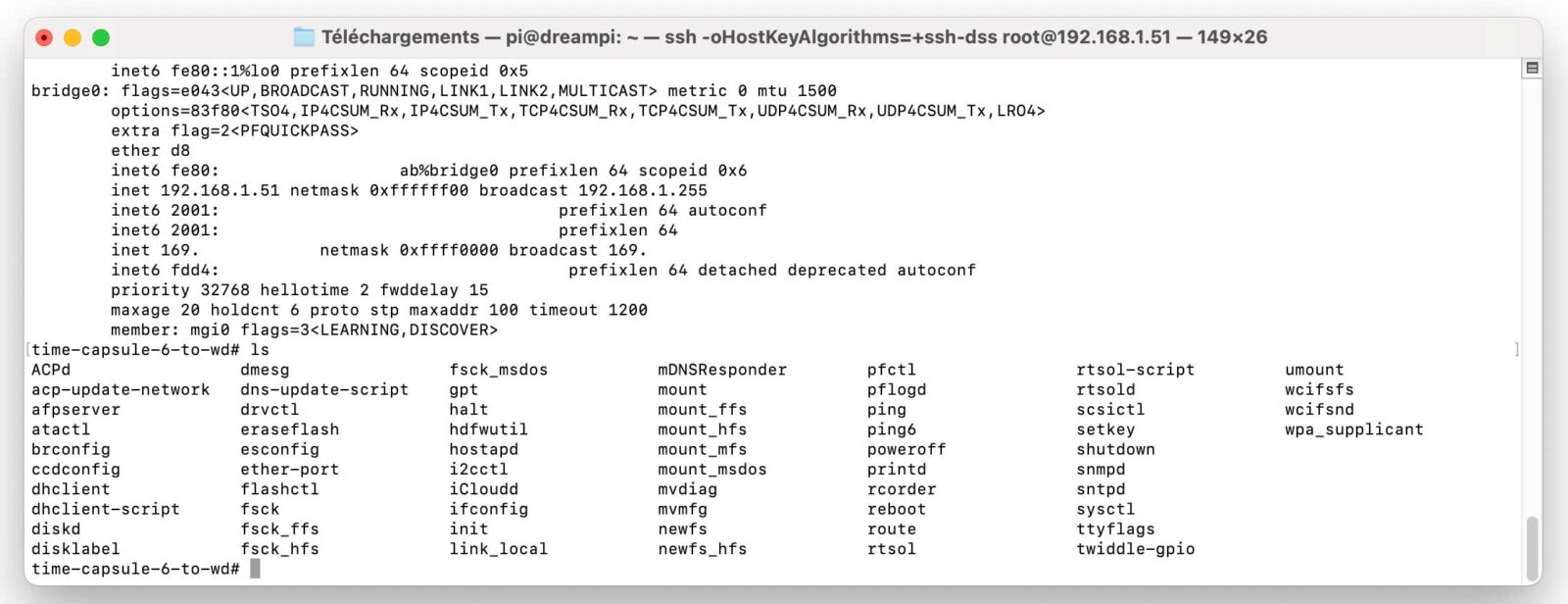

Per anni, l’unica possibilità di accedere fisicamente al sistema operativo delle AirPort era di connettore fisicamente un “accrocchio” seriale che permette di inviare comandi sfruttando il connettore di debug. Uno smanettone che si chiama Joshua Stein ha scoperto come abilitare l’accesso SSH utilizzando tool pensati inizialmente per sostituire strumenti hardware di Apple.

Sfruttando un comando non documentato del protocollo ACP (per eseguire comandi via Terminale usando TCP/IP) è possibile ottenere l’accesso tramite SSH (Secure Shell Protocol) ed eseguire comandi per aprire l’app Terminale o un client SSH.

Su Mac questa possibilità è riservata alle precedenti versioni di macOS per via della necessità di sfruttare Python 2.x (non più preinstallato su macOS da macOS 12.3 Monterey in poi).

Ottenuto l’accesso, è possibile mettere le mani sul sistema operativo interno di AirPort e ad esempio avviare applicazioni compilate specificamente per la piattaforma (NetBSD/ARM). Non è niente di particolarmente eclatante e la potenza di questi dispositivi ormai risulta utile per poche applicazioni pratiche, ma a chi ama queste cose, farà piacere sapere che è possibile addentrarsi in un livello di sistema normalmente nascosto agli utenti.

Tra i “pericoli” offerti da questo accesso, la possibilità di configurare per mercati diversi le AirPort (attivando canali che, ad esempio, sono vietati in alcuni Paesi), sfruttando frequenze diverse da quelle standard per le varie nazioni.

Dal punto di vista della sicurezza, c’è poco da preoccuparsi: l’accesso tramite SSH deve essere fatta in loco, limitando le possibilità di attacco. Non sono da escludere falle ma vista l’età dei dispositivi in questione, probabilmente molti li avranno già cambiati da tempo per passare a router/extender di nuova generazione con supporto alle più recenti specifiche degli standard dell’IEEE.