Non sono finiti i grattacapi per Intel e dopo Meltdown e Spectre, c’è un nuovo bug che provoca problemi di sicurezza. Ricercatori di F-Secure hanno individuato una falla nel management firmware di Intel che potrebbe consentire a un attacker che ha modo di accedere fisicamente a un PC di ottenere accesso permanente da remoto per via di una debolezza nell’Active Management Technology (AMT), una caratteristica dei processori Intel Core con tecnologia vPro 1,2 e di alcune workstation basate su determinati processori Intel Xeon. Questa funzionalità è pensata per consentire ai reparti IT o ai provider di servizi gestiti di rilevare, riparare e proteggere le risorse informatiche collegate in rete.

ArsTecnica spiega che l’AMT è presente su oltre 100 milioni di sistemi e Intel, interpellata, riferisce che il problema ha sostanzialmente ha che fare con errate impostazioni dei produttori che non hanno previsto misure adeguate di protezione per accedere a questa particolare sezione del BIOS presente su alcuni PC.

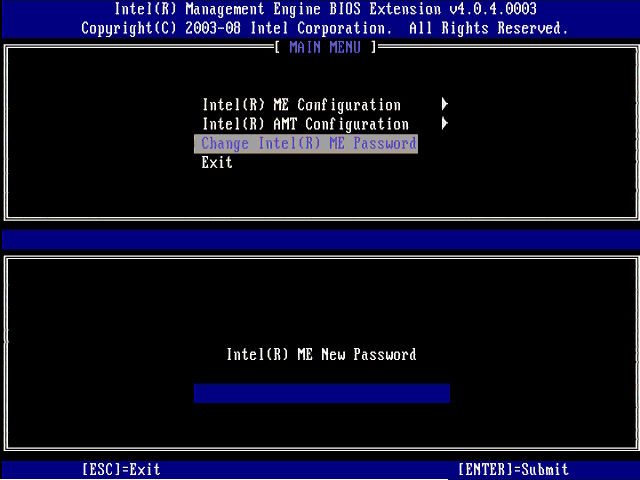

In effetti, più che di bug si potrebbe parlare di caratteristica. Avendo accesso fisico notebook e PC desktop con integrata la funzionalità Intel ATM, chiunque può entrare nel BIOS, richiamare la configurazione del Management Engine BIOS Extension (MEBx). Se sul sistema in questione, se l’amministratore o il costruttore della macchina non hanno modificato la password di default, l’attacker può modificare vari parametri usando “admin” come password, impostare una propria password, attivare l’accesso remoto e impostare il firmware affinché non visualizzi all’avvio messaggi dai quali si evince che è attivo il controllo remoto. A questo punto l’attacker può ottenere accesso al sistema da remoto, a patto che il suo sistema sia collegato sullo stesso segmento di rete del computer della “vittima” (con pochi passi in più si possono attivare funzionalità di controllo in remoto anche via wireless).

L’attacco, come spiegato, richiede accesso fisico alla macchina ma il tempo richiesto per effettuare le modifiche è veramente breve (basta lasciare incustodito il computer per qualche minuto per applicare le modifiche necessarie). Intel ha spiegato che la potenziale vulnerabilità non può essere risolta da loro ma tocca ai vari OEM tenere conto di specifici meccanismi di sicurezza.

A maggio di quest’anno Intel aveva pubblicato un avviso di sicurezza riguardante una diversa vulnerabilità critica del firmware in alcuni sistemi che utilizzano tecnologia Intel Active Management (AMT), Intel Standard Manageability (ISM) o Intel Small Business Technology (SBT). “La vulnerabilità potrebbe consentire attacchi tramite rete per ottenere accesso remoto a PC o dispositivi aziendali che impiegano queste tecnologie” ha spiegato Intel. “Finché non verranno resi disponibili aggiornamenti del firmware, raccomandiamo a individui e organizzazioni che utilizzano PC e dispositivi aziendali che integrano le tecnologie AMT, ISM o SBT di adottare misure per preservare la sicurezza dei loro sistemi e delle informazioni”.

Qui di seguito riportiamo la risposta ufficiale di Intel sulla questione: «Apprezziamo che la community degli esperti di sicurezza abbia richiamato l’attenzione sul fatto che alcuni produttori di dispositivi non abbiano configurato i loro sistemi per proteggere l’Intel Management Engine BIOS Extension (MEBx). Abbiamo pubblicato linee guida sulle migliori pratiche di configurazione nel 2015 con aggiornamenti nel novembre 2017, e incoraggiamo fortemente i produttori di dispositivi a configurare i loro sistemi per massimizzare la sicurezza. Non c’è priorità più elevata per Intel della sicurezza dei propri clienti, e continueremo regolarmente ad aggiornare le linee guida per i produttori di dispositivi per assicurarci che abbiano le migliori informazioni su come rendere sicuri i propri dati».