Dopo Intel che sta ancora combattendo e investendo milioni di dollari per risolvere i problemi di sicurezza nelle CPU indicati come Meltdown e Spectre, tocca ad AMD affrontare una tempesta sul versante sicurezza per via di ben 13 nuove vulnerabilità individuate nei suoi recenti processori Ryzen (tutte le varianti) ed EPYC.

A rendere note le nuove falle di sicurezza è l’israeliana CTS-Labs, azienda che ha pubblicato un libro bianco (PDF) e attivato un sito dedicato (amdflaws.com). Contrariamente a come si fa solitamente in questi casi, AMD non è stata avvisata in anticipo, dando loro i classici 90 giorni per studiare i problemi e capire come affrontarli. La Casa di Sunnyvale è stata colta alla sprovvista e al momento ha rilasciato solo una dichiarazione: “In AMD la sicurezza ha la massima priorità e lavoriamo continuamente per assicurare la sicurezza dei nostri utenti al sorgere di nuovi rischi. Stiamo indagando sul report appena ricevuto per capire la metodologia e il merito delle scoperte”.

Le 13 vulnerabilità riguardano differenti caratteristiche delle CPU AMD ma hanno un minimo comune denominatore: hanno a che fare con il chipset Promontory e il Secure Processor delle CPU, area dell’architettura Zen dedicata alla gestione di dati sensibili come password e chiavi crittografiche, funzionalità che dovrebbero impedire l’esecuzione di codice malevolo all’avvio del computer.

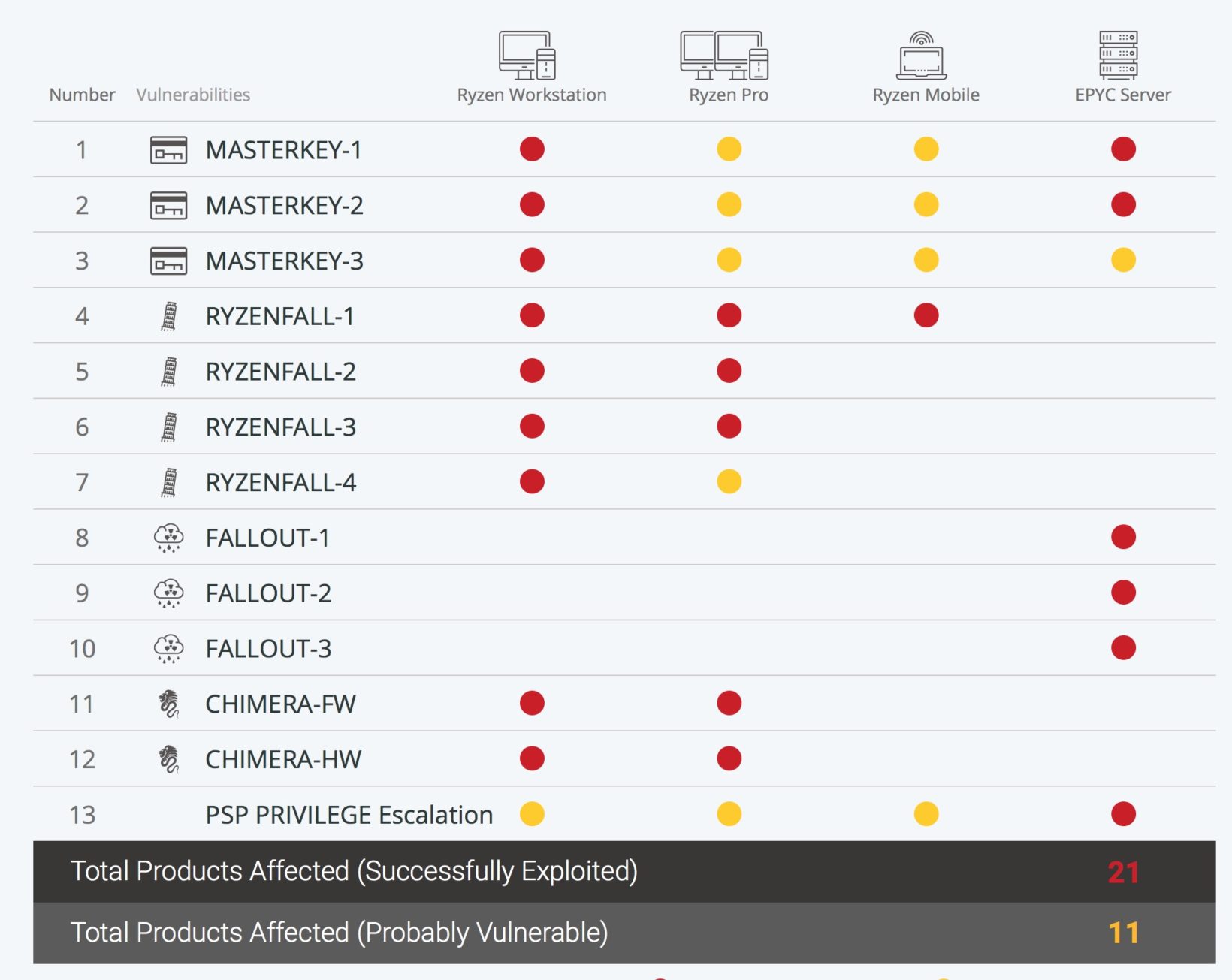

Alle varie vulnerabilità sono stati assegnati i seguenti nomi: Ryzenfall, MasterKey, Fallout e Chimera. La classe di vulnerabilità indicata come “MasterKey“, ha tre varianti ed è presente in tutti i processori indicati; permette l’esecuzione di codice arbitrario nel Secure Processor ma richiede il del BIOS, un aggiornamento per attaccare il chip ARM Cortex M5 (il “cuore” del Secure Processor). Secondo CTS-Labs, American Megatrends (azienda che fornisce BIOS per vari sistemi) rende per default la riprogrammazione del BIOS molto facile. Per proteggersi dovrebbe bastare impedire aggiornamenti non autorizzati del BIOS anche se una diversa falla denominata “Ryzenfall” forse consente di superare anche i meccanismi di protezione del BIOS.

L’exploit indicato come “Chimera” è legata al chipset Promontory e a backdoor che consentirebbero l’esecuzione di codice remoto e seguire codice malevolo in grado teoricamente di attaccare qualsiasi dispositivo collegato attraverso il chipset: dispositivi SATA, USB, PCIe e di rete.

Per l’exploit “Ryzenfall” si parla di quattro varianti, legate all’AMD Secure OS, il sistema operativo del Secure Processor. Queste falle consentono a un cybercrimnale di accedere a zone di memoria protette in lettura e scrittura ed eseguire codice arbitrario. È possibile sfruttare la vulnerabilità per scrivere in zone di memoria protette (es. la SMRAM), aggirare la protezione di Windows Credential Guard e rubare le credenziali della rete locale.

Per l’exploit “Fallout” si parla di tre varianti, colpisce i processori EPYC per server in modo simile a Ryzenfall permettendo di compromettere il Boot Loader nel Secure Processor e può essere sfruttata per accedere a macchine virtuali.

Secondo CTS-Labs, lo sviluppo di patch per Ryzenfall, Fallout e Masterkey richiederà mesi, mentre la vulnerabilità hardware Chimera non può essere risolta: a loro dire un workaround per aggirare la falla è possibile ma questo potrebbe provocare effetti collaterali non previsti.

Gli exploit richiedono l’accesso fisico alle macchine o l’esecuzione di codice a livello locale, ma i ricercatori riferiscono di preoccupazioni per le “pratiche di sicurezza e il controllo qualità di AMD” aggiungendo che la quantità delle falle suggerisce il “totale disprezzo di principi di sicurezza fondamentali”.