Denis Selianin, un ricercatore specializzato in sicurezza, ha individuato una vulnerabilità nel firmware del chipset WiFi integrato in una vasta serie di dispositivi quali laptop, smartphone, console da gioco, router e dispositivi per l’Internet delle Cowe.

La vulnerabilità – spiega ZDNet – riguarda ThreadX, il sistema operativo real-time (RTOS) usato come firmware in miliardi di dispositivi. Selianin descrive come attivare l’exploit (codice che sfrutta una vulnerabilità di un sistema permettendo l’esecuzione di codice malevolo) nel firmware ThreadX installato sul chipset wireless Marvell Avastar 88W8897 ed eseguire codice malevolo senza bisogno dell’interazione dell’utente.

Il ricercatore ha scelto questo SoC (system-on-a-chip) WiFi perché è uno dei chipset più diffusi, integrato in dispositivi quali ad esempio: Sony PlayStation 4, Xbox One, Microsoft Surface, Samsung Chromebook, gli smartphone Samsung Galaxy J1, il dispositivo SteamLink di Vale per il trasporto (streaming) del desktop sulla TV.

“Sono riuscito a identificare un totale di 4 problemi di corruzioni di memoria in alcune parti del firmware” spiega Selianin. “Una delle vulnerabilità individuate è un particolare caso che riguarda il pool overflow di ThreadX, attivabile senza bisogno dell’interazione dell’utente durante la scansione delle reti disponibili”.

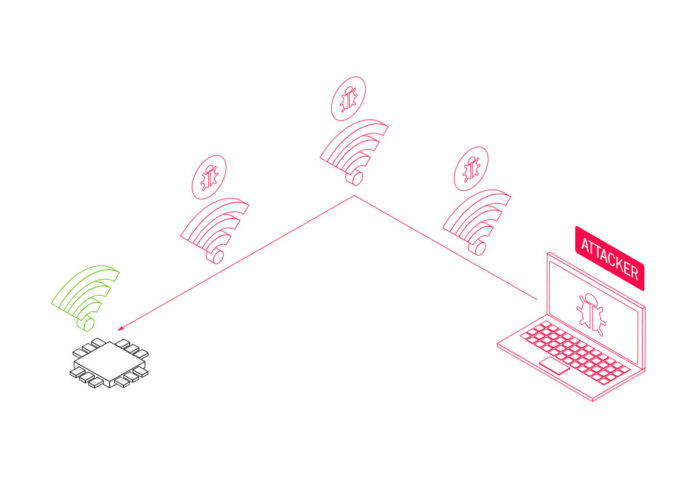

Il ricercatore afferma che una funzione nel firmware scandaglia in modo automatico il WiFi alla ricerca di nuove reti ogni cinque minuti, rendendo l’exploit piuttosto semplice.

Un attaccker può inviare pacchetti malformati a qualunque dispositivo con il chipset Avastar di Marvell e attendere l’attivazione della funzione per prendere controllo del dispositivo. “È ciò che rende il bug fantastico e offre la possibilità di attivare l’exploit letteralmente con zero-click di interazione indipendentemente dallo stato della connessione wireless (anche quando un dispositivo non è connesso in rete)”, spiega ancora Selianin.

Il ricercatore afferma ancora di avere individuato due metodi per exploiting. Il primo ha a che fare con la specifica implementazione di Marvell del firwmare ThreadX; il secondo è generico e può essere sfruttato con qualsiasi firmware basato su ThreadX che, stando a quanto riportato nell’homepage dell’azienda che sviluppa sistema operativo real-time, riguarda potenzialmente 6.2 miliardi di dispositivi.

A questo indirizzo i dettagli tecnici e un video dimostrativo della vulnerabilità. Per ovvi motivi, non è stato diffuso codice con dimostrazione delle vulnerabilità e le specifiche patch per rimediare alla vulnerabilità sono allo studio.