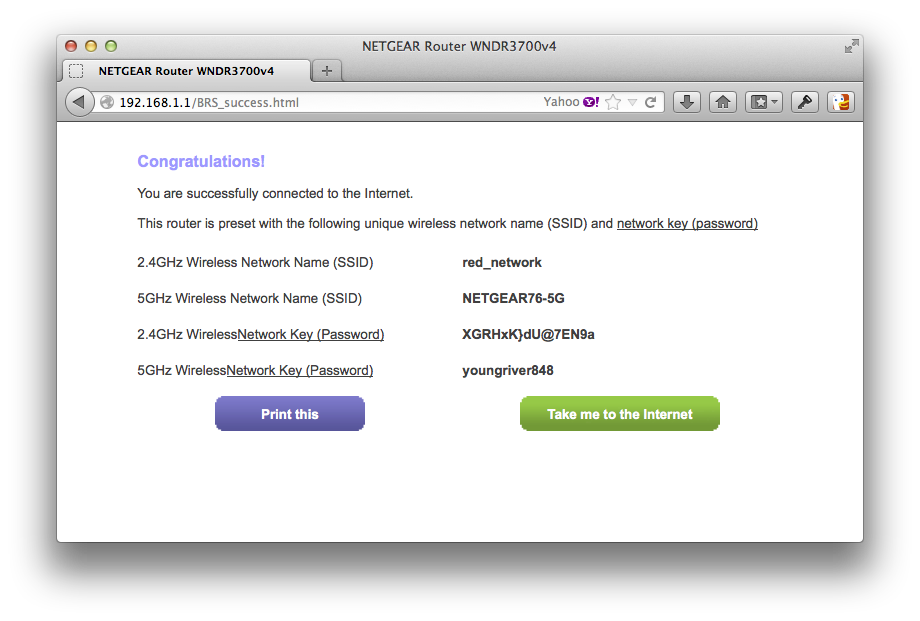

Zachary Cutlip, ricercatore della società di sicurezza informatica Tactical Network Solutions, ha individuato vulnerabilità nei router Netgear wireless e in alcuni NAS di Netgear che potrebbe mettere a rischio attacco remoto gli utenti e compromettere la sicurezza delle loro connessioni. L’ultima revisione hardware dei Dual-Band Gigabit Router wireless N600, noto come WNDR3700v4, ha varie vulnerabilità che permettono a un attacker di bypassare il meccanismo di autenticazione verso l’interfaccia web del router. “Portandosi all’indirizzo

[colored_box color=”eg. blue, green, grey, red, yellow”]http://<indirizzo router>/BRS_02_genieHelp.html[/colored_box]

è possibile bypassare la pagina di autenticazione e attivare l’interfaccia di amministrazione” spiega Cutlip in un post sul suo blog, “ma non solo, il meccanismo di autenticazione rimane disabilitato al riavvio e naturalmente se l’amministrazione attiva funzionalità di amministrazione in remoto, è possibile eseguire l’accesso dalla dannata internet”.

La vulnerabilità individuata apre le porte a vari tipi di attacchi potenziali. Un attacker potrebbe configurare il router per sfruttare indirizzi Domain Name Server (DNS) malevoli e reindirizzare l’utente verso siti costruiti ad hoc o malevoli e impostare regole di port forwarding per inoltrare i servizi di rete verso internet. “In aggiunta, dopo aver disabilitato l’interfaccia di autenticazione qualunque comando per l’iniezione di pacchetti o vulnerabilità per sfruttare l’overflow del buffer nell’interfaccia web del router diventano un gioco da ragazzi”. Di fatto, il ricercatore è già riuscito a individuare una vulnerabilità che, sfruttata insieme con quella che permette di bypassare l’interfaccia web, consente di ottenere il prompt come root sul router. “Collegandosi al router come root, è possibile attivare meccanismi di sniffing e manipolare il traffico in entrata da internet verso l’utente”.

Una vulnerabilità simile è stata individuata da ricercatori di Independent Security Evaluators (ISE) ad aprile di quest’anno su un router modello Netgear CENTRIA (WNDR4700); in questo caso, l’URL che permette di bypassare il meccanismo di autenticazione era

[colored_box color=”eg. blue, green, grey, red, yellow”]http://[indirizzio IP del oruter]/BRS_03B_haveBackupFile_fileRestore.html[/colored_box]

Netgear ha risolto la vulnerabilità con il firmware NDR4700 1.0.0.52 rilasciato a luglio. La società non ha evidentemente verificato la presenza della stessa vulnerabilità su altri dispositivi.

Il firmware più aggiornato per il modello NDR3700v4 è la versione 1.0.1.42; Cutlip ha eseguito i test sui router con il firmware versione 1.0.1.32 ma i primi test su quello più nuovo confermano che la vulnerabilità è ancora presente.

Vulnerabilità su questi e altri dispositivi non sono una novità. Ad aprile di quest’anno, Craig Young, ricercatore esperto di sicurezza di Tripwire, ha individuato vulnerabilità critiche nell’interfaccia web di gestione dei NAS della serie ReadyNAS di Netgear, inclusa una che permette di autenticarsi e ottenere completo accesso come root. Il produttore è stato avvisato e un firmware aggiornato è stato rilasciato. Stando a sue ricerche Young afferma che la maggiorparte degli utenti non ha ad ogni modo aggiornato i NAS in questione e accusa la società di non pubblicizzare per bene la necessità di eseguire gli aggiornamenti. Solo una semplice nota seminascosta nella pagina del firmware più aggiornato indica la necessità dell’aggiornamento per riparare la vulnerabilità.