Nel corso del Chaos Communication Congress che si svolgerà la prossima settimana in Germania, un ricercatore dimostrerà un metodo che potrebbe consentire a un malintenzionato di sfruttare un cavo Thunderbolt per iniettare un bootkit, molto difficile da rimuovere, nell’EFI boot ROM di qualunque Mac con porta Thunderbolt.

Il potenziale attacco è stato scoperto dal ricercatore Trammell Hudson, e sfrutterebbe una vulnerabilità presente nella Thunderbolt Option ROM scoperta nel 2012 e ancora non risolta. Oltre a scrivere codice personalizzato nella Boot ROM, Hudson mostrerà un metodo con il quale il bootkit può replicare se stesso su qualunque dispositivo Thunderbolt collegato, permettendo potenzialmente la sua diffusione sui dispositivi collegati in cascata.

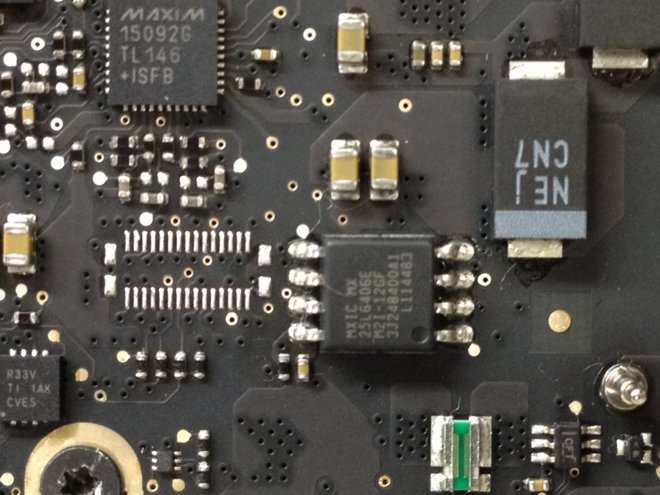

Poiché il codice potrebbe essere installato in una ROM sulla scheda logica, un attacco di questo tipo non potrebbe essere risolto reinstallando OS X o usando un diverso drive come disco di avvio. Nell’abstract della sua presentazione, Hudson spiega che potrebbe essere possibile sostituire la chiave di cifratura della stessa Apple con una nuova, impedendo in seguito di accettare l’installazione di firmware perfettamente legittimi.

“Non sono eseguiti controlli hardware o software sulla cifratura nella fase di avvio o sulla validità del firmware” scrive Hudson “e quindi una volta che il codice malevolo è flashato nella ROM, può controllare il sistema sin dalla primissima istruzione eseguita”.

Vulnerabilità di questo tipo sono molto complesse da risolvere e identificare. Affinché funzioni, il metodo richiede ad ogni modo l’accesso fisico alla macchina. Come già spiegato nel caso della vulnerabilità nota come BadUSB, il consiglio più banale è ovviamente di non consentire a sconosciuti di collegare dispositivi al proprio computer.