I ricercatori di Armis hanno individuato gravi vulnerabilità negli Smart-UPS di APC, una serie di problemi che permettono ad attacker di manipolare in remoto l’alimentazione di milioni di dispositivi sfruttati in ambito aziendale.

Armis riferisce di avere individuato tre vulnerabilità critiche utilizzabili per prendere controllo degli Smart-UPS e portare a termine attacchi che prendono di mira dispositivi e asset informatici.

I gruppi di continuità o UPS (qui vi spieghiamo cosa sono e come sceglierne uno adatto al Mac), sono apparecchiature utilizzata per ovviare ad anomalie nella fornitura di energia elettrica normalmente utilizzata (come cali di tensione e blackout), o erogare costantemente una forma d’onda priva di variazioni accidentali, impedendo anomalie nella corrente fornita alle apparecchiature collegate.

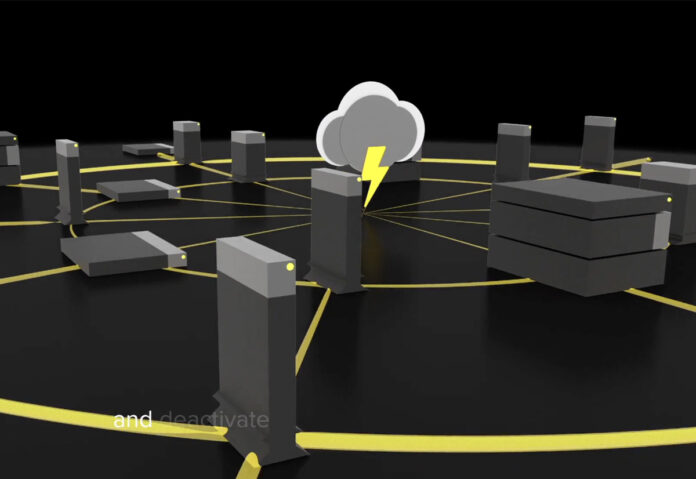

Gli ultimi modelli di UPS di APC integrano funzionalità che è possibile controllare via cloud. Tre vulnerabilità – di tipo 0-day – denominate “TLStorm” interessano alcuni UPS di APC permettendo “movimenti laterali” all’interno della rete target e il potenziale danneggiamento dei dispositivi interessati.

I dispositivi interessati sono: APC Smart-UPS Family e SmartConnect Family, serie SMT, SMC, SMX, SCL, SMTL e SRT (qui l’elenco completo in PDF e le indicazioni del produttore che suggerisce di aggiornare il firmware).

La possibilità di attaccare la rete elettrica e apparati e strumentazione elettronica non è un evento remoto: nel dicembre del 2015 in metà delle case nella città ucraina di Ivano-Frankivsk si verificò un blackout a causa di un attacco noto come “APT Black Energy”. Nello stesso anno fu scoperto anche un attacco alla Kemuri Water Company. I cybercriminali si erano introdotti nella rete manipolando i sistemi responsabili dell’aggiunta di prodotti chimici per depurare l’acqua.

Per via del conflitto in corso tra Russia e Ucraina, varie autorità hanno segnalato possibili attacchi che potrebbero prendere di mira gli impianti elettrici.

Per tutte le notizie sulla sicurezza informatica vi rimandiamo a questa sezione di macitynet.