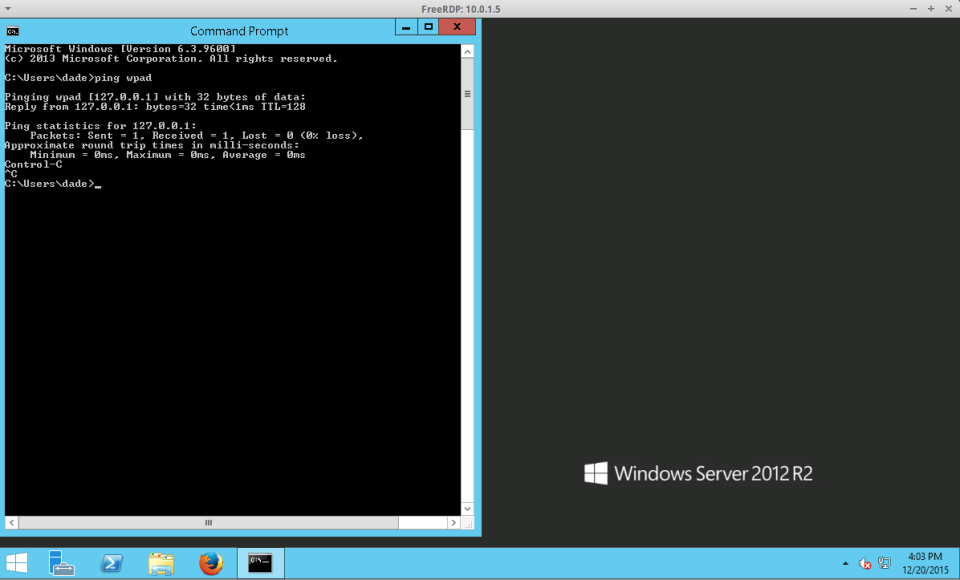

Sfruttando una serie di vulnerabilità note, un gruppo di ricercatori di Foxglove Security ha ideato un metodo che consente di scavalcare le protezioni integrate anche nelle versioni più recenti di Windows (incluse Windows 7, 8, 10, Server 2008 e Server 2012). È stato creato un tool denominato “Hot Potato”, uno strumento che sfrutta vulnerabilità (alcune note sin dal 2000) e che consente a un potenziale attacker di ottenere privilegi elevati, accedendo come membro del gruppo Administrator e dunque le credenziali per tutte le attività amministrative. Le vulnerabilità sfruttate sono, come già detto, note ma su queste Microsoft non è intervenuta con patch poiché facendolo annullerebbe la compatibilità con applicazioni che funzionano sulle varie versioni del sistema.

Tecnicamente, spiega Softpedia, gli exploit riguardano NBNS, il server NetBIOS (NBNS) responsabile del mapping dei nomi dei computer agli indirizzi IP e della verifica che nella rete non vengano registrati nomi duplicati. Una vulnerabilità in questo sistema consente a un potenziale attacker di impostare un falso proxy server WPAD (Web Proxy Auto-Discovery Protocol) e attaccare il protocollo di autenticazione Windows NTLM (NT LAN Manager). Il metodo richiede da pochi minuti a giorni ma, quando completato, consente di ottenere i privilegi più alti, analoghi ai permessi di root che nei sistemi operativi di tipo *NIX (OS X incluso) permettono di sfruttare privilegi per la scrittura e lettura in tutte le aree del file system. Come noto l’utente root dispone di privilegi speciali e normalmente questo utente è usato per attività specifiche di amministrazione o risoluzione dei problemi; non è adatto per le attività di tutti i giorni. Se utilizzato in modo malevolo, l’utente con privilegi elevati può ovviamente apportare modifiche che è possibile risolvere solamente reinstallando il sistema operativo.