Se pensate che i malware Android si possano diffondere solo attraverso App e mail vi sbagliate: i ricercatori di ESET hanno individuato una nuova famiglia di RAT (Remote Administration Tool) per Android, che ha abusato del protocollo Telegram da agosto 2017 e il cui codice sorgente è disponibile gratuitamente da marzo 2018.

Questa famiglia di malware dispone di un’ampia gamma di funzioni di spionaggio e di estrapolazione dei file, tra cui l’intercettazione di messaggi di testo e contatti, l’esecuzione di chiamate, la registrazione di audio, il rilevamento della posizione, il controllo delle impostazioni del dispositivo e l’invio di messaggi di testo.

HeroRat, una delle varianti del malware individuate dai ricercatori, è offerto in vendita su un canale Telegram dedicato, nonostante il codice sorgente sia ora disponibile gratuitamente; non è chiaro se questa variante sia stata creata dal codice sorgente trapelato, o se viceversa sia la versione originale del malware.

Per diffondere HeroRat i cybercriminali utilizzano diverse tecniche, come app store di terze parti, social media e app di messaggistica. Il malware, che non è presente su Google Play, è attualmente distribuito principalmente in Iran, grazie ad un’app che promuove Bitcoin e connessioni Internet gratuite, oltre che followers aggiuntivi sui social media.

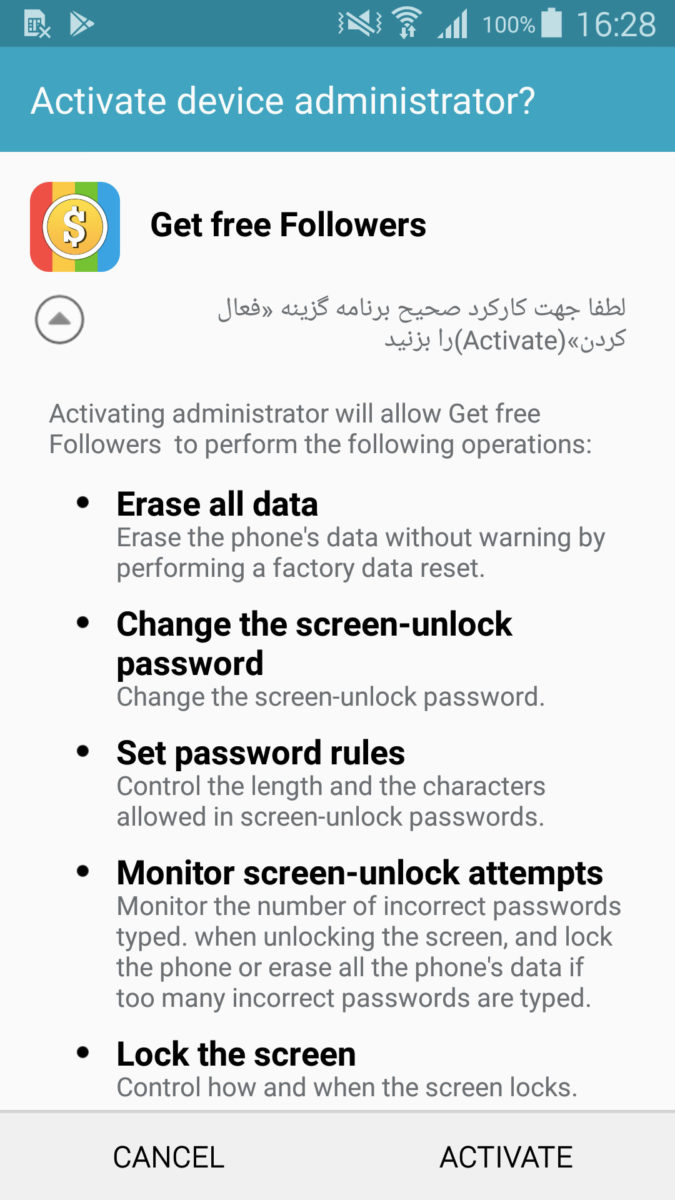

Il malware funziona su tutte le versioni Android: gli utenti attirati nella trappola di HeroRat devono accettare le autorizzazioni richieste dall’app infetta, che a volte include l’attivazione dell’app stessa come amministratore del dispositivo.

Dopo che il malware è stato installato e lanciato sul dispositivo della vittima, viene visualizzato un piccolo popup che dichiara che l’app non può essere eseguita e verrà quindi disinstallata. Dopo che la disinstallazione è apparentemente completata, l’icona dell’app scompare. Ed è proprio questo il momento in cui i cybercriminali ottengono l’accesso al dispositivo della vittima e lo controllano tramite un bot, configurato e gestito dai cybercriminali tramite l’app Telegram.

A differenza dei RAT per Android di Telegram precedentemente analizzati, che sono scritti con Android Java, questa nuova famiglia di malware è stata sviluppata da zero in C # utilizzando il framework Xamarin, una rara combinazione per malware Android. I comandi di comunicazione e l’esfiltrazione dei dati dai dispositivi compromessi sono entrambi interamente coperti dal protocollo Telegram, una misura volta a evitare il rilevamento del malware.