Ricercatori di AdaptiveMobile hanno recentemente riferito di avere individuato un metodo di attacco ai telefoni cellulari che sfrutta computer e modem USB a buon mercato. In precedenza vecchi metodi di spionaggio attraverso il cellulare richiedevano attrezzature particolari e una licenza di telecomunicazione, il nuovo attacco, denominato “Simjacker”, sfrutta una vulnerabilità delle schede SIM.

Sul blog di Kaspersky – azienda specializzata in sicurezza – si spiega che la maggior parte delle schede SIM rilasciate a partire dai primi anni 2000, comprese le eSIM, sono dotate di un menu che include attività come il controllo del saldo, la ricarica, assistenza tecnica e a volte extra come il meteo, l’oroscopo e così via. I vecchi telefoni mostravano il tutto nel menu principale, iOS lo include tra le impostazioni (nella sezione Impostazioni > Cellulare > Applicazioni SIM) e negli smartphone Android è un’applicazione indipendente chiamata SIM Toolkit.

“Il menu è essenzialmente un’applicazione o, più precisamente, diverse applicazioni con il nome generico SIM Toolkit (STK)”, spiega Kasperky; “questi programmi però non vengono eseguiti sul telefono in sé, ma sulla scheda SIM”. La vostra scheda SIM è in realtà un piccolo computer con un sistema operativo e programmi propri. STK risponde a comandi esterni, come i pulsanti digitati sul menu dell’operatore, e fa sì che il telefono esegua determinate azioni, come l’invio di SMS o comandi USSD (Unstructured Supplementary Service Data), una funzione presente in tutti i telefoni GSM.

Una delle applicazioni comprese nel STK si chiama S@T Browser, utilizzata per visualizzare pagine web di un certo formato e ubicate nella rete interna dell’operatore. Ad esempio, S@T Browser può trasmettere informazioni sul vostro saldo residuo. L’applicazione S@T Browser non viene aggiornata dal 2009 e, sebbene nei dispositivi moderni le sue funzioni siano svolte da altri programmi, S@T Browser è ancora utilizzata attivamente o, per lo meno, è ancora installata su molte schede SIM. I ricercatori non hanno indicato quali regioni o compagnie telefoniche specifiche vendano le schede SIM con questa applicazione ma sostengono che ne siano dotate più di 1 miliardo di persone in almeno 30 paesi, ed è proprio in S@T Browser che è stata scoperta la vulnerabilità in questione.

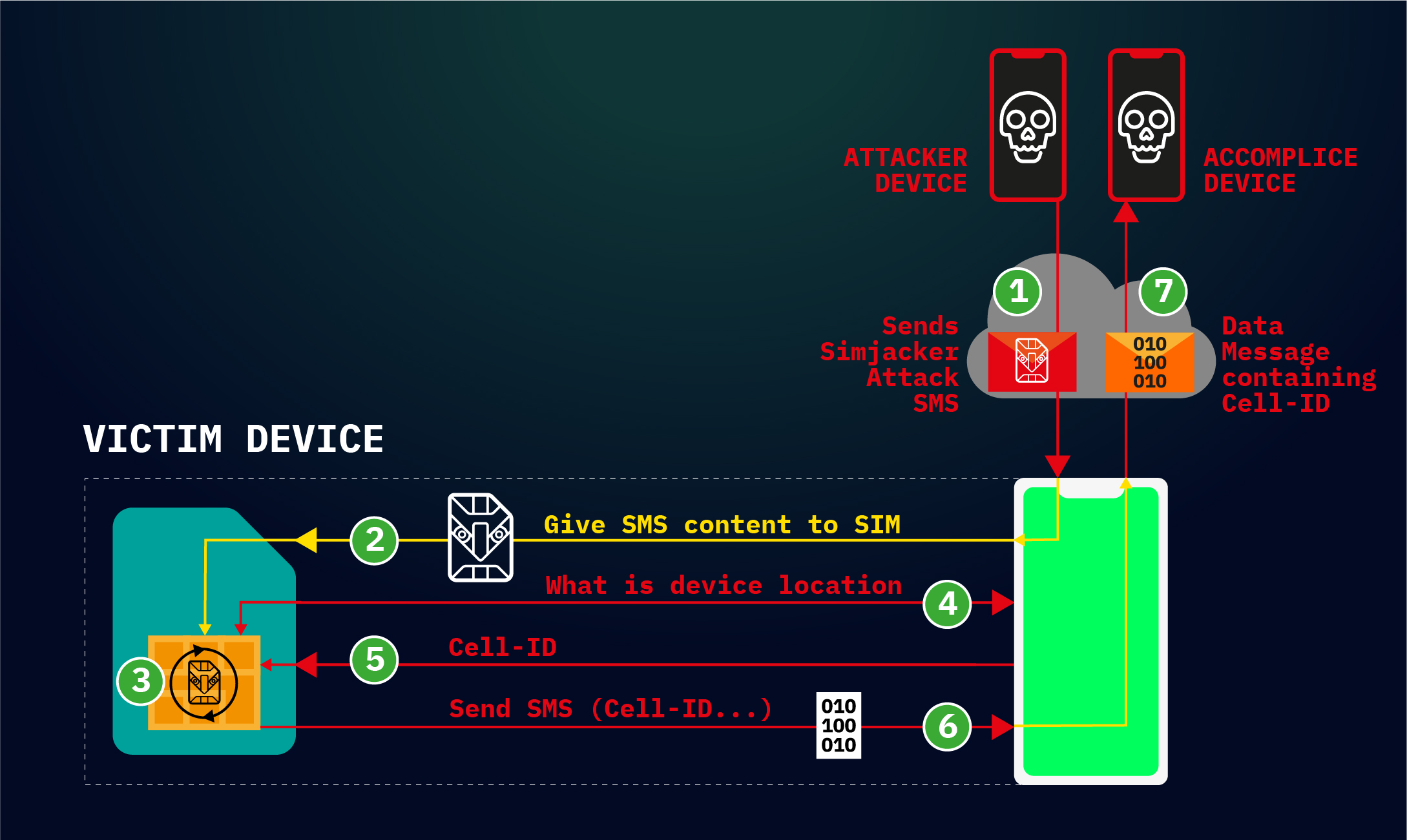

L’attacco parte con un messaggio SMS contenente una serie di istruzioni per la scheda SIM. Seguendo queste istruzioni, la SIM richiede al cellulare il numero di serie e il Cell ID della stazione base alle quale si connette l’utente e invia una risposta SMS con queste informazioni al numero del cybercriminale.

Le coordinate della stazione base sono note (e persino disponibili online), quindi il Cell ID può essere utilizzato per determinare la posizione dell’utente nel raggio di diverse centinaia di metri. I servizi basati sulla localizzazione (LBS) si fondano sullo stesso principio per determinare la posizione senza assistenza satellitare, ad esempio in ambienti chiusi o quando il GPS è spento.

Tutti questi dettagli , con una scheda SIM hackerata, sono totalmente invisibili per l’utente. Nell’app Messaggi non vengono visualizzati né i messaggi SMS in arrivo con comandi, né le risposte con i dati di localizzazione del dispositivo, per cui le vittime di Simjacker probabilmente non si rendono nemmeno conto di essere state spiate.

AdaptiveMobile Security, riferisce che è stata sorvegliata la posizione di diverse persone in paesi non specificati. E in ognuno di questi paesi, vengono compromessi circa 100-150 numeri al giorno. In genere, le richieste non sono inviate più di una volta alla settimana, anche se alcuni movimenti delle vittime sono monitorati molto più accuratamente. Il team di ricerca ha notato che a vari destinatari sono stati inviati diverse centinaia di SMS dannosi alla settimana.

Come hanno notato i ricercatori, i criminali informatici non hanno utilizzato tutte le possibili funzionalità delle schede SIM con S@T Browser. Ad esempio, gli SMS possono essere utilizzati per chiamare qualsiasi numero, inviare messaggi con testo casuale a numeri random, aprire link nel browser e persino disattivare la scheda SIM, togliendo alla vittima l’opportunità di utilizzare il telefono. La vulnerabilità apre numerosi e potenziali scenari di attacco: i criminali possono trasferire denaro via SMS, chiamare numeri premium, aprire pagine di phishing con il browser o scaricare dei Trojan. La vulnerabilità è particolarmente pericolosa perché non dipende dal dispositivo su cui è inserita la scheda SIM. Il set di comandi STK è standardizzato e supportato da tutti i telefoni e persino dai dispositivi IoT con SIM. Per alcune operazioni (come effettuare una chiamata), alcuni dispositivi richiedono la conferma dell’utente, ma in molti casi non è così.

Come prevenire un attacco Simjacker?

Kasperky spiega che non esiste un metodo per fermare gli attacchi alle schede SIM. Gli operatori di telefonia mobile hanno il dovere di garantire la sicurezza dei loro clienti. In particolare, dovrebbero evitare di utilizzare applicazioni non aggiornate di menu SIM e di bloccare i codici SMS contenenti comandi pericolosi. Non mancano ad ogni modo le buone notizie: ache se per eseguire l’attacco non è necessario un hardware costoso, richiede conoscenze tecniche e abilità abbastanza importanti, il che significa che è probabile che questo metodo non venga utilizzato da un criminale informatico qualsiasi.

I ricercatori hanno informato lo sviluppatore di S@T Browser, SIMalliance, della vulnerabilità. In risposta, l’azienda ha pubblicato una serie di linee guida di sicurezza per gli operatori che utilizzano l’app. Gli attacchi Simjacker sono stati segnalati anche alla GSM Association, organizzazione internazionale che rappresenta gli interessi degli operatori di telefonia mobile di tutto il mondo. Si spera quindi che le aziende adottino quanto prima tutte le misure di protezione necessarie.

Per tutte le notizie sulla sicurezza informatica vi rimandiamo all’apposita sezione di macitynet.it.