Gli attacchi Business E-mail Compromise (BEC) sono schemi di frode che consistono nell’impersonare un membro di un’azienda affidabile. Secondo Verizon, questo tipo di frode è stato il secondo attacco di social engineering più comune del 2021, e l’FBI ha aggiunto che gli attacchi BEC sono costati alle aziende statunitensi più di 2 miliardi di dollari tra il 2014 e il 2019.

Esperti in sicurezza raccomandano attenzione a questo genere di minaccia. Nel quarto trimestre del 2021, i sistemi di Kaspersky – azienda specializzata in sicurezza – hanno sventato più di 8.000 attacchi BEC, che hanno raggiunto il picco in ottobre con un totale di 5.037 attacchi.

Nel corso del 2021, ricercatori hanno analizzato attentamente il modo in cui i truffatori creano e diffondono le email false. Hanno poi scoperto che gli attacchi tendono a rientrare in due categorie: su larga scala ed estremamente mirati.

La prima categoria è stata denominate “BEC-as-a-Service”: gli attacchi si basano su un meccanismo molto semplice in modo da poter raggiungere un numero più alto di vittime. Per riuscirci, gli attaccanti inviano messaggi semplificati in massa da account di posta gratuiti, con la speranza di attirare quante più vittime possibile. Di solito questi messaggi non sono particolarmente sofisticati ma sono molto efficienti.

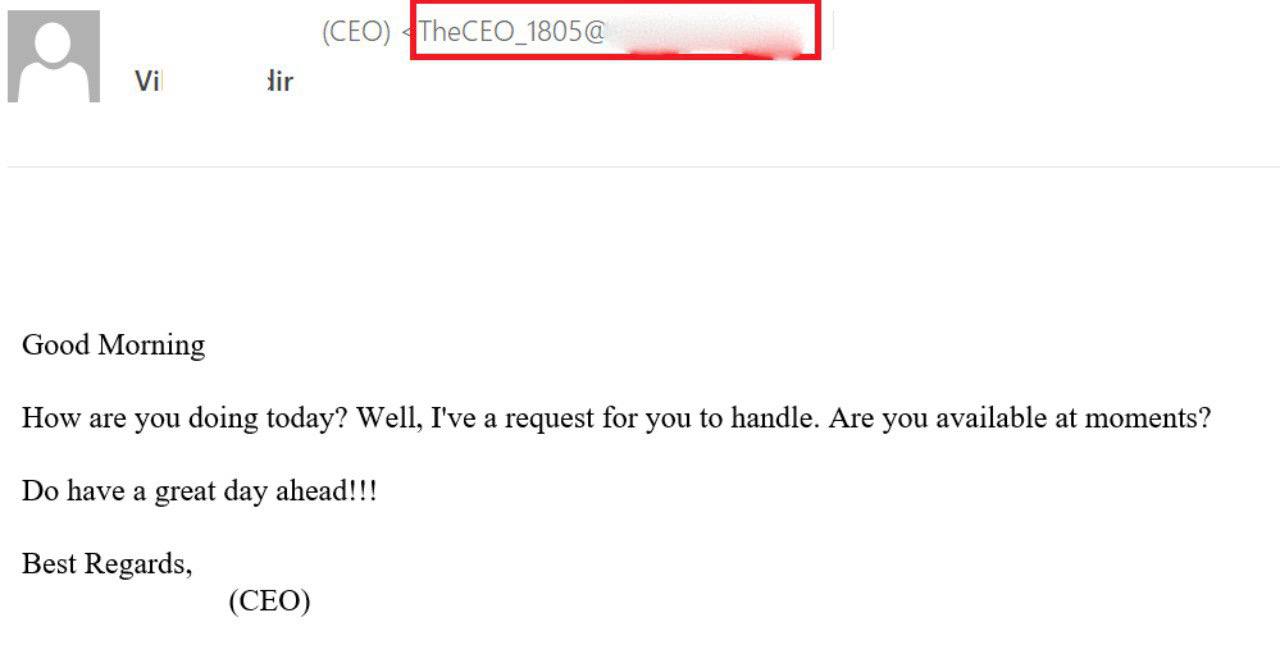

Il messaggio sopra riportato è un ottimo esempio di uno schema della truffa del CEO su larga scala. In circostanze analoghe, un dipendente riceve un’email falsa da parte di un collega senior. Il messaggio è sempre vago e dice che si ha una richiesta da gestire. Alla vittima può essere chiesto di pagare urgentemente qualche contratto, risolvere un conflitto finanziario o condividere informazioni sensibili con terze parti. Qualsiasi dipendente potrebbe essere una potenziale vittima. Ovviamente un messaggio di questo tipo contiene svariati campanelli d’allarme: non viene usato nessun account corporate e il mittente non è, evidentemente, madrelingua.

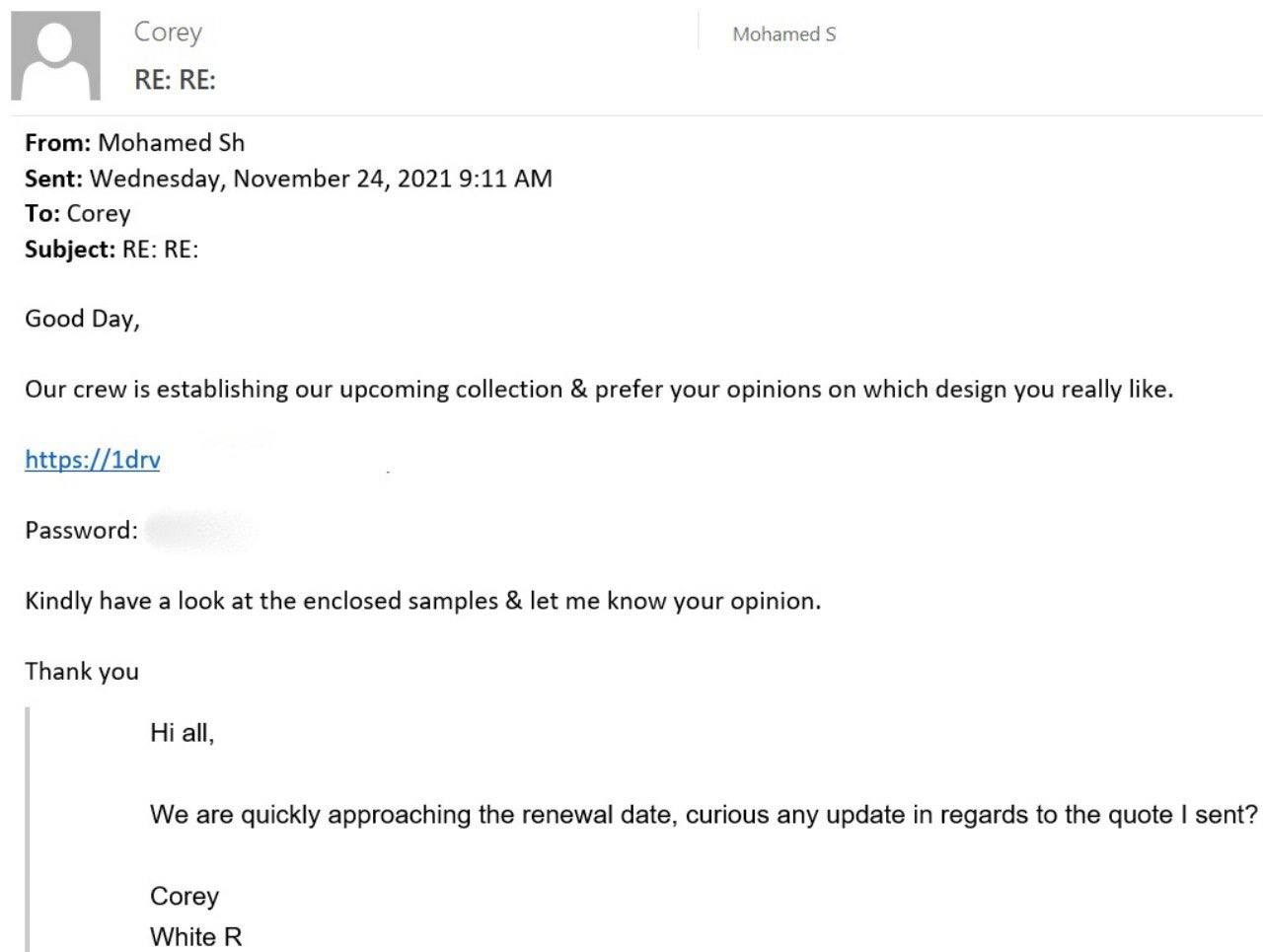

Se da un lato alcuni criminali si servono dell’invio in massa di migliaia di email semplificate, altri propendono per delle strategie più avanzate: gli attacchi BEC mirati. Il procedimento è il seguente: per prima cosa, gli attaccanti colpiscono una casella di posta intermedia ottenendo l’accesso alla mail di quell’account. Successivamente, una volta trovata una corrispondenza adatta nella casella di posta elettronica compromessa della società intermediaria (ad esempio, questioni finanziarie o problematiche tecniche relative al lavoro), continuano la corrispondenza con la società presa di mira, impersonando l’azienda intermediaria. Spesso l’obiettivo è quello di persuadere la vittima affinché invii del denaro o installi un malware.

Dal momento che il bersaglio è, di fatto, coinvolto nella conversazione a cui fanno riferimento gli attaccanti, ci sono elevate probabilità che cada vittima della truffa. Questa tipologia di attacco si è rivelata particolarmente efficace, ragion per cui non è una tecnica sfruttata solamente da “piccoli” criminali alla ricerca di facili guadagni.

Per evitare di finire vittima di un attacco BEC, tra i suggerimento per le aziende quello di innvitare i dipendenti a controllare attentamente ogni email che richiede loro un pagamento o un qualsiasi tipo di dato aziendale. È importante non pubblicare dati aziendali confidenziali su sistemi open access, ad esempio, sui cloud services. Inoltre, è preferibile che i dipendenti non condividano troppi dettagli relativi al proprio lavoro con tante persone. È altresi importante sensibilizzare i dipendenti affinché sappiano contrastare l’ingegneria sociale, aiutando i dipendenti a diventare più cauti e ad identificare un attacco BEC che supera altri livelli di difesa.

A questo indizzo un nostro articolo con tutti i dettagli sulla sicurezza del Mac.

Per tutte le notizie sulla sicurezza informatica vi rimandiamo a questa sezione di macitynet.