Un gruppo di esperti accademici ha individuato tre vulnerabilità nelle reti 4G e 5G, “falle” che potrebbero essere usate per intercettare le telefonate e rintracciare la posizione degli utenti.

Si tratta delle prime vulnerabilità che riguardano sia il 4G, sia il 5G in arrivo; quest’ultimo uno standard che promette maggiore velocità e migliore sicurezza, in particolare nei confronti dei cosiddetti “Stingrays”, dispositivi in grado di mappare in tempo reale posizione e spostamenti di persone. Secondo i ricercatori, i nuovi attacchi consentono di sconfiggere le protezioni insite nelle reti di nuova generazione, elementi che avrebbero dovuto rendere più complessa la possibilità di curiosare tra i telefoni degli utenti.

“Qualsiasi persona con un po’ di nozioni sui protocolli di cellular paging (servizi mobile e di messaggistica istantanea, ndr), è in grado di portare a termine questo attacco”, ha riferito al sito TechCrunch il co-autore della ricerca, Syed Rafiul Hussain.

Hussain, insieme con Ninghui Li e Elisa Bertino della Purdue University (Indiana) e Mitziu Echeverria e Omar Chowdhury dell’Università dell’Iowa, riveleranno i dettagli martedì 26 febbraio nel corso del Network and Distributed System Security Symposium di San Diego.

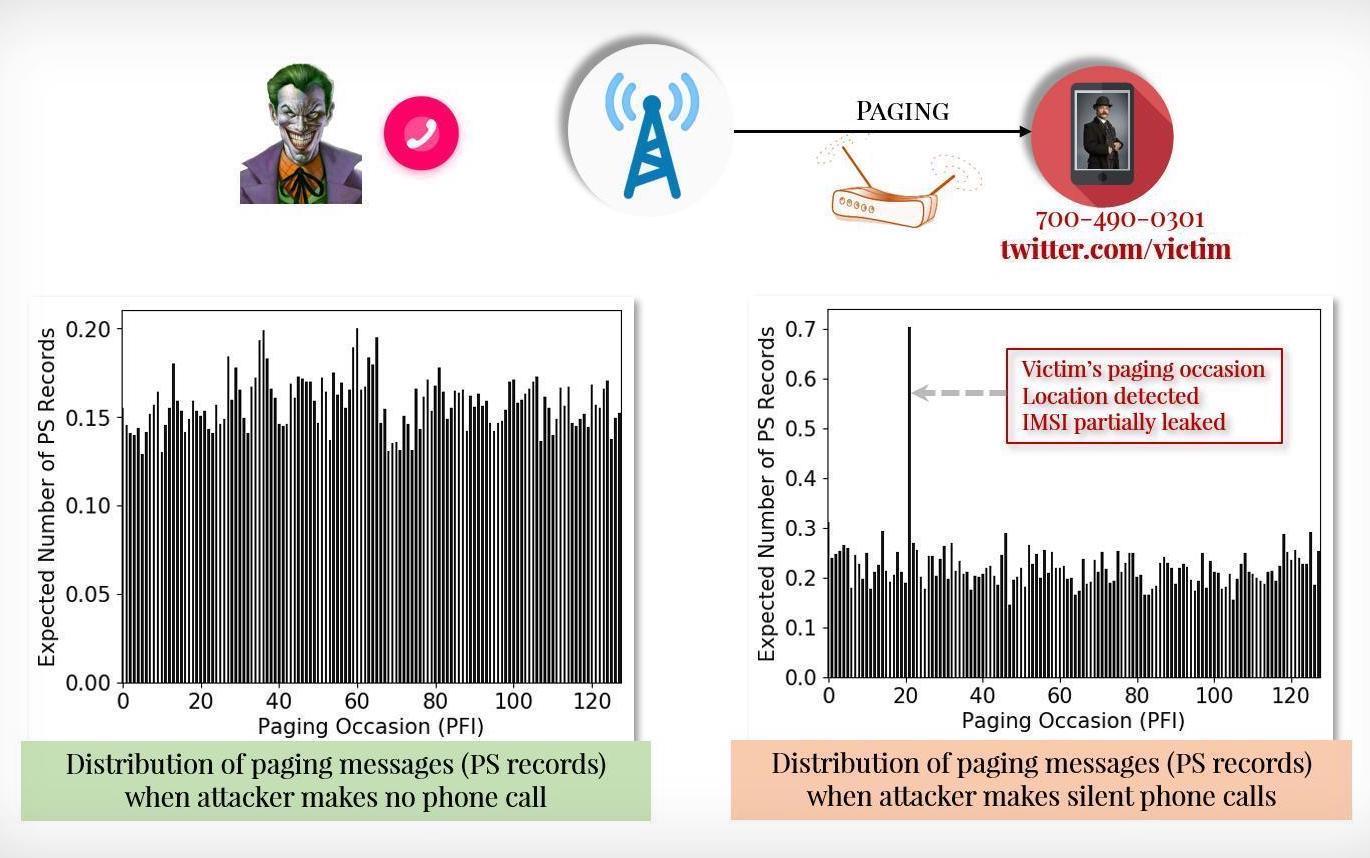

TechCrunch ha avuto modo di vedere in anticipo i documenti che saranno presentati. Il primo attacco è denominato “Torpedo” ed è un exploit che sfrutta una debolezza nel protocollo di paging che gli operatori di telefonia sfruttano per mostrare una notifica prima dell’effettivo arrivo di una chiamata o di un messaggio. I ricercatori hanno scoperto che molte chiamate effettuate e annullate con un breve lasso di tempo possono attivare un messaggio di paging sula stazione mobile senza generrea un avviso acustico per la chiamata in arrivo, un meccanismo che l’attacker può in qualche modo sfruttare per tracciare la posizione dell’utente. Conoscendo il paging occasion (PO) della vittima, un attacker può dirottare il canale di paging iniettando o negando il messaggio di paging, effettuando lo “spoofing” con messaggi ingannevoli, ad esempio mostrando messaggi di allerta Amber (un sistema di allarme nazionale) o bloccando del tutto i messaggi.

“Torpedo” rende possibile sfruttare altri due attacchi. “Piercer“, secondo i ricercatori, permette di individuare l’International Mobile Subscriber Identity (IMSI) o “identità internazionale di utente di telefonia mobile”), un numero univoco (memorizzato nella SIM) che viene associato a tutti gli utenti di telefonia mobile di reti GSM o UMTS. È inoltre possibile richiamare quello che è stato denominato IMSI-Cracking attack per ottenere – con metodi di forza bruta (verificare tutte le soluzioni teoricamente possibili fino a che si trova quella effettivamente corretta.) – l’IMSI sia con le reti 4G, sia con le reti 5G, nonostante su queste i numeri IMSI siano cifrati.

Stando a quanto dichiara Hussain, i principali operatori statunitensi – AT&T, Verizon, Sprint e T-Mobile – soffrono del problema “Torpedo” e l’attacco può essere portato a termine con apparecchiature radio che costano meno di 200$. Il ricercatore riferisce che i dettagli delle vulnerabilità sono stati indicati alla GSMA (l’associazione di cui fanno parte tutti i principali operatori di telefonia mobile).