Security Without Borders, una no-profit che esegue spesso investigazioni su minacce contro dissidenti e attivisti per i diritti umani, ha individuato una nuova famiglia di spyware per Android denominata Exodus. Il software in queatione era pensato per spiare criminali ma per un presunto errore ha consentito di per intercettare normali cittadini a loro insaputa.

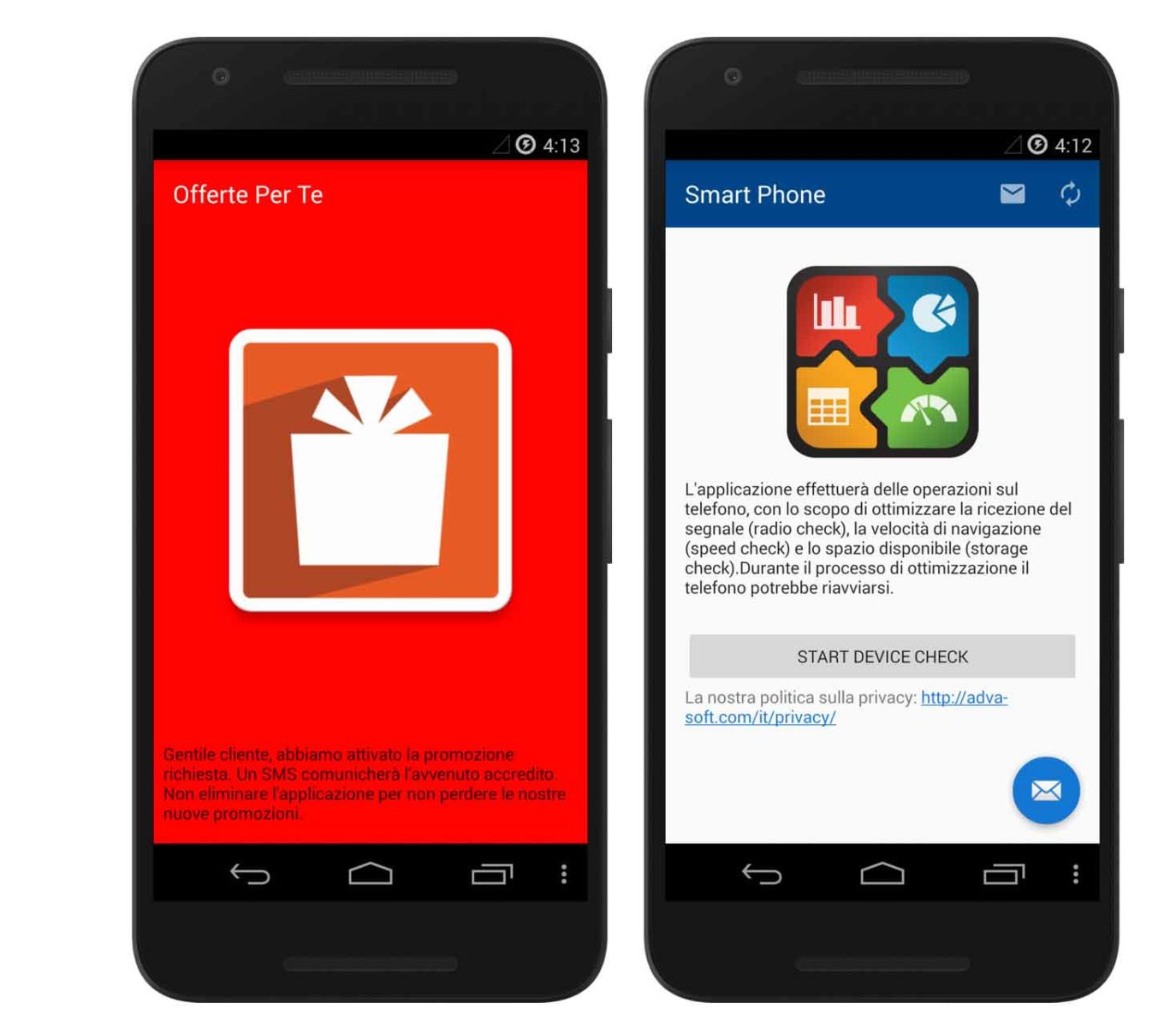

Copie di questo spyware sono state caricate sul Google Play Store, camuffate da applicazioni di servizio di operatori telefonici. Sia le pagine di Google Play Store che le finte interfacce di queste applicazioni malevole sono in Italiano.

Secondo le statistiche pubblicamente disponibili, in aggiunta ad una conferma di Google, la maggior parte di queste applicazioni hanno raccolto qualche decina di installazioni ciascuna, con un caso che superava le 350 unità (ma, come vedremo dopo, gli utenti colpiti potrebbero essere molto di più). Tutte le vittime si trovano in Italia. Le pagine Google Play Store e le relative applicazioni malevole sono state disabilitate da Google.

Secondo gli esperti in sicurezza la piattaforma spyware è stata sviluppata da una società Italiana chiamata eSurv, di Catanzaro, che opera principalmente nel settore della videosorveglianza. Da informazioni disponibili pubblicamente sembra che eSurv abbia iniziato a sviluppare spyware dal 2016.

Exodus e sue varianti sono dotati “di ampie capacità di raccolta e di intercettazione”. È particolarmente preoccupante che alcune delle modifiche effettuate dallo spyware potrebbero esporre i dispositivi infetti a ulteriori compromissioni o a manomissioni dei dati.

Copie dello spyware sono state caricate sul Google Play Store più volte nel corso di oltre due anni. Nella maggior parte dei casi sono stati creati per apparire come applicazioni distribuite da generici operatori mobili in Italia. Spesso la descrizione dell’applicazione sul Play Store fa riferimento a messaggi SMS che i target avrebbero ricevuto e che li avrebbero condotti ad una pagina sul Play Store.

Secondo Google quasi 25 varianti di questo spyware sono state caricate sul Google Play Store. Google Play ha rimosso le applicazioni e ha dichiarato in una comunicazione via email che “grazie a modelli di rilevamento avanzati, Google Play Protect sarà ora in grado di rilevare meglio le future varianti di queste applicazioni”.

I ricercatori riferiscono chee Google non ha condiviso il numero totale di dispositivi infetti, ha confermato che una di queste applicazioni malevole ha raccolto oltre 350 installazioni attraverso il Play Store, mentre altre varianti hanno raccolto poche decine ciascuna, e che tutte le infezioni sono state localizzate in Italia. “Abbiamo direttamente osservato molteplici copie di Exodus con più di 50 installazioni e possiamo stimare approssimativamente che il numero totale di infezioni ammonti a diverse centinaia, se non un migliaio o più”.

Quali sono i dati intercettabili?

Tra i dati che questi malware sono in grado di estrapolare e inviare ad un centro di comando e controllo: la lista delle applicazioni installate, la cronologia di navigazione e i segnalibri da Chrome e SBrowser (il browser fornito con i telefoni Samsung), gli eventi dell’app Calendario, il registro delle chiamate, registrare le chiamate telefoniche audio in formato 3gp, scattare foto con la fotocamera incorporata, estrarre la rubrica, Estrarre l’elenco dei contatti dall’applicazione Facebook, estrarre i log dalle conversazioni di Facebook Messenger.

Inoltre possono catturare uno screenshot di qualsiasi applicazione in primo piano, recuperare tutti i messaggi SMS, estrarre i messaggi e la chiave di crittografia dall’app Telegram, scaricare i dati dall’app Viber Messenger, scaricare i log WhatsApp, recuperare i file multimediali scambiati tramite WhatsApp, estrarre la password della rete Wi-Fi, estrarre i dati dall’applicazione WeChat, estrarre le coordinate GPS correnti del telefono.

Indagini in corso

La procura di Napoli ha aperto un fascicolo d’indagine tempo addietro: il malware è stato infatti indivuduato la prima volta nel capoluogo partenopeo. La società Esurv sembra intanto essere sparita da Internet: la pagina web aziendale è vuota compare e sulla pagina Facebook c’è la dicitura ‘questo contenuto non e’ al momento disponibile’. Della vicenda si dovrebbe occupre nei prossimi giorni il Dis, il dipartimento che coordina l’attività delle agenzie di intelligence. Il l garante per la Privacy, Antonello Soro, ha parlato di “fatto gravissimo”.

“La notizia dell’avvenuta intercettazione di centinaia di cittadini del tutto estranei ad indagini giudiziarie, per un mero errore nel funzionamento di un captatore informatico utilizzato a fini investigativi, desta grande preoccupazione e sarà oggetto dei dovuti approfondimenti, anche da parte del Garante, per le proprie competenze. La vicenda presenta contorni ancora assai incerti ed è indispensabile chiarirne l’esatta dinamica”.