Kasperksy avrebbe individuato nuove e ricercate tecniche sfruttate da alcune agenzie d’intelligence occidentali per penetrare nei target di loro interesse, incluso un firmware installabile in una zona del disco rigido per sua natura ovviamente in grado di resistere anche alla formattazione del disco e alla reinstallazione del sistema operativo. Per molti anni il Global Research and Analysis Team (GReAT) di Kaspersky Lab ha monitorato 60 minacce avanzate responsabili di cyber-attacchi in tutto il mondo. Il team ha notato questi attacchi in varie zone del mondo, evidenziando nel corso del tempo la loro trasformazione in strumenti sempre più complessi ma solo ora è in grado di confermare che le minacce individuate superano qualsiasi altra vista finora in termini di complessità e ricercatezza tecnica.

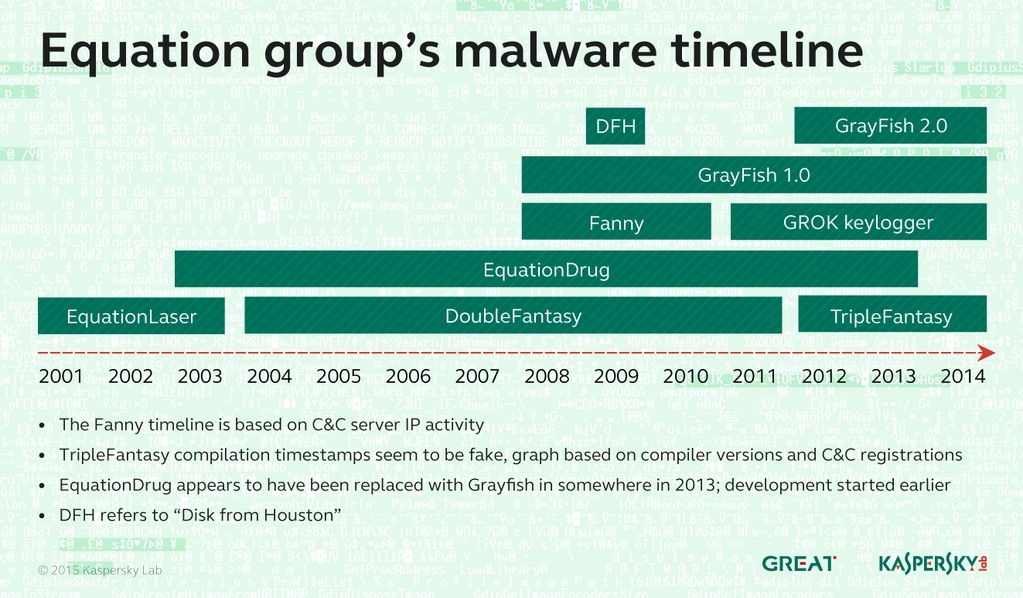

Alcuni di questi strumenti sono piuttosto complessi e costosi da sviluppare e permetterebbero di recuperare dati nascondendo la loro attività con modalità piuttosto ricercate. Per infettare le vittime, il gruppo che Kaspersky indica come “Equation Group” sfrutta strumenti denominati EquationLaser, EquationDrug, DoubleFantasy, TripleFantasy, Fanny e GrayFish. Specifici moduli permetterebbero di riprogrammare all’insaputa dell’utente il firmware di una dozzina di dischi rigidi di vari produttori, rendendo impossibile l’identificazione di attività malevole. Dopo aver modificato il firmware, un secondo strumento crea sull’HDD un’area invisibile e persistente nascosta, sfruttata per memorizzare le informazioni estrapolate recuperabili in un secondo momento dai criminali, dettagli che potrebbero contenere anche informazioni utili a superare eventuali meccanismi di cifratura. Il worm Fanny permetterebbe invece di attaccare computer e anche reti isolate da internet sfruttando chiavette USB modificate ad hoc. Questi apparentemente innocenti dispositivi integrano aree nascoste per raccogliere informazioni di base del sistema da un computer non connesso a Internet, inviandole al server di comando e controllo successivamente.

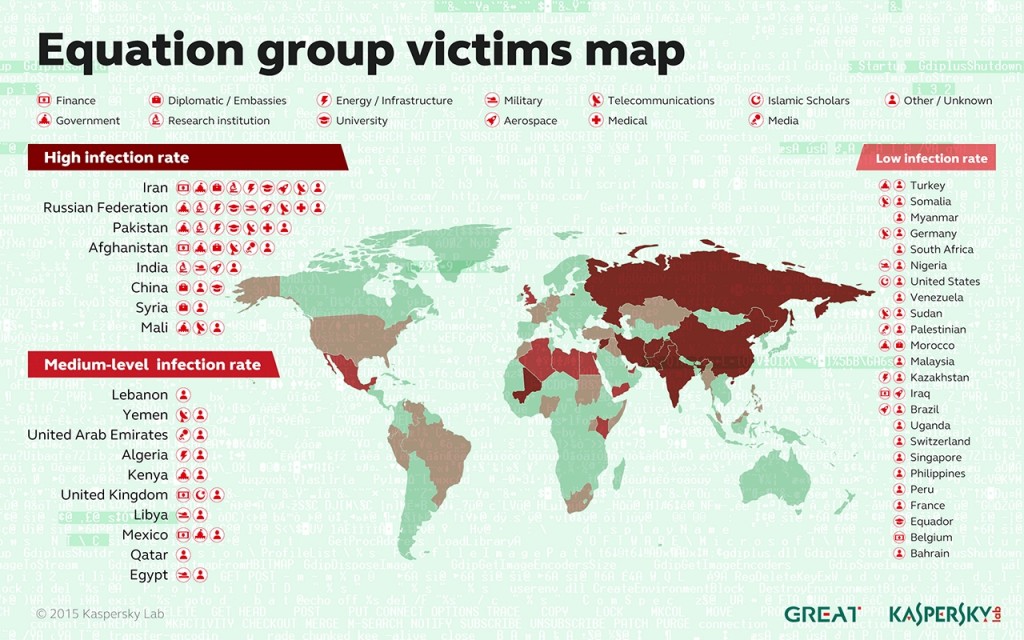

Per infettare le vittime, i meccanismi usati sono quelli tipici del phishing o la distribuzione di materiale apparentemente innocuo. I partecipanti di una conferenza scientifica a Houston avevano ad esempio ricevuto un CD con una copia del materiale della conferenza ma in realtà questo era sfruttato per installare il tool DoubleFantasy nel dispositivo target. Il gruppo che ha creato questi strumenti sarebbe composto da professionisti molto abili, probabilmente gli stessi che hanno creato i malware noti come Stuxnet e Flame. Il gruppo Equation sfrutta infrastrutture di centro e controllo che includono oltre 300 domini e 100 server sparsi per il mondo. I target di riferimento sono: istituzioni diplomatiche, settori delle telecomunicazioni, industrie del settore aerospaziale, energia, ricerca nucleare, petrolio e gas, settore militare, società che si occupano di nanotecnologie, attivisti e studiosi islamici, mass media, trasporti, istituti finanziari e aziende che sviluppano tecnologie di cifratura.

Benché alcuni servizi giornalistici in merito a Equation si sono spinti ad ad affermando che questo malware consentirebbe agli hacker di “penetrare la maggior parte dei computer del mondo“, Kasperksy spiega che la probabilità che entri in azione è molto bassa. “l gruppo Equation l’avrà utilizzata poche volte, dal momento che il modulo d’infezione dell’HDD è estremamente raro” spiegano i ricercatori, “l’operazione di riprogrammazione è molto più complessa che quella di scrittura, ad esempio, di un sofware Windows”. “I moduli degli hard disk sono unici, costosi ed è difficoltoso sviluppare un firmware alternativo. Un hacker dovrebbe impossessarsi della documentazione privata e interna della casa produttrice (missione impossibile di per sé), acquistare i drive dello stesso modello, sviluppare e testare le funzionalità richieste per inserire il malware nel firmware esistente senza modificare le caratteristiche del prodotto. Tutte operazioni estremamente tecniche e soprattutto molto costose, per questo non è fattibile che questo metodo venga utilizzato dai cybercriminali comuni e nemmeno per attacchi mirati. Inoltre, la tecnica di sviluppo dei firmware è molto specifica ed è difficile misurare i suoi risultati. Molte case produttrici rilasciano ogni mese i firmware per vari tipi di disco rigido, escono continuamente nuovi modelli e diventa impossibile per il gruppo Equation (e per chiunque) hackerarli tutti”.