Elcomsoft, società russa specializzata in informatica forense, ha aggiornato i suoi strumenti per iOS che consentono l’estrazione di elementi dal Portachiavi degli iPhone da iOS 12 a iOS 13.3, offrendo la possibilità di ottenere dati parziali del Portachiavi da iPhone disabilitati e bloccati, non ancora sbloccati dopo l’accensione.

Appleinsider riferisce che l’iOS Forensics Kit di Elcomsoft è stato aggiornato alla versione 5.21 e in particolare permette la parziale estrazione di dati dal Portachiavi di iOS, database usato per memorizzare credenziali di app e servizi online.

La lista dei dispositivi con i quali questo tool è utilizzabile include gli iPhone dall’iPhone 5s all’iPhone X, e iPad dall’iPad mini 2 all’iPad del 2018, l’iPad 10,2″, l’iPad Pro di prima generazione da 12,9″, e l’iPad Pro 10,5″. In pratica funziona con i modelli di iPhone e iPad con SoC dall’A7 all’A11.

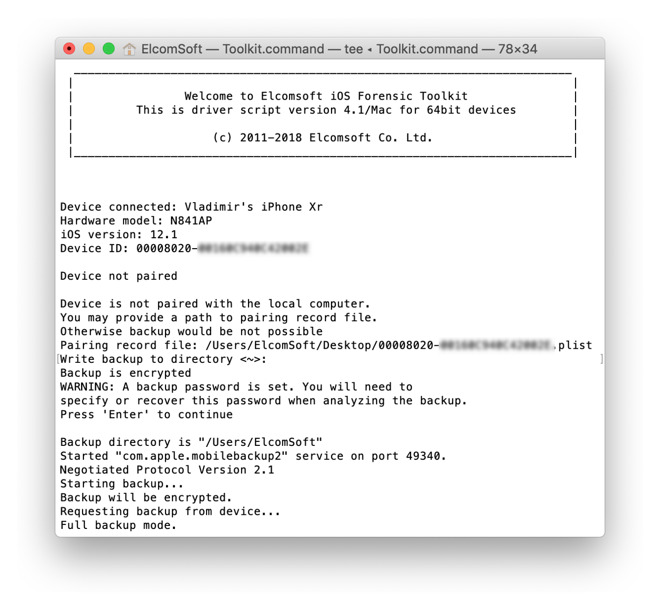

Scopo principale del programma di Elcomsoft è consentire l’acquisizione di dati da dispositivi che non è stato possibile sbloccare dopo l’accensione, quelli che sono nello stato denominato “Before First Unlock” (BFU), lo stato in cui si trova il telefono all’accensione prima del primo sblocco. Dopo l’accensione, i dati nella memoria flash dell’iPhone continuano a rimanere cifrati fino a quando l’utente non sblocca il dispositivo. Con il dispositivo bloccato, le chiavi per la classe più̀ alta della protezione dati (archiviate nel Secure Enclave) vengono eliminate. I file e gli elementi del portachiavi di quella classe non sono normalmente accessibili finché l’utente non sblocca il dispositivo inserendo il codice.

Elcomsoft riferisce che “quasi tutto” rimane cifrato fino a quando l’utente non sblocca il dispositivo con il codice dopo l’avvio. L’azienda specializzata in sicurezza ha in qualche modo trovato la possibilità di ottenere elementi dal Portachiavi, ottenendo elementi con le credenziali per l’accesso agli account mail e token di autenticazione, anche quando il dispositivo è nello stato BFU. Per poter effettuare questa operazione, il toolkit richiede l’installazione del jailbreak noto come “checkra1n” che sfrutta vulnerabilità nella bootrom Apple. Il jailbreak si installa impostando i dispositivi nella modalità DFU (Device Firmware Update), utilizzabile indipendentemente dallo stato in cui si trova il dispositivo.

L’iOS Forensic Toolkit è teoricamente concepito per le forze dell’ordine, alla stregua degli strumenti venduti da Cellebrite e altri, ma sembra che anche attività commerciali e singoli possono acquistarlo, con prezzi che partono da 1495$ per la versione Mac o Windows.

L’esistenza di questi strumenti potrebbe essere fonte di preoccupazione per qualche utente e bisogna tenere presente che per sfruttarli è richiesto l’accesso fisico ai dispositivi, cosa che può avvenire in caso di furto. Tra le possibilità offerte da questi strumenti, l’accesso a SMS, email, elenco chiamate, contatti, la cronologia del browser, casella vocale, credenziali di vari account, cronologia con la localizzazione, ecc… Tenete ben stretto il vostro iPhone!