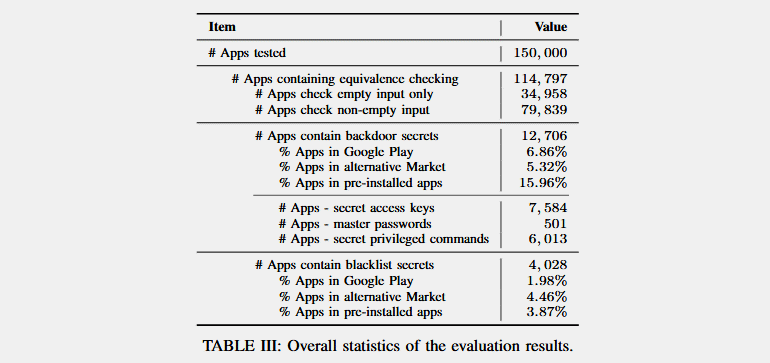

Un completo studio accademico ha rivelato in oltre 12700 applicazioni per dispositivi Android la presenza di backdoor nascoste, l’uso di master password (una singola password utilizzata per consentire l’accesso a tutta una serie di dati) e l’esistenza di chiavi di accesso e comandi segreti.

Per individuare comportanti nascosti, accademici di Europa e Stati Uniti hanno sviluppato uno strumento personalizzato denominato “InputScope“, usato per analizzare i campi di input in oltre 150.000 applicazioni Android. Più precisamente, sono state analizzate le prime 100.000 app del Play Store (tenendo conto del numero delle loro installazioni), le prime 20.000 app ospitate su app-store di terze parti, e oltre 30.000 app pre-installate su dispositivi Samsung .

“La nostra valutazione ha individuato una situazione preoccupante”, riferisce il team di ricerca. “Abbiamo identificato 12706 app che includono una serie di backdoor (porte di servizio, ndr) con chiavi di accesso segrete, l’uso di master password e comandi segreti”.

I ricercatori riferiscono che questi meccanismi nascosti di backdoor potrebbero permettere ad attacker di ottenere accessi non autorizzati agli account degli utenti. Inoltre, se un attacker ha accesso fisicamente ad un dispositivo con una delle app iin qeustione nstallate, può ottenere accesso anche al telefono o eseguire codice sul dispositivo con privilegi elevati (sfruttando i comandi segreti presenti nei campi di input delle app).

Here’s a real world example we were able to find. If you tap 13 times on the version number, you get a password prompt. Enter in the Konami Code, and you get a hidden debug menu! pic.twitter.com/ixOuz6vmib

— Brendan Dolan-Gavitt (@moyix) March 31, 2020

“Non si tratta di scenari ipotetici”, riferiscono ancora i ricercatori, facendo esempi. “Esaminando manualmente varie app mobili, abbiamo scoperto una nota app per il controllo remoto (10 milioni di installazioni) che contiene una master password in grado di sbloccare l’accesso anche quando bloccata in remoto dal proprietario del telefono e il dispositivo è smarrito”. I ricercatori riferiscono ancora di una diversa e nota app per la Lock Screen (5 milioni di installazioni) che sfrutta una chiave di accesso per resettare arbitrariamente la password dell’utente per sbloccare lo schermo e accedere al sistema.

“Abbiamo inoltre scoperto una app per il live streaming (5 milioni di installazioni) che contiene una chiave di accesso per attivare la sua interfaccia di amministrazione, attraverso la quale un attacker può riconfigurare l’app e sbloccare funzionalità aggiuntive.

“Abbiamo poi individuato una nota app di traduzione (1 milione di installazioni), con chiavi segrete per bypassare il pagamento per servizi avanzati e rimuovere la pubblicità mostrata nell’app”. Alcuni elementi scoperti dai ricercatori sono da considerare alla stregua di vulnerabilità che potrebbero mettere in pericolo i dati degli utenti, altri sembrano funzionalità di debugging (utili in fase di sviluppo) erroneamente incluse nelle app distribuite agli utenti.

In totale i ricercatori riferiscono di oltre 6800 app con backdoor/funzioni nascoste presenti sul Play Store, di oltre 1000 con problemi di questo tipo individuati su store di terze parti e quasi 4800 sui dispositivi Samsung.

I ricercatori riferiscono di avere inviato i dettagli di quanto scoperto ai rispettivi sviluppatori ma non tutti hanno risposto e quindi i nomi di varie app sono indicati in chiaro nel documento di studio. Alti dettagli sono indicati nell’articolo scientifico “Automatic Uncovering of Hidden Behaviors FromInput Validation in Mobile App” (qui in PDF) pubblicato dai ricercatori della Ohio State University, New York University e dal tedesco CISPA Helmholtz Center for Information Security.

Per tutte le notizie sulla sicurezza informatica vi rimandiamo a questa sezione di macitynet.

![iGuide per i regali di Natale - macitynet..ti CTA Natale iGuida [per Settimio] - macitynet.it](https://www.macitynet.it/wp-content/uploads/2025/12/regali-di-natale-consigli-di-macitynet.jpg)