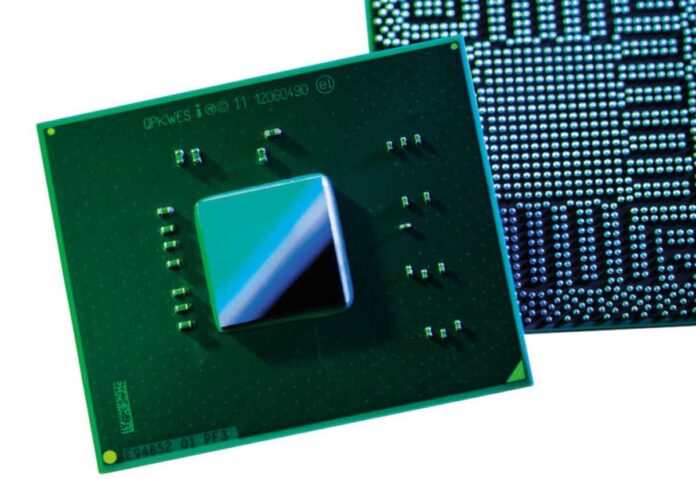

I moderni processori Intel sono dispositivi complessi che oltre a eseguire direttamente le istruzioni x86, contengono codice interno che implementa il supporto per il set di istruzioni x86. Questo codice interno è chiamato “microcode” e può essere aggiornato solo da Intel per correggere o mitigare i bug della CPU.

Gli aggiornamenti dei microcode possono essere caricati sulla CPU dal firmware (solitamente chiamato BIOS anche su computer che tecnicamente dispongono di firmware UEFI anziché BIOS vecchio stile) o dal sistema operativo.

Il sito ArsTechnica riferisce che alcuni ricercatori sono riusciti a estrarre la chiave sfruttata da Intel per creare gli aggiornamenti del microcode e utilizzabile con tutta una serie di CPU del produttore, una scoperta che potrebbe avere conseguenze importanti sul versante sicurezza. La chiave consente di decifrare il microcodice con gli update che Intel predispone con fix per le vulnerabilità e altri tipi di bug. Avere a disposizione la versione decifrata di un aggiornamento di questo tipo potrebbe consentire a cybercriminali di sfruttare tecniche di reverse engineering e avere nuove tecniche a disposizione per rendere vulnerabili sistemi con software che si presentano come aggiornamenti per proteggerli.

“Al momento è piuttosto difficile valutare l’impatto sulla sicurezza”, riferisce il ricercatore Maxim Goryachy; “ma in ogni caso è la prima volta nella storia dei processori Intel che è possibile eseguire il proprio microcodice dall’interno e analizzare gli aggiornamenti”.

Goryachy e altri due ricercatori, Dmitry Sklyarov e Mark Ermolov, hanno collaborato su questo progetto con Positive Technologies, un’azienda specializzata in sicurezza. La chiave può essere estratta da qualsiasi chip Celeron, Pentium o Atom basato sulla microarchitettura Goldmont.

Secondo Intel “il problema descritto non comporta rischi inerenti la sicurezza per gli utenti”. Il produttore riferisce di non fare affidamento sull’offuscamento delle informazioni per l’accesso alla modalità di servizio “Red Unlock” integrata nei chip (una modalità per il debug dei processori prima del loro rilascio) riferendo che un attacker non può in ogni caso caricare patch non autenticate da un sistema remoto.

Tutti gli articoli di macitynet dedicati alla sicurezza sono disponibili da questa pagina.