I ricercatori di Trend Micro, azienda specializzata in software di sicurezza, hanno individuato una backdoor per Mac. La backdoor, etichettata come “OSX_OCEANLOTUS.D” ha come target i Mac con le versioni più recenti di macOS nei quali il linguaggio Perl attivo per default (basta digitare dal Terminale il comando “perl -v” per verificare); viene inviata (allegata ad esempio a una mail) tramite un documento Microsoft Word, diffusa mediante campagne di phishing.

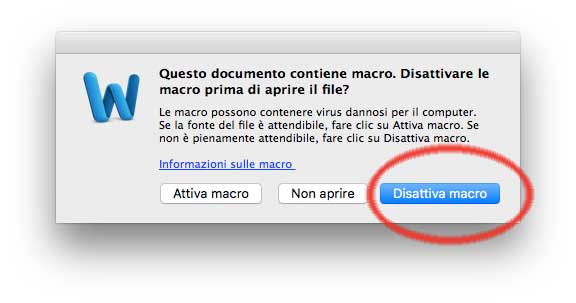

Il documento all’apparenza sembra essere redatto da HDMC, organizzazione che promuove l’autonomia nazionale e la democrazia. All’apertura del documento Word chiede di attivare le macro presenti nel file; se l’utente attiva le macro, attiva la backdoor. La macro è offuscata ma dalle analisi si evince che la sua esecuzione consiste in un “dropper” che crea un file XML malevolo nelle cartelle di sistema.

Il compito del dropper è installare la backdoor in macOS e rimanere attivo. Ogni stringa del dropper è cifrata usando una chiave RSA256. La backdoor è in grado di operare indipendentemente se l’utente ha eseguito il login come root e sono due le sue funzioni principali: il processo “infoClient” raccoglie informazioni sul sistema inviando i dati a un server di comando e controllo (C&C) dal quale può anche ricevere istruzioni; il secondo processo, denominato “runHandle”, si occupa di mantenere attiva la backdoor. Secondo i ricercatori di Trend Micro (qui i dettagli) la backdoor è un lavoro di OceanLotus, gruppo noto anche come SeaLotus o Cobalt Kitty che già altre volte ha portato a termine attacchi contro organizzazioni per i diritti umani, media, istituti di ricerca, imprese di costruzioni marittime e altre società.

I consigli sono quelli di sempre (ne parliamo in dettaglio qui): tenete il Mac aggiornato e fate particolare attenzione alle strategie d’ingegneria sociale con messaggi di sconosciuti che invitano ad aprire allegati, scaricare file, avviare applicazioni e sopratutto non indicare a chicchessia il nome utente e la password del vostro computer.