Un gruppo di cybercriminali denominato ‘Cl0ud SecuritY sta attaccando alcuni Network-Attached Storage (NAS) di vecchia generazione di LenovoEMC (ex Iomega), eliminando i file sui dispositivi in questione, lasciando solo un file con una nota che invita al pagamento di un riscatto per riottenere i dati.

Gli attacchi vanno avanti da almeno un mese; a riferirlo è BitcoinAbuse, un portale dove gli utenti possono segnalare i wallet legati a tentativi di truffa o estorsione.

A essere presi di mira sono a quanto pare i NAS LenovoEMC/Iomega che hanno lasciato libero l’accesso (senza password) alla loro interfaccia di gestione via internet.

ZDNet ha identificato almeno 1000 dispositivi di questo tipo effettuando ricerche con Shodan, un motore di ricerca che consente di effettuare questo genere di scansione rivelando i dispositivi connessi a Internet in modo insicuro.

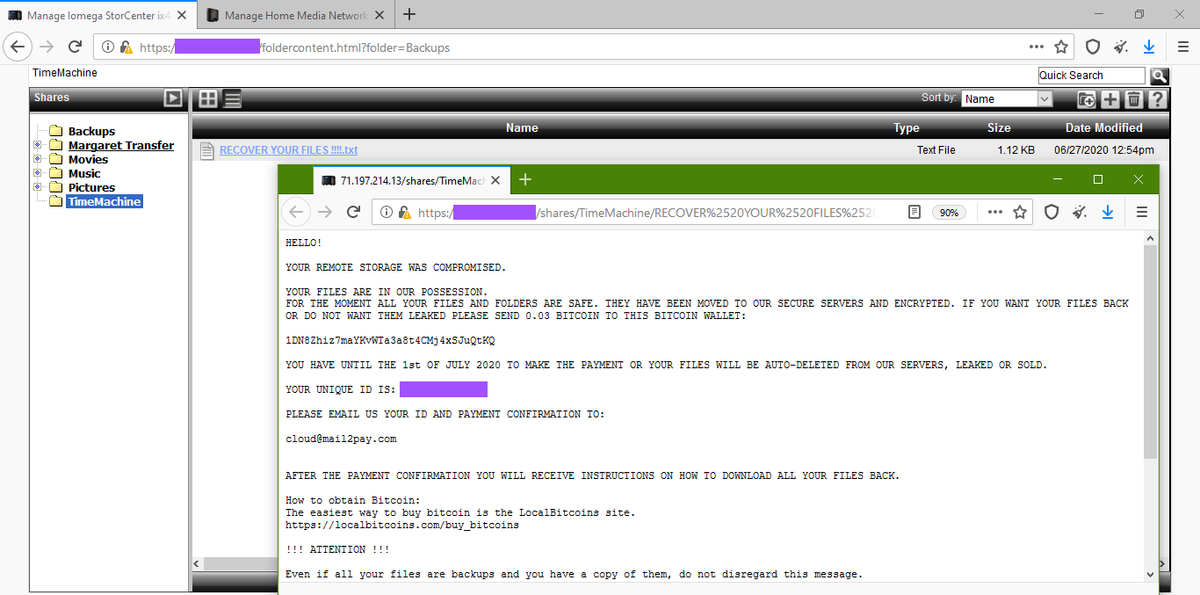

Sui NAS presi di mira vengono eliminati i file e lasciato solo un file di testo (“RECOVER YOUR FILES !!!!.txt” con la richiesta di riscatto, un documento “firmato” dal gruppo che usa il nomignolo ‘Cl0ud SecuritY” e l’indirizzo di posta elettronica “[email protected]” come elemento di contatto.

Quelli individuati nell’ultimo mese sono la continuazione di attacchi iniziati lo scorso anno per prendere di mira gli utenti di NAS LenovoEMC/Iomega. Gli attacchi dello scorso anno non erano firmati e nel file di testo era indicato un diverso indirizzo mail ma vi sono molte similitudini nelle indicazioni per il pagamento del riscatto ed è probabile che i cybercriminali che agiscono dietro lo schema siano sempre gli stessi.

Victor Gevers, ricercatore specializzato in sicurezza, ha riferito a ZDNet che sta seguendo da anni questo tipo di attacchi e che le recenti intrusioni sembrano frutto di un lavoro non troppo complesso: non vengono sfruttati exploit particolari ma semplicemente si scandaglia la rete alla ricerca di dispositivi non protetti.

I cybercriminali di Cl0ud SecuritY affermano nella nota di testo che i file presenti sul NAS vengono copiati su loro server, minacciando di diffondere i dati in loro possesso se non viene pagato il riscatto entro cinque giorni. Non vi sono prove che i file siano effettivamente stati caricati da qualche parte o di dati di vittime di questa truffa finiti online. L’obiettivo è semplicemente quello di spaventare gli utenti convincendoli a pagare. Ovviamente non vi è alcuna sicurezza che pagando, si potranno avere indietro i propri dati (sono ovviamente criminali e il loro unico interesse è ottenere il denaro).

Non è la prima volta che attacchi di questo tipo vengono portati a termine (qui ad esempio i dettagli su un attacco che riguarda i NAS di QNAP). Come accennato, i cybercriminali utilizzano motori di ricerca che scandagliano internet allo scopo di individuare porte di rete aperte ed accedere ai dispositivi (molte persone hanno la pessima abitudine di non cambiare username e password di default che consentono di accedere con le credenziali di amministratore ai vari dispositivi).

Quando possibile, bisogna non solo cambiare le password di default impostate in fabbrica dai produttori di NAS ma anche disattivare l’accesso online ai file (lasciando solo l’accesso alla rete locale). È altresì utile usare protocolli diversi da SMB (si è dimostrato spesso vulnerabile), aggiornare regolarmente il firmware del NAS e chiudere le porte 139 e 445 del router.

Tutti gli articoli di macitynet dedicati alla sicurezza sono disponibili da questa pagina.