Un gran numero di account Twitter di alto profilo è stato coinvolto in quello che sembra essere un attacco di ingegneria sociale contro alcuni dei dipendenti di Twitter. Tra questi, gli account di Barack Obama, Joe Biden, Elon Musk, così come gli account ufficiali di Uber, Apple, e i cambi di cripto-valuta.

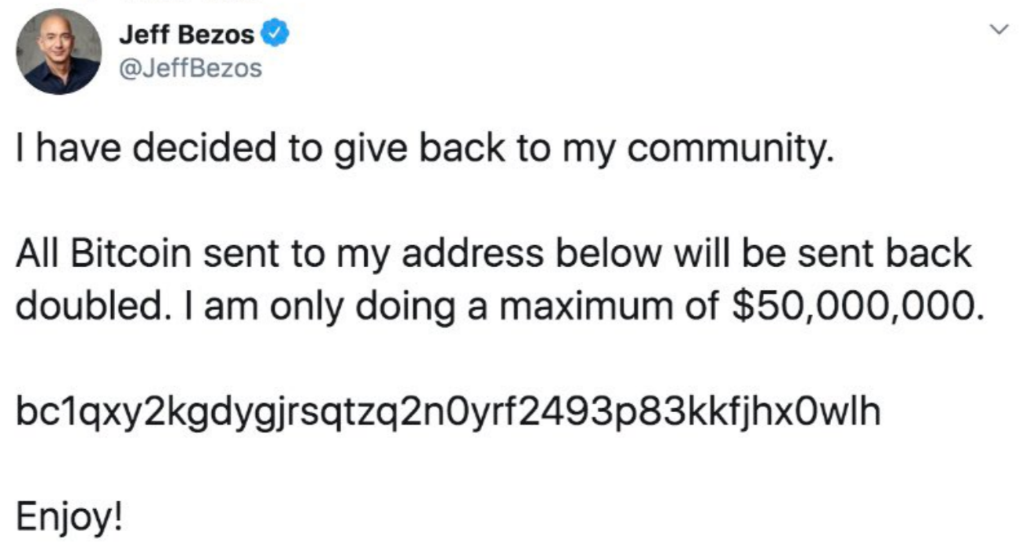

Gli account compromessi sono stati poi utilizzati per promuovere una truffa di criptovalute che prometteva di raddoppiare la quantità di bitcoin inviata a un certo indirizzo wallet, entro un periodo di tempo limitato.

Inoltre, gli account compromessi di grandi scambiatori di critpovalute e i leader delle community di criptovalute hanno persino dichiarato di essere partner di un’organizzazione, fittizia, chiamata “CryptoForHealth”.

l sito web citato in quei tweet, cryptoforhealth[.]com, è stato registrato lo stesso giorno dell’attacco col pretesto di aiutare la comunità dopo le perdite finanziarie causate da COVID-19. In realtà, il sito web chiedeva l’invio di bitcoin allo stesso indirizzo del wallet che appariva nei tweet.

Sebbene l’attacco sia durato poco e Twitter abbia rapidamente bloccato e recuperato gli account interessati, uno sguardo all’indirizzo del portafoglio Bitcoin mostra che gli aggressori sono riusciti a farla franca con 12,85BTC, quasi 120.000 dollari, e stavano già trasferendo il denaro su altri conti Bitcoin per l’incasso:

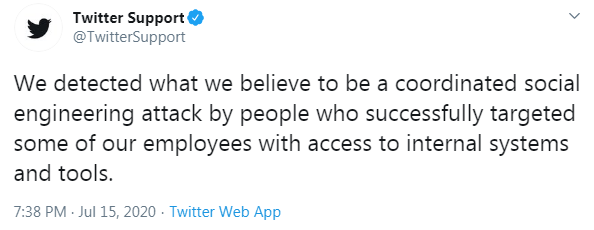

Dipendenti Twitter come Vettore d’attacco

Ci sono alcuni metodi con cui un tale attacco avrebbe potuto verificarsi. Twitter ha annunciato che sono state utilizzate tecniche di social engineering per accedere ai loro sistemi interni.

Una tale compromissione attraverso l’attacco di ingegneria sociale – spiegano i ricercatori di Checkpoint specializzati in sicurezza, avrebbe potuto iniziare utilizzando diversi possibili vettori di infezione. Una possibilità comune è l’attacco di e-mail di spear-phishing, con la consegna di un malware allegato o di un link a una pagina di phishing. In entrambi i casi è spesso accompagnato da una sorta di meccanismo social engineering per motivare l’utente a eseguire il payload allegato o a inserire le proprie credenziali in una pagina di phishing fraudolenta.

Un possibile vettore di attacco che corrisponde anche alle spiegazioni precedenti è il voice phishing o Vishing. Si tratta di una tattica di ingegneria sociale che consiste nel telefonare ai dipendenti con il phishing per guadagnare fiducia, raccogliere dettagli e ingannarli per farli agire. Negli ultimi mesi sempre più organizzazioni hanno segnalato che i loro collaboratori sono stati bersaglio di tali chiamate di Vishing.

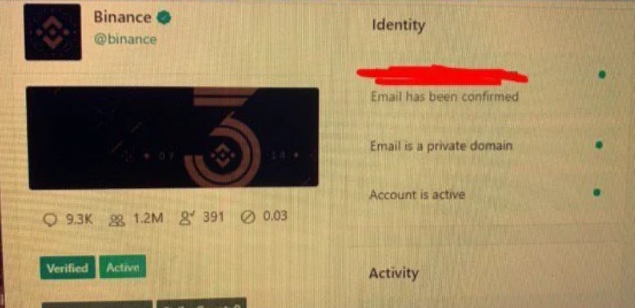

Il sito Motherboard indica un altro potenziale scenario, in cui gli aggressori hanno collaborato internamente con i collaboratori di Twitter che hanno pagato per modificare gli indirizzi e-mail dietro gli account mirati utilizzando uno strumento interno di Twitter.

Si presume che gli screenshot di questo strumento siano stati condivisi in forum di hacking sotterranei:

Una lunga storia di falle

Non è la prima volta che la privacy degli utenti della piattaforma social viene compromessa dai suoi collaboratori, né è la prima volta che i collaboratori di Twitter sono responsabili della divulgazione di dati sensibili.

L’account del CEO di Twitter Jack Dorsey è stato compromesso alcuni mesi fa dopo che il suo numero di telefono è stato acquisito in un attacco di scambio di SIM. L’anno scorso, due dipendenti sono stati accusati di aver abusato del loro accesso alle risorse interne di Twitter e di aver aiutato l’Arabia Saudita a spiare i dissidenti residenti all’estero.

Sebbene Twitter non abbia ancora condiviso tutti i dettagli di questo incidente, si può notare che cause diverse di fondo nei casi precedenti hanno portato a risultati simili. Che si tratti di dipendenti scontenti o di attacchi di social engineering su misura, il vero problema è la difficoltà di limitare l’accesso alle risorse interne ed evitare che diventino un unico punto di fallimento.

Questa volta, tuttavia, sembra che Twitter si stia attivando per evitare che tali incidenti si ripetano in futuro, rendendo meno accessibili strumenti come quello presumibilmente utilizzato in questo attacco:

Semmai, la compromissione di Twitter dimostra che nel mondo di oggi, caratterizzato da eventi sempre più frequenti di perdita di dati, le organizzazioni non hanno altra scelta se non quella di agire per proteggere i dati sensibili. I dati confidenziali dei dipendenti e dei clienti, i documenti legali e la proprietà intellettuale sono quotidianamente esposti a soggetti indesiderati.

Il social engineering non è efficace solo per ottenere l’accesso ai beni aziendali; motivare gli utenti di twitter a trasferire 120.000 dollari in un wallet sconosciuto, con le false promesse fatte dalle celebrità, è un eccellente esempio di uso malevolo del social engineering.

Quando immaginiamo potenziali minacce alla sicurezza informatica, spesso immaginiamo che gli avversari stranieri si infiltrino nel loro modo di rubare la proprietà intellettuale o di intraprendere attività dannose. Questo è vero in molti casi, ma in realtà almeno il 30% delle violazioni coinvolge attori interni all’azienda.