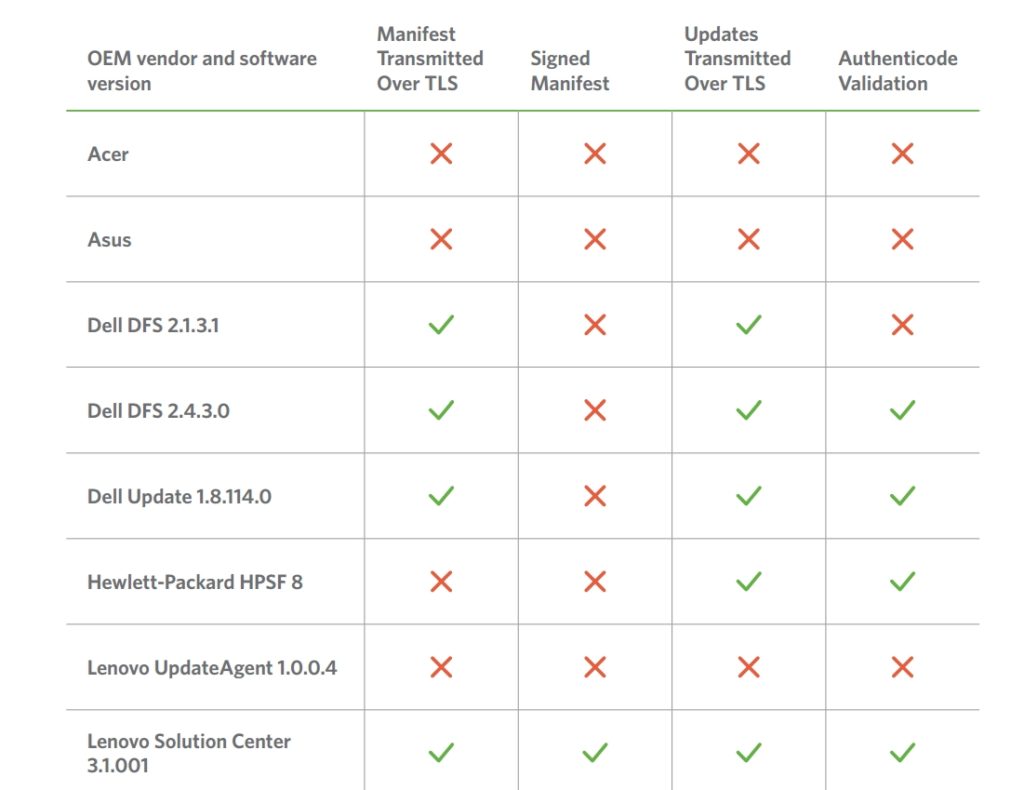

Stando a quanto riporta Duo Security, azienda che offre un servizio di autenticazione a due fattorigli strumenti di aggiornamento inclusi di serie nei computer da produttori quali Dell, HP, Lenovo, Acer e Asus, mettono a rischio gli utenti. I meccanismi di update in questione che molti vendor integrano di serie con Windows e applicazioni varie fornite di serie con i loro computer, sono facilmente vulnerabili. I sistemi di aggiornamento (usati per verificare la presenza di nuovi driver, BIOS o update di applicazioni) non sfruttano in alcuni casi neanche i protocolli crittografici rendendo possibili attacchi da malware.

Tutti i sistemi presi in esame contengono almeno una vulnerabilità sfruttabile per attacchi del tipo man-in-the-middle (MITM) che potrebbero consentire l’esecuzione di codice arbitrario. I ricercatori di Duo Labs hanno dimostrato la facilità con la quale è possibile violare questi sistemi (qui un documento in PDF), al punto di arrivare a scrivere: “Il livello di sofisticazione necessario per sfruttare la maggior parte delle vulnerabilità che abbiamo trovato è tra quelli di una macchia di caffè nella mensa di Duo e di una pianta in vaso“.

Alcuni produttori, sostiene il sito che si occupa di sicurezza, non hanno previsto nessun tipo di protezione, altri hanno provato a farlo ma i sistemi usati presentano problemi di implementazione e configurazione. Duo spiega ai produttori che dovrebbero usare sempre il Transport Layer Security (TLS) per la trasmissione degli aggiornamenti, un sistema che rende alquanto improbabile exploitation delle falle che rilevate.