Continua a fare discutere l’articolo di Bloomberg sui chip spia cinesi che sarebbero stati installati all’interno di server di Supermicro Computer, uno dei più importanti costruttori di server del mondo che vanta tra i suoi clienti nomi quali Apple e Amazon. Cupertino ha risposto all’articolo in modo molto determinato parlando di “affermazioni prive di fondamento”.

Apple e Amazon hanno ricevuto il sostegno dell’intelligence britannica e statunitense: secondo entrambe le agenzie di sicurezza non c’è alcuna traccia della presenza di chip spia cinesi nei server costruiti da Supermicro e ulteriori perplessità sulla vicenda arrivano da Serve The Home, pubblicazione specializzata nel settore server. La storia dell’hack descritta da Bloomberg, secondo la rivista, è difficile da giudicare per vari motivi ma molte cose non quadrano e non sono ammissibili. La descrizione del funzionamento dell’hack include alcune cose “sorprendentemente plausibili ” ma anche molte “lacune dal punto di vista dell’attuabilità”.

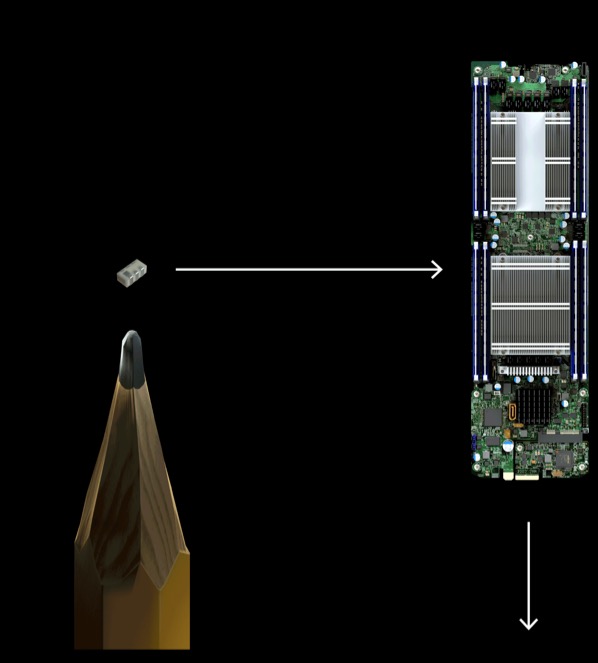

Il problema principale emerge nella descrizione dei presunti chip spia collegati al baseboard management controller (BMC), un service processor che è in grado di monitorare lo stato di un server usando sensori o alri dispositivi hardware e che può comunicare con gli amministratori in remoto offrendo loro accesso a log anche in caso di crash o a macchine spente. Questi chip spia sarebbero in grado di comunicare ai dispositivi connessi, di connettersi a computer esterni e installare codice ricevuto da questi server nel sistema operativo del dispositivo.

L’affermazione secondo la quale un dispositivo è in grado di comunicare con l’esterno è riportata come falsa per via di semplici prassi in materia di sicurezza: in altre parole il BMC è tipicamente separato in rete dalle connessioni internet. Le aziende di cui si parla nell’inchiesta, incluse Apple e Amazon, molto probabilmente sfruttano misure di sicurezza superiori a quelle mediamente usate in aziende medio/piccole compreso l’inasprimento di misure di sicurezza per quanto concerne il BMC, rendendo gli attacchi praticamente impossibili.

Altro elemento contestato dalla pubblicazione riguarda l’affermazione che i presunti chip spia cinesi sarebbero in grado di manipolare le istruzioni che comunicano al server cosa fare quando i dati passano nella motherboard, “ritoccando” il codice che passa dalla memoria temporanea al processore. Questa possibilità è indicata come non plausibile poiché il supposto hardware nascosto nella scheda madre non dispone di pin o funzionalità di elaborazione in grado di intercettare le istruzioni.

Le conclusioni al termine di un lungo articolo sono che Bloomberg dovrebbe fornire “informazioni concrete e verificabili per dimostrare che la storia è vera e che l’hack così come indicato, semplicemente non può funzionare. Se specifiche prove o dettagli non sono disponibili, Bloomberg deve ritrattare la notizia e indagare come sia stato possibile passare il vaglio dell’editore.