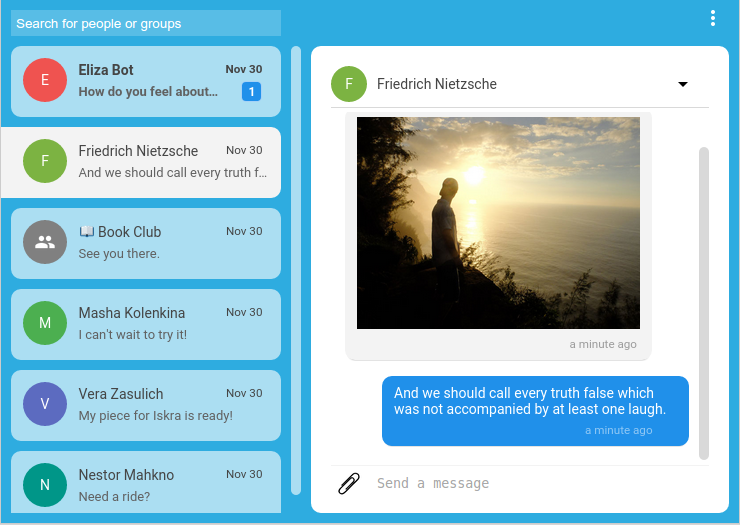

L’azienda israeliana Cellebrite, nota per la produzione di sistemi che consentono alle forze dell’ordine di accedere a iPhone e altri dispositivi bloccati, ha annunciato in un post sul blog aziendale che ora è in grado di decifrare anche i messaggi scambiati con Signal, applicazione di messaggistica istantanea che consente di effettuare chat e chiamate audio-video crittografate.

L’app in questione (disponibile per le piattaforme Android e iOS, oltre che per desktop su Windows, Linux e Mac), è libera e open source, è sviluppata da Signal Foundation e da Signal Messenger LLC ed è considerata estremamente sicura giacché impiega un protocollo di sicurezza aperto denominato Signal Messaging Protocol e algoritmi di crittografia end-to-end (Curve25519, AES-256, HMAC-SHA256) che dovrebbero rendere sicure le informazioni scambiate, quali audio, testo, file e video.

Stando a quanto riferisce Cellebrite, il suo Physical Analyzer è stato aggiornato ed è in grado di decifrare informazioni e dati scambiati con Signal. “Le forze dell’ordine evidenziano un rapido aumento nell’adozione di app altamente cifrate come Signal che integra funzionalità come il blurring delle immagini per impedire alla polizia di analizzare i dati”, spiega Cellebrite. “I criminali ricorrono a queste applicazioni per comunicare, inviare allegati e fare affari illegali che vogliono mantenere nascosti, lontano dagli occhi delle forze dell’ordine”.

Cellebrite spiega che Signal è un’applicazione per comunicazioni cifrate, progettata in modo che messaggi e allegati siano al più sicuro possibili dai programmi di terze parti. Gli israeliani riferiscono che il loro Physical Analyzer ora consente accesso legittimo ai dati dell’app Signal. “Alla Cellebrite lavoriamo incessantemente per sostenere investigatori nel settore pubblico e privato a trovare nuovi modi per accelerare il cammino della giustizia, tutelare le comunità e salvare vite”. In una precedente versione del post pubblicato sul blog azienda, ora cancellato, l’azienda si spingeva oltre. “Decifrare i messaggi e gli allegati di Signal non è stato un compito facile. Ha richiesto ricerche su più fronti che hanno permesso di creare da zero nuove funzionalità. Tuttavia, alla Cellebrite individuare nuovi modi per aiutare chi rende il nostro mondo un posto più sicuro è l’attività alla quale ci dedichiamo ogni giorno”. Nel post originario, ora cancellato ma visibile su Internet Archive, erano riportate indicazioni su come è stato possibile “craccare” il codice di Signal sfruttando il protocollo open source dell’app contro l’app stessa, rendendo sostanzialmente possibile la creazione di una backdoor con la quale è possibile accedere ai dati.

Per tutte le notizie sulla sicurezza informatica vi rimandiamo a questa sezione di macitynet.