[banner]…[/banner]

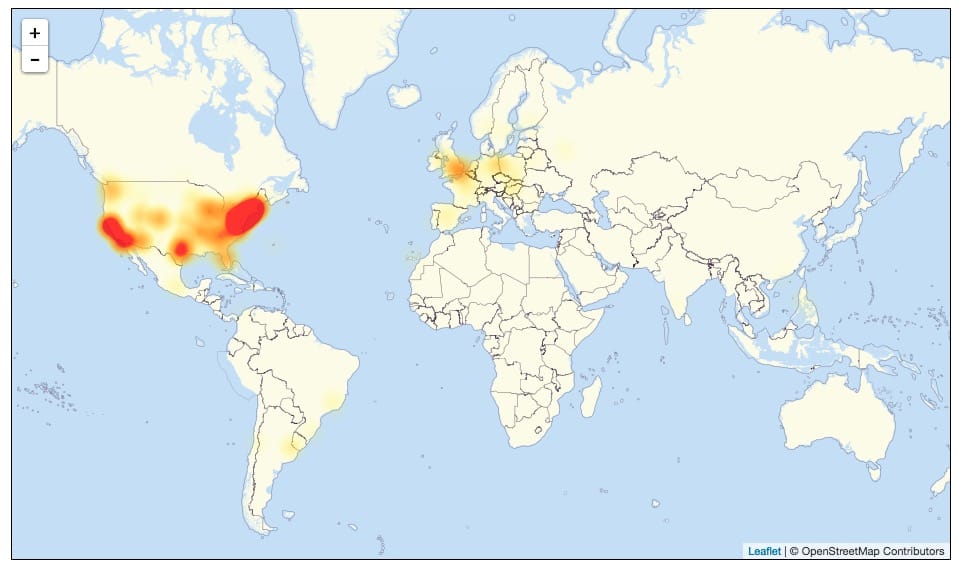

Il blackout che ieri ha impedito il corretto funzionamento di numerosi siti web nella giornata del 21 ottobre è stato portato a termine usando una botnet denominata Mirai. Stando a quanto riporta Flashpoint, azienda specializzata in sicurezza, la botnet ha sfruttato l’approccio DDoS (Distributed Denial of Service) avente come bersaglio Dyn, grande azienda nota per i domain name server e mettendo KO realtà quali Twitter, Spotify, Reddit, il New York Times, Pinterest, PayPal e molte altre ancora.

Flashpoint riporta di avere osservato comandi mirati ad attaccare le infrastrutture di Dyn; non è al momento chiaro se siano state utilizzate altre botnet ma Mirai è stata già sfruttata in altre occasioni.

Da evidenziare che Mirai non è uno strumento di hacking ma un in insieme di computer o altri sistemi sfruttati all’insaputa dei proprietari. Le botnet in genere sono formate da migliaia di dispositivi e nel caso di quelle di grandi dimensioni, si parla anche di centinaia di migliaia di computer e dispositivi. I proprietari non sospettano minimamente di essere “infetti”; potrebbero notare che i loro computer sono un po’ più lenti del solito, ma spesso è un rallentamento che l’utente percepisce come nella norma.

Non è semplice smantellare le botnet giacché questo richiede gli sforzi congiunti di vari organismi e paesi. Stando a quanto riportano i ricercatori Mirai sfrutterebbe debolezze dei sistemi IoT.

A fine settembre è stato preso di mira il sito del ricercatore Brian Krebs (esperto in sicurezza informatica), sfruttando vulnerabilità di 145.000 dispositivi come telecamere di videosorveglianza e DVR presenti in vari uffici e case di tutto il mondo. Il codice sorgente di Mirai è open source e gli esperti di sicurezza evidenziano che nuovi attacchi di questo tipo, su larga scala, saranno probabilmente sempre più frequenti.

Molte botnet sono rimaste attive per anni; le autorità di vari paesi nel mondo collaborano per “disinnescarle” ma così come muoiono, ne nascono altre. Quanto accaduto deve ad ogni modo fare riflettere i produttori di dispositivi IoT: molti dispositivi nascono e sono abbandonati dai produttori, lasciando libere vulnerabilità importanti.

Tra i parametri che un utente dovrebbe considerare prima di acquistare dispositivi legati all’IoT, è da valutare anche la serietà dell’azienda in materia di sicurezza. Non sembrerà dunque strano che per entrare a titolo definitivo con Homekit nel mondo della domotica Apple abbia voluto puntare prima su un elevato livello di controllo degli accessi e delle autorizzazioni strettamente legate ad Apple ID: se questo può da una parte rappresentare un modello di chiusura ad altri sistemi operativi dall’altra garantisce un ecosistema con un maggiore grado di affidabilità.