Per molti anni in macOS è stato potenzialmente possibile sfruttare un problema di sicurezza. Lo riferisce ArsTechnica spiegando che un’applicazione malevola poteva apparire come firmata da Apple, aggirando strumenti e meccanismi che dovrebbero rilevarla.

Un’applicazione firmata è un’applicazione con una “firma digitale”, che conferma la sua provenienza come attendibile. Quando il sistema trova un’applicazione firmata, verifica il certificato per accertarsi che sia stata creata e firmata dal soggetto che ha prodotto il certificato. Inoltre, verifica che il contenuto dell’applicazione non sia stato modificato o manomesso.

Il problema al quale fa riferimento ArsTechnica nasceva da indicazioni poco chiare di Apple che in pratica potevano potenzialmente consentire a uno sviluppatore di malware di elencare la sua app nelle whitelist di strumenti vari che identificano applicazioni non firmate.

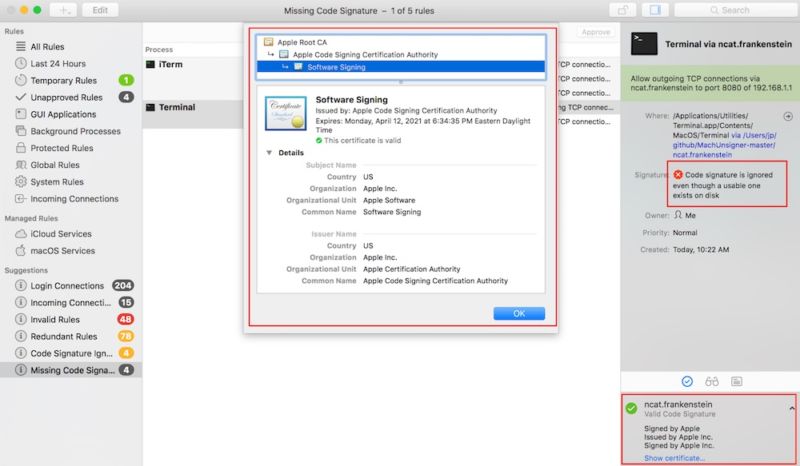

“Secondo alcuni ricercatori” spiega il sito statunitense, “il meccanismo usato sin dal 2007 da molti strumenti di sicurezza macOS per controllare le firme digitali era banale da bypassare. Di conseguenza, era possibile far passare codice malevolo come un’applicazione firmata con la chiave che Apple usa per firmare le sue app”.

“La tecnica era utilizzabile sfruttando il formato binario, noto come Fat o Universal, contenente file destinati a essere eseguiti su differenti tipi di CPU usate nei Mac nel corso degli anni, quali i386, x86_64 o PPC. Solo il primo cosiddetto file Mach-O nel bundle deve essere firmato da Apple. In almeno otto strumenti di terze parti sono stati individuati eseguibili con codice non firmato incluso nello stesso bundle, codice che appare come firmato da Apple. Gli strumenti di terze parti interessati, sono: VirusTotal, Google Santa, Facebook OSQuery, il firewall Little Snitch, Yelp, OSXCollector, db Response di Carbon Black e vari strumenti di Objective-See”.

In altre parole, scrive 9to5Mac, è possibile avere un file che contiene una versione legittima di un’applicazione per PowerPC e un malware per Intel, e gli strumenti di rilevamento verrebbero ingannati tenendo conto del whitelisting dell’applicazione PowerPC, considerando come sicura la versione per processori Intel. Grazie a questo strategemma un potenziale malware potrebbe apparire come firmato da Apple.

Il problema, ha spiegato Patrick Wardle, ricercatore specializzato in sicurezza informatica le cui app di Objective-See hanno sfruttato questo meccanismo, è che la documentazione di Apple non era chiara. “Il meccanismo di bypass è il risultato di documentazione ambigua e commenti di Apple nelle interfacce di programmazione pubblicamente disponibili che consentono alle firme di funzionare.

“Per essere chiari, non è una vulnerabilità o un bug nel codice di Apple ma si tratta essenzialmente di documentazione confusionaria/non chiara che porta le persone a usare le API in modo errato”. Apple ha aggiornato la documentazione in modo da fare chiarezza e gli sviluppatori di terze parti devono richiamare le API con un flag più esaustivo (che era sempre disponibile) e che dovrebbe portar alla risoluzione del problema con questi strumenti di terze parti.