Touch ID èsicuro, anzi è una specie di Fort Knox delle impronte digitali. Questa l’impressione che Apple fornisce descrivendo, per la prima volta in dettaglio, in un documento i sistemi usati per blindare il sistema di lettura delle impronte digitali. Il file in PDF è molto vasto ed articolato e si rivolge essenzialmente al mondo business al quale viene spiegato al mondo delle imprese come funziona la sicurezza di iOS, ma una parte consistente è riservata proprio al sensore di impronte digitali di iPhone 5s e alla struttura di gestione di questi dati biometrici.

Apple ribadisce che Touch ID non archivia alcuna immagine dell’impronta digitale, ma solo una sua rappresentazione matematica che non può essere utilizzata per decodificare l’immagine dell’impronta digitale. L’architettura di sicurezza chiamata Secure Enclave all’interno del chip A7 è stata sviluppata per proteggere i dati del codice di accesso e delle impronte digitali. I dati relativi alle impronte digitali sono crittografati e protetti da una chiave disponibile solo per l’architettura Secure Enclave, che li utilizza esclusivamente per verificare la corrispondenza con i dati delle impronte digitali registrate. L’architettura, fa uso di una chiave effimera, generata al volo e utile in singola sessione, ed è separata dal resto del chip A7 e di iOS, quindi i dati relativi alle impronte digitali non vengono condivisi con iOS o altre app, non vengono mai archiviati sui server Apple né inclusi nei contenuti di cui viene eseguito il backup su iCloud o in qualsiasi altro backup. Lo stesso A7 che custodisce, in Secure Enclave, le informazioni che arrivano da Touch ID, non è in grado di legge i dati, ma li manda per la decodifica al processore di Touch ID. Questi dati vengono utilizzati solo da Touch ID e mai per cercare corrispondenze in altri database di impronte digitali.

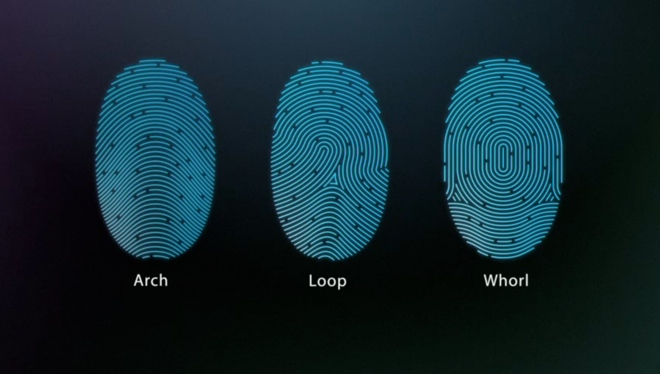

Il sensore ha una risoluzione di 500 ppi ed è in grado di leggere ogni minimo dettaglio dell’impronta digitale. È utilizzata la tecnologia tattile capacitiva per acquisire un’immagine ad alta risoluzione di piccole sezioni dell’impronta digitale dallo strato sottocutaneo della pelle. In seguito, Touch ID analizza in modo intelligente queste informazioni con un elevato livello di dettaglio e precisione, classificando l’impronta digitale secondo uno dei tre tipi base (ad arco, ad anello o a spirale), mappa dettagli singoli in zone di dimensioni inferiori a quelle visibili a occhio umano ed esamina le minime variazioni delle direzioni della zona causate dai pori e dalle strutture dei bordi. Touch ID può anche leggere più impronte digitali ed è in grado di farlo con un orientamento di 360 gradi. Quindi, crea una rappresentazione matematica dell’impronta digitale e la confronta con i dati delle impronte digitali registrate per identificare una corrispondenza e sbloccare l’iPhone. Touch ID aggiunge in modo incrementale nuove sezioni dell’impronta digitale ai dati delle impronte digitali registrate per migliorare la precisione delle corrispondenze nel corso del tempo e per fornire una corrispondenza precisa assieme a un elevato livello di sicurezza.

Nel documento è spiegato che ogni impronta digitale è unica ed è quindi raro che due impronte digitali presentino sia pure una sola piccola sezione abbastanza simile da essere registrata da Touch ID come corrispondenza. La probabilità che ciò accada è di 1 su 50.000 per ogni impronta registrata, un risultato nettamente superiore rispetto alla probabilità di indovinare un comune codice di accesso a 4 cifre, che è di 1 su 10.000. ebbene alcuni codici, come “1234”, possano essere più facili da indovinare, lo stesso non vale per uno schema di impronta digitale. La probabilità di 1 su 50.000 significa che per riuscire potenzialmente a trovare una corrispondenza casuale è necessario fare tentativi su un massimo di 50.000 diverse impronte digitali. Touch ID ne consente però solo cinque prima che sia necessario immettere il codice di accesso, operazione senza la quale non sarà possibile procedere.

Nel documento sono spiegati in dettaglio vari meccanismi di sicurezza, in che modo sono protette le app, i protocolli di sicurezza di rete, i servizi internet, la protezione dei dispositivi, evidenziando come ogni componente hardware e software della piattaforma sia progettato sin dall’inizio con meccanismi di sicurezza di classe enterprise, costantemente verificati da un team di supporto che si occupa specificatamente di sicurezza.