Apple nega l’esistenza di una vulnerabilità con la quale è possibile superare il meccanismo di protezione integrato in iOS, bloccando il numero massimo dei tentativi non riusciti nell’inserimento del codice di sblocco.

Era stato il ricercatore Matthew Hickey a spiegare la possibilità di collegare l’iPhone o l’iPad con un cavo Lightning a una tastiera (o simulare la presenza di quest’ultima), “iniettare” all’accensione una lunga e unica stringa di codici senza spazi che partono da 0000 a 9999 per i codici a quattro cifre, o da 000000 a 999999 per i codici a sei cifre, attivando una richiesta di interrupt che ha priorità su qualsiasi altro elemento e permettendo di sbloccare i dispositivi provando tutta una serie di possibili combinazioni numeriche. Il trucco del ricercatore permetterebbe di bypassare i meccanismi di sicurezza previsti da Apple, inclusi i ritardi comandati dal coprocessore Secure Enclave, che applica ritardi sempre più lunghi dopo l’inserimento di un codice errato in “Blocco schermo”, anche dopo il riavvio del dispositivo.

Apple ha però dichiarato al sito AppleInsider che le argomentazioni di Hickey sono inesatte e frutto di “sperimentazioni errate”. Le affermazioni di Apple sembrano essere corroborate da un post su Twitter di Hickey che, sabato ha cambiato le sue asserzioni spiegando che il suo meccanismo di hack non funziona come inizialmente ipotizzato.

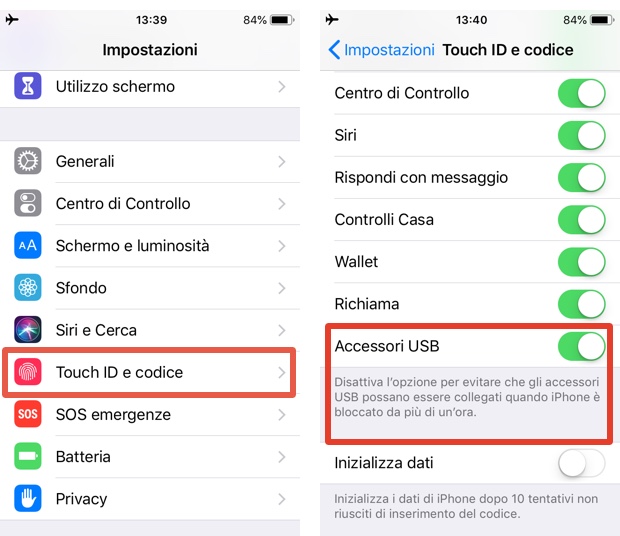

Non è dato sapere se Apple ha comunicato con Hickey ma il ricercatore aveva affermato di avere recentemente contattato l’azienda in merito all’apparente exploit. Hickey sta continuando a esaminare il problema ma quanto individuato non è stato replicato o confermato da terze parti. In tutti i casi, Apple ha previsto in iOS 12 una modalità denominata “USB Restricted Mode” che permette di disattivare il collegamento Lightning-USB impedendo il collegamento di accessori quando iPhone è bloccato da più di un’ora.

![iGuide per i regali di Natale - macitynet..ti CTA Natale iGuida [per Settimio] - macitynet.it](https://www.macitynet.it/wp-content/uploads/2025/12/regali-di-natale-consigli-di-macitynet.jpg)